115_Redes

-

Upload

marcio-alemao -

Category

Documents

-

view

213 -

download

0

description

Transcript of 115_Redes

-

UMC Universidade de Mogi das Cruzes

Formao Complementar II Professora Eliana Carvalho

1

ndice

Introduo ............................................................................................................................ 3

1.0 Redes TCP/IP ................................................................................................................. 4

1.1 Protocolos ..................................................................................................................... 4

1.2 TCP/IP ............................................................................................................................. 4

1.3 IP ..................................................................................................................................... 4

1.4 Portas ............................................................................................................................. 5

1.5 DNS ................................................................................................................................. 5

1.6 SMTP .............................................................................................................................. 5

1.7 POP3 ............................................................................................................................... 5

1.8 TELNET .......................................................................................................................... 6

1.9 FTP .................................................................................................................................. 6

1.10 HTTP ............................................................................................................................. 6

1.11 Tipos de rede: LAN, WAN, Internet ........................................................................... 6

1.12 Diferenas TCP/IP e OSI .......................................................................................... 7

1.13 Camadas OSI .............................................................................................................. 7

1.14 Camadas TCP/IP .......................................................................................................... 8

1.15 Encapsulamento ......................................................................................................... 9

2.0 Segurana da Informao .......................................................................................... 11

2.1 Invasores digitais (Nomenclatura e definio) ........................................................ 11

2.1.1 Hacker ....................................................................................................................... 11

2.1.2 Crackers .................................................................................................................... 11

2.1.3 Script Kiddies ........................................................................................................... 12

2.2 Mitos e fantasias ......................................................................................................... 12

2.3 Tipo de ataque (mais conhecido) ............................................................................. 12

2.3.1 Recusa de servio (DOS Denial of Service) ....................................................... 12

2.3.2 Alguns programas utilizados para ataque: ........................................................... 12

2.3.3 Diminuindo o impacto causado pelos ataques .................................................... 14

2.4 Invaso por portas TCP e UDP .................................................................................. 14

2.4.1 Trojans ...................................................................................................................... 14

2.4.2 Perigo real ................................................................................................................. 14

2.5 Tipos de cavalo de tria (Trojan) ............................................................................... 14

2.5.1 Portas TCP e UDP .................................................................................................... 14

2.5.2 Trojans de informao............................................................................................. 15

2.5.3 Rootkits ..................................................................................................................... 15

2.5.4 Trojans comerciais .................................................................................................. 15

2.6 Spoofando uma porta ................................................................................................. 15

-

UMC Universidade de Mogi das Cruzes

Formao Complementar II Professora Eliana Carvalho

2

3.0 Poltica de Segurana ................................................................................................. 16

3.1 A importncia: ............................................................................................................. 16

3.2 O planejamento: .......................................................................................................... 16

3.3 Os elementos: ............................................................................................................. 16

3.4 Consideraes sobre a segurana: .......................................................................... 17

3.5 Os pontos a serem tratados: ..................................................................................... 18

3.6 A implementao: ....................................................................................................... 18

3.7 Os maiores obstculos para a implementao: ...................................................... 19

3.8 Poltica para senhas: .................................................................................................. 19

3.9 Poltica para Firewall: ................................................................................................. 20

3.10 Poltica para acesso remoto: ................................................................................... 21

4 Firewall ............................................................................................................................ 21

4.1 - O que um firewall ................................................................................................... 21

4.2 - Histria ....................................................................................................................... 21

4.3 - Tipos de Firewall ....................................................................................................... 21

4.3.1 - Filtro de pacotes .................................................................................................... 21

4.3.2 - NAT (NetWork Translator Address) ..................................................................... 21

4.3.3 - Hbridos .................................................................................................................. 21

4.4 - Outros softwares que podemos associar aos Firewalls ...................................... 22

4.4.1 - Proxy ....................................................................................................................... 22

4.4.2 - IDS (Intrusion Detection System) ......................................................................... 22

4.5 - Aplicabilidade ............................................................................................................ 22

4.6 - NetFilter ..................................................................................................................... 22

4.7 Tabela Filter .............................................................................................................. 23

4.7.1 - Chain INPUT ........................................................................................................... 23

4.7.2 - Chain OUTPUT ....................................................................................................... 23

4.7.3 Chain FORWARD .................................................................................................. 23

4.8 Tabela NAT ............................................................................................................... 23

4.8.1 - Chain PREROUTING .............................................................................................. 23

4.8.2 - Chain OUTPUT ....................................................................................................... 23

4.8.3 - Chain POSTROUTING............................................................................................ 23

4.9 Tabela Mangle .......................................................................................................... 23

4.9.1 - Chain PREROUTING .............................................................................................. 23

4.10 - Interfaces Front-End para manipulao do NetFilter .......................................... 23

4.11 VPN .......................................................................................................................... 24

Concluso .......................................................................................................................... 25

Bibliografia......................................................................................................................... 26

-

UMC Universidade de Mogi das Cruzes

Formao Complementar II Professora Eliana Carvalho

3

Introduo

Atualmente, a necessidade de segurana vem crescendo cada dia mais. Quando mais algo evolui, sua segurana deve evoluir tambm.

Em relao segurana de redes, sero mostrados aqui itens mais comuns e imprescindveis para uma boa segurana.

Ter segurana envolve muita criatividade e conhecimento do que esta ocorrendo em determinados momentos.

O objetivo da poltica de segurana mostrar a importncia dessa poltica e tratar mais profundamente assuntos especficos.

-

UMC Universidade de Mogi das Cruzes

Formao Complementar II Professora Eliana Carvalho

4

Segurana de Redes

1.0 Redes TCP/IP

1.1 Protocolos

1.2 TCP/IP

O TCP/IP na verdade um conjunto de muitos protocolos. Usando uma arquitetura cliente-servidor quase perfeita, esse conjunto de protocolos possibilita praticamente todo tipo de sistema operacional e rede de se comunicarem entre si, possibilitando at a criao da Internet. Ora, como seria possvel um monte de computadores usando Macintosh, Unix, Linux e Windows comunicarem-se sem maiores problemas? a tecnologia a nosso servio. E o melhor de tudo, um protocolo aberto.

Para comearmos o nosso estudo sobre os protocolos que compem o TCP/IP, analisemos um a um os mais importantes deles. Ou em outras palavras, os que mais iremos utilizar. No d para vermos todos pois alm de serem muitos, tm de ser estudados a fundo.

1.3 IP

O IP (Internet Protocol) o responsvel por rotear e entregar os pacotes contendo as informaes que sero enviadas. O endereo IP contm um cabealho aonde esto indicados os endereos de redes e de hosts. Esse endereo representado por quatro bytes separados por pontos. Por exemplo:

200.202.36.251

As duas primeiras partes (200.202) indicam o endereo da rede. Ou seja, provavelmente todos os hosts dessa rede comeam com esse endereo. O que vai mudar de host para host a parte final do endereo (36.251). Claro que isso no uma regra, existem redes gigantescas em que essas propriedades podem mudar. Para saber se qual o endereo de rede e o endereo de host de uma rede, cheque a mscara de sub-rede.

A mscara de sub-rede (subnet mask) nos informa quais reas do ip so mutveis (usadas por hosts) e quais no mudam. Exemplo:

255.255.255.0

O que isso significa? Quando uma rea da mscara de sub-rede tiver o nmero 255, significa que aquela rea imutvel e quando for 0 a rea pode mudar. Achou difcil? No . Preste ateno: observando o endereo acima, d para notarmos o qu? Que somente a ltima parte do endereo IP est com o zero. Supondo que o endereo IP de uma mquina da rede seja 200.131.16.1

-

UMC Universidade de Mogi das Cruzes

Formao Complementar II Professora Eliana Carvalho

5

1.4 Portas

Se voc quisesse colocar um servidor de homepage e um servidor de jogos em um host tendo um s endereo IP seria impossvel. Como o cliente saberia identificar qual dos servidores precisa se conectar? Para isso criaram as portas. Elas identificam conexes utilizando nmeros de 0 a 65536. Alguns servios j possuem at suas portas padres, como o caso do Telnet (porta 23) e do FTP (porta 21).

1.5 DNS

Nosso prximo passo no estudo do TCP/IP o Domain Name Server (DNS) ou Servidor de Nome de Domnio, em portugus. A funo dessa belezinha extremamente til. J imaginou se voc tivesse que decorar o endereo IP de todas as pgina que visita na Internet? No mximo uns 10 voc decoraria, mas e o resto? Para acabar com esse problema surgiu o DNS. A sua funo procurar em um banco de dados um nome que corresponda a um IP. Quando digitamos www.yahoo.com por exemplo, no precisamos saber o endereo IP. O DNS do nosso provedor de acesso vai checar esse nome em seu banco de dados e se encarregar de nos direcionar ao IP encontrado. Olha que protocolo bonzinho:-) .

Ns mesmo podemos configurar e ligar alguns nomes a endereos IP. O mtodo mais fcil de se faz-lo utilizar o arquivo HOSTS. O processo o mesmo do LMHOSTS do NetBIOS, e o arquivo encontrado no mesmo local. O interessante do HOSTS que voc pode pregar peas nos seus amigos, direcionando endereos como www.fbi.gov para o IP de alguma homepage hackeada ou at seu endereo IP local e contar vantagem de que invadiu o FBI. Muitos hackers hoje em dia usam isso para aparecerem na televiso e hackear ao vivo.

1.6 SMTP

O Simple Mail Transfer Protocol o protocolo responsvel por entregar mensagens de e-mail a um destinatrio. Toda vez que seus e-mails so enviados, um servidor smtp se encarrega de lev-los ao seu destino. Esse servidor geralmente se aloja na porta 25. O interessante do SMTP que ao contrrio do POP3 (visto a seguir), no necessrio senha para enviar um e-mail. Eu posso abrir o Microsoft Outlook e mandar e-mails como se fosse George Bush ou Tom Cruise. A falta de segurana no envio de mensagens o ponto de partida para a facilidade de se enviar e-mails annimos (como visto em anonimidade). O SMTP ainda permite anexar uma mensagem de texto contedos binrios (programas por exemplo), utilizando o MIME.

1.7 POP3

Outro protocolo de mensagens, s que agora o responsvel por o recebimento dessas mensagens. O POP3 j necessita de senhas para poder habilitar o acesso dos usurios s suas caixas postais, alm de saber re-montar os arquivos enviados em formato MIME com o SMTP. O POP3 geralmente se localiza na porta 113. Uma grande desvantagem dele que fica muito fcil fazer um ataque de bruteforce para tentar descobrir as senhas, j que a maioria dos servidores possui falhas que possibilitam softwares maliciosos de serem rodados.

-

UMC Universidade de Mogi das Cruzes

Formao Complementar II Professora Eliana Carvalho

6

1.8 TELNET

Telnet, ou terminal remoto um modo de se acessar remotamente sistemas como se voc os estivesse operando localmente. Por exemplo: usando o telnet (e um trojan instalado) podemos ter acesso ao MS-DOS de qualquer um. Do mesmo modo que poderamos digitar comandos para listar, copiar e apagar dados, conectados a outro computador tambm podemos. Na verdade, todos os trojans so clientes telnet. Apenas so disfarados com botezinhos bonitinhos, pois, geralmente quem precisa de trojans para invadir sistemas so pessoas que no possuem um bom conhecimento de segurana. Se voc encontrar alguma porta ativa em algum sistema (qualquer uma, seja de trojan, SMTP, POP3, etc...), pode se conectar a ela por telnet.

Resumindo, se voc souber usar bem telnet no precisa mais de outros programas no computador. Ele acessa servidores utilizados pelos browsers (como Netscape e Internet Explorer), clientes de E-mail, IRC, absolutamente tudo. Leia sobre o cliente telnet do Windows no captulo seguinte.

1.9 FTP

File Transfer Protocol seu nome real. O protocolo de transferncia de arquivos serve nica e exclusivamente para ser um banco de software. No se pode executar programas remotamente como no caso do telnet, apenas pegar e colocar arquivos. Desde a criao da Internet, o ftp largamente usado. Uma de suas vantagens , como ele usado somente para transferncias de arquivos, sua velocidade pode chegar a ser muito maior do que pegar arquivos em HTTP (visto mais frente). No prximo captulo voc aprender os comandos bsicos de um cliente FTP e como manipular os arquivos dentro deste.

1.10 HTTP

Esse sem dvida conhecido por muitos. Afinal, quem nunca viu na frente do endereo de uma homepage esse nome? http://www.altavista.com/. O Hyper Text Transfer Protocol o protocolo responsvel de transmitir textos, imagens e multimdia na Internet. Sempre que voc abre uma homepage (mesmo que ele s contenha textos), voc est usando esse protocolo. Achei interessante comentar sobre ele para que se entenda melhor como a Internet no funciona isolada com um s protocolo. HTTP, FTP, TELNET e os outros muitas vezes trabalham em conjunto e nem percebemos. Quando voc for baixar um arquivo, preste ateno no link. muito provvel que de uma pgina navegada por HTTP, se envie a um servidor FTP.

1.11 Tipos de rede: LAN, WAN, Internet

Atualmente podemos contar com alguns tipos de rede quando a sua disposio fsica ,vamos as principais.

LAN Local Area Network - Rede de alcance local

Redes locais (LANs) so basicamente um grupo de computadores interconectados e opcionalmente conectados a um servidor.

-

UMC Universidade de Mogi das Cruzes

Formao Complementar II Professora Eliana Carvalho

7

Os usurios executam tarefas a partir de seus computadores. Entre as tarefas podemos destacar os banco de dados, planilhas e editores de texto. Normalmente temos um grupo destes usurios executando uma operao no servidor.

WAN Wide Area Network - Rede de alcance remoto

Interligao de computadores geograficamente distantes. As WANS utilizam linhas de transmisso oferecidas por empresas de telecomunicaes como a Embratel, e suas concessionrias.

A necessidade de transmisso de dados entre computadores surgiu com os mainframes, bem antes do aparecimento dos PCs. Com os PCs houve um aumento da demanda por transmisso de dados a longa distncia. Isto levou ao surgimento de diversos servios de transmisso de dados (RENPAC, TRANSDATA, MINASPAC). Os servios so geralmente de aluguel de linhas privadas (Leased lines) ou discadas (Switched) permitindo a utilizao de diversos protocolos tais como SNA, PPP/TCP-IP, etc.

As redes WANs esto passando por uma evoluo muito grande com a aplicao de novas tecnologias de telecomunicaes com a utilizao de fibra tica (Optical fiber). Novos padres esto surgindo como a ATM ( Asynchronous Transfer Mode) que disponibiliza a transmisso de dados, som e imagem em uma nica linha e em altssima velocidade ( 300Mbps ou superior). A velocidade passa a ser determinada pelos equipamentos que processam as informaes (Clientes/Servidores) e no do meio fsico.

1.12 Diferenas TCP/IP e OSI

O TCP/IP combina os aspectos das camadas de apresentao e de sesso dentro da sua camada de aplicao

O TCP/IP combina as camadas fsica e de enlace do OSI em uma camada

O TCP/IP parece ser mais simples por ter menos camadas

Os protocolos TCP/IP so os padres em torno dos quais a Internet se desenvolveu, portanto o modelo TCP/IP ganha credibilidade apenas por causa dos seus protocolos. Ao contrrio, geralmente as redes no so desenvolvidas de acordo com o protocolo OSI, embora o modelo OSI seja usado como um guia.

1.13 Camadas OSI

Cada camada OSI individual tem um conjunto de funes que ela deve executar para que os pacotes de dados trafeguem de uma origem a um destino em uma rede.

-

UMC Universidade de Mogi das Cruzes

Formao Complementar II Professora Eliana Carvalho

8

Camada de Aplicao

: Disponibiliza servio rede para processos de aplicativos.

Camada de Apresentao: Garante que o dados sejam legveis,formato de dados.

Camada de Sesso : Estabelece, gerencia e termina sesses entre aplicativos.

Camada de Transporte: Trata entre questes de tranporte.

Camada de Rede:Fornece conectividade e seleo de caminhos.

Camada Enlace de Dados: Fornece transferncia de dados confiaveis

Camada Fsica: Fios , conectores, voltagens, taxa de dados.

1.14 Camadas TCP/IP

TCP/IP - Camada de aplicao

Os protocolos de mais alto nvel incluem os detalhes da camada de apresentao e de sesso.

trata de protocolos de alto nvel, questes de representao, codificao e controle de dilogo.

O TCP/IP combina todas as questes relacionadas a aplicaes em uma camada.

TCP/IP - Camada de transporte

Qualidade de servios de confiabilidade, controle de fluxo e correo de erros.

Transmission Control Protocol (TCP), fornece formas excelentes e flexveis de se desenvolver comunicaes de rede confiveis com baixa taxa de erros e bom fluxo, um protocolo orientado para conexes. Ele mantm um dilogo entre a origem e o destino enquanto empacota informaes da camada de aplicao em unidades chamadas segmentos.

TCP/IP - Camada de Internet

Sua finalidade enviar pacotes da origem de qualquer rede na internetwork e faz-los chegar ao destino, independentemente do caminho e das redes que tomem para chegar l.

O protocolo especfico que governa essa camada chamado Internet protocol (IP). A determinao do melhor caminho e a comutao de pacotes acontecem nessa camada. Igual ao sistema postal (no sabe como a carta vai chegar ao seu destino).

-

UMC Universidade de Mogi das Cruzes

Formao Complementar II Professora Eliana Carvalho

9

TCP/IP - Camada de acesso rede

O significado do nome dessa camada muito amplo e um pouco confuso.

tambm chamada de camada host-rede. a camada que se relaciona a tudo aquilo que um pacote IP necessita para realmente estabelecer um link fsico e depois estabelecer outro link fsico. Isso inclui detalhes de tecnologia de LAN e WAN e todos os detalhes nas camadas fsica e de enlace do OSI.

Comparao entre os modelos TCP/IP e OSI

1.15 Encapsulamento

Como voc sabe, todas as comunicaes em uma rede tm uma origem e so enviadas para um destino, e as informaes emitidas em uma rede so chamadas de dados ou pacote de dados. Se um computador (host A) desejar enviar dados para outro computador (host B), os dados devem primeiro ser empacotados atravs de um processo chamado encapsulamento.

O encapsulamento empacota as informaes de protocolo necessrias antes do trnsito pela rede. Assim, medida que o pacote de dados desce pelas camadas do modelo OSI, ele recebe

Acesso a rede

Internet

Transporte

Aplicao

-

UMC Universidade de Mogi das Cruzes

Formao Complementar II Professora Eliana Carvalho

10

cabealhos, trailers e outras informaes. (Observao: A palavra "cabealho" significa que informaes de endereo foram adicionadas.)

Para ver como o encapsulamento ocorre, vamos examinar a forma como os dados viajam pelas camadas, como ilustrado na figura . Uma vez que os dados so enviados da origem, como ilustrado na figura, eles viajam atravs da camada de aplicao em direo s outras camadas. Como pode ver, o empacotamento e o fluxo dos dados que so trocados passam por alteraes medida que as redes executam seus servios para os usurios finais. Como ilustrado nas figuras, as redes devem efetuar as cinco etapas de converso a seguir para encapsular os dados:

1. Compilar os dados. Quando um usurio envia uma mensagem de correio eletrnico, os seus caracteres alfanumricos so convertidos em dados que podem trafegar na internetwork.

2. Empacotar os dados para transporte ponto a ponto. Os dados so empacotados para transporte na internetwork. Usando segmentos, a funo de transporte assegura que os hosts da mensagem em ambas as extremidades do sistema de correio eletrnico possam comunicar-se com confiabilidade.

3. Anexar (adicionar) o endereo da rede ao cabealho. Os dados so colocados em um pacote ou datagrama que contm um cabealho de rede com endereos lgicos de origem e destino. Esses endereos ajudam os dispositivos da rede a enviar os pacotes atravs da rede por um caminho escolhido.

4. Anexar (adicionar) o endereo local ao cabealho do link de dados. Cada dispositivo da rede deve colocar o pacote dentro de um quadro. O quadro permite a conexo com o prximo dispositivo da rede diretamente conectado no link. Cada dispositivo no caminho de rede escolhido requer enquadramento em seqncia para conectar-se ao dispositivo seguinte.

5. Converter em bits para transmisso. O quadro deve ser convertido em um padro de 1s e 0s (bits) para transmisso no meio (normalmente um cabo). Uma funo de sincronizao permite que os dispositivos diferenciem esses bits medida que trafegam no meio. O meio na conexo fsica das redes pode variar de acordo com o caminho usado. Por exemplo, a mensagem de correio eletrnico pode ser originada em uma LAN, atravessar um backbone do campus e sair por um link da WAN at alcanar seu destino em outra LAN remota. Cabealhos e trailers so adicionados enquanto os dados se movem pelas camadas do modelo OSI.

-

UMC Universidade de Mogi das Cruzes

Formao Complementar II Professora Eliana Carvalho

11

2.0 Segurana da Informao

A fragilidade dos sistemas informatizados no nenhuma novidade. H dcadas, celebridades como Robert Morris Jr., Capito Crunch, Kevin Poulsen e Kevin Mitnick (esses ltimos dois mais recentes), fazem com que as pessoas se preocupem e tenham um medo maior do computador.

Diariamente pginas so tiradas do ar por piratas digitais. Grupos de hacker e crackers realizam faanhas extraordinrias, como invadir sites da Microsoft, da Nasa, FBI, Interpol entre muitos outros. Os grupos brasileiros atualmente, so os que mais se destacam em todo o mundo, fazendo com que prpria Nasa, restrinja acesso aos usurios Brasileiros em algumas de suas pginas.

2.1 Invasores digitais (Nomenclatura e definio)

Todos os dias surgem notcias sobre piratas digitais na televiso e na Internet. Um pirata invadiu o computador de um sistema de comrcio eletrnico, roubou os nmeros de carto de crdito dos usurios.

Mais recentemente um grupo estrangeiro conseguiu tirar mais de 650 sites do ar em um minuto. Para entender como se organiza a hierarquia virtual da Internet, vamos estudar seus principais integrantes:

2.1.1 Hacker

Os Hackers usam sua inteligncia para o bem, quando no, no visam prejudicar ningum, promovem invases apenas pra provar sua capacidade, entrando e saindo sem causar nenhum dano, mas sempre deixando um alerta do dono do site ou do servio invadido. Infelizmente a imprensa confunde os termos e toda notcia referente a baderneiros digitais so erroneamente atribudas aos Hackers.

2.1.2 Crackers

Com um alto grau de conhecimento e nenhum respeito, invadem sistemas de todo o mundo, podendo apenas deixar a sua marca, tirar o sistema do ar ou destru-los por completo.

-

UMC Universidade de Mogi das Cruzes

Formao Complementar II Professora Eliana Carvalho

12

Geralmente, Crackers so Hackers que quer se vingar de algum. Hackers e Crackers costumam sempre estar em conflito. Guerras entre os grupos so comuns na rede.

Hoje para se protegerem as grandes empresas, contratam Hackers para proteger seus sistemas.

2.1.3 Script Kiddies

Subcategoria de crackers

2.2 Mitos e fantasias

O maior mito existente na Internet que um Cracker pode invadir qualquer computador na hora que quiser. No bem assim. Invases por Instant Messagers, por exemplo, so pura lenda, isso s era possvel em verses antigas dos programas. Para invadir um computador pessoal, existem duas maneiras mais conhecida: trojans e netbios. A no ser que seja um computador que rode muitos servios do tipo FTP, WWW e Telnet, o risco mnimo.

Dicas

Faa sempre backup dos logs e uma varredura do sistema em busca de falhas ou programas desconhecido e no foram instalados por voc, a Microsoft, por exemplo, disponibiliza em seu site ferramentas para isso.

Um bom antivrus tambm indispensvel.

Programas para segurana, como firewalls, detectores de intrusos entre outros, d preferncia para os mais conhecidos e de empresas conceituadas.

2.3 Tipo de ataque (mais conhecido)

2.3.1 Recusa de servio (DOS Denial of Service)

Denial of Service (DOS) ou Recusa de servio, consiste em inundar a mquina alvo com dezenas de pacotes (TCP) de informao, fazendo com que ela no consiga processar todos, consumindo assim todos os seus recursos (memria e processamento), paralizando-a e causando a parada do sistema. Esse ataque apenas causa danos temporrios, como tirar o servidor do ar, mas no fornece acesso aos arquivos ou mesmo ao sistema.

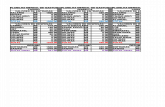

2.3.2 Alguns programas utilizados para ataque:

-

UMC Universidade de Mogi das Cruzes

Formao Complementar II Professora Eliana Carvalho

13

Entre outros existentes.

-

UMC Universidade de Mogi das Cruzes

Formao Complementar II Professora Eliana Carvalho

14

2.3.3 Diminuindo o impacto causado pelos ataques

O melhor procedimento para se adotar procurar os sites do fabricante do sistema operacional e pegar atualizaes para as falhas. Como o caso do OOB (Winnuke). A Microsoft j colocou um patch de correo em sua homepage. Evitar o mximo de uso desnecessrio da memria, assim dificultando um pouco os ataques. E sempre que puder aumentar a capacidade de processamento e a memria RAM do sistema. Isso no vai impedir os ataques, pois alguns no tm soluo, mas s funcionam mesmo quando utilizados em larga escala. O Smurf, por exemplo, para derrubar um computador pessoal fcil, mas um grande host para cair seria preciso muitas pessoas realizando o ataque ao mesmo tempo. Ou a utilizao do software zumbi.

2.4 Invaso por portas TCP e UDP

2.4.1 Trojans

Definio de Trojan

O nome trojan uma aluso histria do antigo cavalo de tria, em que o governante da cidade de Tria na antiga Grcia foi presenteado com um cavalo de madeira no qual havia escondido soldados inimigos. Conseguem ficar escondidos em arquivos de inicializao do sistema operacional e se iniciam toda vez que a mquina ligada.

2.4.2 Perigo real

A popularizao da Internet e a facilidade de se criar um programa cavalo de tria fazem com que esse mtodo de invaso seja atualmente o mais perigoso de todos. Ele no depende de falhas no seu sistema, quase indetectvel e pela sua facilidade de uso pode ser operado por crianas de 6 anos. Pode-se esconder um trojan em fotos, arquivos de msica, aplicativos e jogos Existem muitas tcnicas para se instalar um trojan em uma mquina. Um bom exemplo no Windows 98/ME mapeando a unidade desse computador (netbios)

2.5 Tipos de cavalo de tria (Trojan)

2.5.1 Portas TCP e UDP

Esses so os trojans mais comuns existentes na Internet hoje. Netbus, Back Orifice, Subseven, Hackatack, Girlfriend, Netsphere e muitos outros so facilmente encontrados pela rede. Possuem na sua maioria dois arquivos: um servidor para ser instalado no computador da vtima e um cliente com interface grfica para manipular o servidor remotamente. As portas de um sistema variam entre 0 e 65535 e servem para identificar servios rodando no sistema( como o servidor web que utiliza a porta 80). O servidor se torna mais um servio ao escolher alguma porta para escutar as chamadas do cliente. O trojan que utiliza portas TCP,estabelece uma conexo com o servidor, atuando diretamente de dentro do sistema. J o que utiliza portas UDP, comunica-se via pacotes de dados enviados ao host alvo. No to confivel como o TCP, no garante a entrega dos pacotes e o recebimento da resposta. Quase todos os trojans atuais so para a arquitetura Windows. Os poucos existentes em outros sistemas, tais como: Unix, Linux, Novell e Macintosh so chamados de backdoors. A diferena entre o trojan comum e o backdoor que o ltimo muito mais difcil de instalar. Em um sistema Unix, por exemplo, para conseguir se instalar um backdoor preciso possuir privilgios de super usurio (root).

-

UMC Universidade de Mogi das Cruzes

Formao Complementar II Professora Eliana Carvalho

15

2.5.2 Trojans de informao

No to usado quanto o de portas, mas igualmente (ou at mais) perigoso. Enquanto a maioria das funes dos trojans comuns apenas para aborrecer ( sumir com a barra de tarefas, apagar o monitor, desligar o Windows, etc...), o trojan de informao se concentra em ficar residente detectando todos os tipos de dados vitais do sistema. Ele consegue toda senha digitada no servidor junto ao endereo ip das mquinas e envia a informao para uma conta de e-mail configurada pelo invasor. Existem alguns programas mais sofisticados que alm de enviar por e-mail, pode enviar a informao por icq ou qualquer outro tipo de Messenger. Geralmente o programa envia a informao em um prazo de cada 5 a 10 minutos. Ao contrrio do trojan de portas, possui apenas o arquivo servidor e um tamanho bem menor. Exemplo: o servidor do trojan de portas Netbus possui cerca de 490 kb de tamanho Trojans de ponte

um tipo no muito conhecido, mas largamente usado por hackers e crackers do mundo inteiro. Consiste em instalar um servidor no seu computador que possibilite que atravs dele (e do seu endereo ip) o invasor possa realizar ataques de invaso e de recusa de servio. Ento, se um grande site for invadido e baterem na sua casa, procure pois deve haver algum desses no seu sistema. Um programa comum o Winproxy, que pode ser instalado facilmente e no levanta nenhum tipo de suspeitas. Conheo algum que o possui na sua mquina e jura que um firewall. Leia mais sobre os trojans de ponte na seo anonimidade.

2.5.3 Rootkits

Esse tipo especial de backdoor utilizado no Unix e Linux. Ao ser executado pelo operador do sistema ele substitui arquivos executveis importantes (como o ps, por exemplo) por verses infectadas. Essas verses podem ser tanto trojans de portas quanto de informao. Vo fornecer acesso irrestrito ao invasor com poderes de super-usurio, e o mais importante: os acessos no ficam registrados nos logs. Para conhecer alguns dos rootkits mais usados e o tipo de alterao causada por eles, visite o website: www.rootshell.com.

2.5.4 Trojans comerciais

Algum j ouviu falar do Pcanywhere? Ou do terminal remoto do Windows 2000 e XP? Esses programas possibilitam que voc controle completamente a mquina de algum, como se estivesse sentado ali A vantagem desses programas, que o antivrus no pega.

2.6 Spoofando uma porta

muito rara a utilizao do spoof em trojans. Isso por que se a pessoa envia um pedido de conexo a um servidor, ela precisa estar usando o seu endereo IP real para receber a resposta. Apenas com o protocolo UDP, que envia comandos sem estabelecimento de conexo, isso possvel. Em quase todos os casos, o endereo IP capturado por um programa anti-trojans realmente o do invasor. A nica exceo quando se utiliza um trojan de ponte para se conectar a outro (geralmente TCP). Exemplo:

-

UMC Universidade de Mogi das Cruzes

Formao Complementar II Professora Eliana Carvalho

16

A mquina A tem duas opes. Pode se conectar ao trojan existente na mquina C. Mas o invasor no quer correr nenhum risco, pois no est usando nenhum tipo de recursos de anonimidade. Ento ele se conecta a mquina B que est na mesma rede que a mquina C, mas no possui nenhum tipo de segurana. Se utilizando da confiana entre as duas mquinas, ele se conecta a mquina C que vai responder tudo o que invasor quiser, pois pensa que a mquina B. Essa tcnica, chamada de IP Spoof, foi utilizada pelo hacker Kevin Mitnick para conseguir acesso ao computador do analista de sistemas Shimomura. NetFilter

3.0 Poltica de Segurana

3.1 A importncia:

A poltica de segurana o fundamento para as questes relacionadas proteo da informao, um papel importante em todas as organizaes.

O desenvolvimento o primeiro e o principal passo da estratgia, no entanto, as maiores dificuldades esto mais na sua implementao do que em seu planejamento e elaborao.

Tem uma importante funo como facilitadora e simplificadora do gerenciamento de todos os seus recursos. O gerenciamento de segurana a arte de criar e administrar a poltica de segurana, pois no possvel gerenciar o que no pode ser definido.

3.2 O planejamento:

O planejamento da poltica da segurana deve ser feito tendo como diretriz o carter geral e abrangente de todos os pontos, incluindo as regras que devem ser obedecidas por todos. Essas regras devem especificar quem pode acessar quais recursos, quais so os tipos de usos permitidos no sistema, bem como os procedimentos e controles necessrios para proteger as informaes.

A poltica de segurana pode ser definida como base em padres de referencia, como o NBR ISSO/IEC 17799. Assim como as certificaes em qualidade, como o ISSO 9000, certificaes em segurana da informao, com o ISSO/IEC 17799, possuiro um valor cada vez mais crescente como diferenciais competitivos na Era da Informao.

A poltica de segurana tambm pode ser dividida em vrios nveis, partindo de um nvel mais genrico, passando pelo nvel dos usurios, chegando ao nvel tcnico.

3.3 Os elementos:

Os elementos so essncias para combater invases, so eles:

Mquina A

Mquina

B

Mquina

C

-

UMC Universidade de Mogi das Cruzes

Formao Complementar II Professora Eliana Carvalho

17

Vigilncia: o sistema deve ser monitorado a todo o momento.

Atitude: postura e conduta quanto segurana; significa tambm o correto planejamento.

Estratgia: deve ser criativo quanto s definies da poltica e do plano de defesa contra intruses.

Tecnologia: a soluo tecnolgica deve ser adaptativa e flexvel, com o objetivo de suprir as necessidades estratgicas da organizao.

Uma poltica de segurana de sucesso abrange sempre esses quatro principais itens.

Uma caracterstica importante que ela deve ser curta o suficiente para que seja lida e conhecida por todos os funcionrios da empresa.

3.4 Consideraes sobre a segurana:

necessrio que os responsveis pelo desenvolvimento da poltica de segurana tenho o conhecimento dos diversos aspectos de segurana e tambm familiarizao com as questes culturais, sociais e pessoais que envolvem o bom funcionamento da organizao.

Aqui esto algumas consideraes sobre a segurana, importantes para a definio de uma boa poltica de segurana.

Conhea seus possveis inimigos.

Contabilize os valores.

Identifique, examine e justifique suas hipteses.

Controle seus segredos.

Avalie os servios estritamente necessrios para o andamento dos negcios de organizao.

Considere os fatores humanos.

Conhea seus pontos fracos.

Limite abrangncia do acesso.

Entenda o ambiente.

Limite confiana.

Nunca se esquea da segurana fsica.

A segurana complexa.

A segurana deve ser aplicada de acordo com os negcios das organizaes.

-

UMC Universidade de Mogi das Cruzes

Formao Complementar II Professora Eliana Carvalho

18

As atividades de segurana formam um processo constante, como carpir a grama do jardim. Se isso no for feio regularmente, a grama (ou os hackers) cobrir o jardim (Gembricki da Warrom [DID 98]).

3.5 Os pontos a serem tratados:

de responsabilidade do administrador alertar sobre as questes de segurana e implementar as medidas definidas na poltica.

essencial que exista sua participao no trabalho de desenvolvimento da poltica e tambm na definio das normas e procedimentos a serem adotados.

Uma poltica de segurana adequada deve tratar no s dos aspectos tcnicos, mas principalmente daqueles relacionados ao trabalho. Ela deve abordar, especialmente, os aspectos do cotidiano, como por exemplo, a definio dos cuidados necessrios como documentos em mesas de trabalho e ate mesmo com o lixo.

Os aspectos culturais e locais tambm devem ser considerados na elaborao da poltica de segurana, pois eles influenciam diretamente na sua efetividade.

A poltica de segurana deve definir tambm, do modo mais claro possvel, as punies e os procedimentos a serem adotados, no caso do no-cumprimento da poltica definida.

Devem ser tomadas algumas atitudes:

A segurana mais importante do que os servios.

A poltica de segurana deve evoluir constantemente.

Aquilo que no for expressamente permitido ser proibido.

Nenhuma conexo direta com a rede interna, originria externamente, dever ser permitida sem que um rgido controle de acesso seja definido e implementado.

Os servios devem ser implementados com a maior simplicidade possvel.

Devem ser realizados testes.

Nenhuma senha deve ser fornecida em claro.

3.6 A implementao:

A implementao deve ser divulgada, como por exemplo, atravs de e-mails, painis, pginas da internet.

Os esforos necessrios para a implantao da segurana podem levar anos ate que se consiga o resultado esperado.

Seu desenvolvimento ajuda a diminuir, e no a aumentar, os custos operacionais.

-

UMC Universidade de Mogi das Cruzes

Formao Complementar II Professora Eliana Carvalho

19

A poltica de segurana deve ser aplicada de maneira rigorosa e a no-conformidade deve ser punida.

Alem da auditoria, o monitoramento e a reviso da poltica importante para a melhoria contnua dos procedimentos de segurana da organizao.

3.7 Os maiores obstculos para a implementao:

Recursos financeiros insuficientes.

Dificuldade dos executivos em compreender os reais benefcios da poltica de segurana para a organizao.

Os executivos podem aprovar uma poltica de segurana apenas para satisfazer os auditores, e isso acaba comprometendo a prpria organizao.

Dependncias: as dependncias existem nos diversos tpicos da poltica, por exemplo, os usurios iro reclamar que no conseguem trabalhar remotamente (comprometendo sua produtividade) e os executivos, por sua vez, iro reclamar que os usurios no podem trabalhar remotamente, porque no existe tecnologia que possibilita o acesso remoto seguro.

Alguns executivos podem resistir implementao da poltica, por acharem que isso trar ameaas ao seu poder e prestgio.

Geralmente, os executivos no gostam de compartilhar e discutir os detalhes tcnicos sobre a segurana.

No podemos lidar com isso, pois no temos um processo disciplinar.: um processo disciplinar especifico para os casos de no-cumprimento da poltica definida importante para a organizao.

3.8 Poltica para senhas:

A proviso de senhas pelos administradores de sistemas e a utilizao de senhas pelos usurios uma parte especifica da poltica de segurana, de grande importncia para as organizaes. Elas so consideradas tambm perigosas, principalmente porque dependem do elo mais fraco da corrente da segurana que so os usurios.

O ser humano consegue memorizar apenas senhas com tamanho curto, o que compromete sua eficincia.

A poltica de senhas importante tambm porque diversos problemas de segurana das empresas esto relacionados a elas. O esquecimento das senhas um fato comum, e apresenta cerca de 30% dos chamados ao help-desk.

Uma boa poltica de senhas que auxilie os usurios na escolha das mesmas e balanceie os requisitos de segurana mnimos para reduzir os problemas de esquecimentos, portanto, significa tambm uma melhor produtividade dos usurios e menores custos com o -help-desk.

Um modo de comprometer as senhas por meio do crack, um software que realiza a codificao de palavras do dicionrio. O uso de composies entre letras, nmeros e caracteres especiais minimiza a efetividade do ataque do dicionrio.

-

UMC Universidade de Mogi das Cruzes

Formao Complementar II Professora Eliana Carvalho

20

Outro ataque que tem como objetivos descobrir senhas de usurios a adivinhao de senhas (password guessing).

18% das senhas podem ser descobertas em dez minutos e 98% das senhas podem ser descobertas em 48 horas.

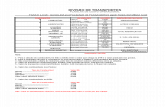

Uma pesquisa realizada pela Compag, em 1997, concluiu as seguintes maneiras que as pessoas mais utilizam para criar uma senha:

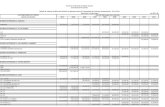

Maneira Porcentagem

Posies sexuais ou nomes alusivos a chefes 82%

Nomes ou apelidos de parceiros 16%

Nome do local de frias preferido 15%

Nome de time ou jogador 13%

O que se v primeiramente na mesa 8%

Deve-se auxiliar o usurio a escolher uma senha adequada.

A senha deve ser redefinida pelo menos a cada dois meses.

As informaes sobre o ultimo acesso deve constar.

As senhas devem ser bloqueadas a cada trs ou cinco tentativas sem sucesso.

A transmisso da senha deve ser feita de moro cifrado, sempre que possvel.

As atividades de autenticao devem ser registradas e verificadas.

As senhas e as informaes relativas a contas devem ser armazenadas de modo extremamente seguro.

3.9 Poltica para Firewall:

Um dos principais elementos da poltica de segurana para o firewall a definio das regras de filtragem, que, por sua vez, tm como base a definio dos servios a serem fornecidos para os usurios externos e a dos servios que os usurios internos podem acessar.

O firewall geralmente resulta em diversos questionamentos para as organizaes. Por exemplo, no Brasil, os cidados costumam entregar suas declaraes de imposto de renda via internet. Como o software para a entrega da declarao utiliza um protocolo proprietrio, ele no funciona normalmente em um ambiente comum, necessitando, assim de uma regra especifica no firewall para que ele possa funcionar adequadamente.

-

UMC Universidade de Mogi das Cruzes

Formao Complementar II Professora Eliana Carvalho

21

3.10 Poltica para acesso remoto:

Outro aspecto importante que deve ser considerado na poltica de segurana o acesso remoto. O crescimento da necessidade de acesso remoto, advindos do trabalho remoto e da computao mvel, transforma esse aspecto em uma das principais prioridades das organizaes atuais.

4 Firewall

4.1 - O que um firewall

um software que trabalha nas camadas de transporte e de rede do modelo TCP/IP, tendo como principal finalidade a filtragem de pacotes. Ele analiza todos os pacotes que entram ou saem de todas as interfaces de rede a ele conectado, ou seja, analiza tanto pacotes destinados diretamente ao Firewall, quanto aqueles destinados a qualquer host conectado a ele por meio de alguma de suas interfaces de rede. Sua principal funo tambm bloquear todas as portas quem no estejam sendo utilizadas.

Neste documento, usaremos como base o NetFilter (IPTables).

4.2 - Histria

Na Decada de 80, a AT&T precisava de um software que analizace e filtrace todos os pacotes que trafegassem em sua rede corporativa, into a Bell Labs, a pedido da AT&T, desenvolveu o primeiro Firewall do mundo e que mesmo com toda a evoluo tecnologica, mantem os mesmos principios de quado foi criado.

Desde sua primeira gerao, ainda na v.1.x de seu Kernel, o Linux trs a propriedade de filtragem de pacotes, mas isso porque foi agregado a ele o NetFilter, criado por Marc Boucher, James Morris, Harald Welte e Rusty Russell.

4.3 - Tipos de Firewall

4.3.1 - Filtro de pacotes

Tem a capacidade de analizar os cabealhos (Headers) dos pacotes sendo esta a funo principal e mais usada nos Firewalls.

4.3.2 - NAT (NetWork Translator Address)

Altera a origem ou destino dos pacotes, alterando no cabealho a porta e/ou endereo IP do pacote, seja de origem ou de destino, conforme a necessidade.

4.3.3 - Hbridos

So solues de Firewalls que associam alem da funo de filtragem de pacotes, a funo NAT, onde alem de alterar a origem e destino dos pacotes, podemos tambm analiz-los.

-

UMC Universidade de Mogi das Cruzes

Formao Complementar II Professora Eliana Carvalho

22

4.4 - Outros softwares que podemos associar aos Firewalls

4.4.1 - Proxy

Os Proxies tem como funo principal, analizar o que chamaos pacotes de internet, FTP e HTTP por exemplo. Os Proxies tambm tem a funo de fazer cache do trfego Internet, alem de prover controle de acesso por meio de autenticao, as empresas costumam us-los para controle e monitoramente do acesso a Internet.

Por padro o Linux trs o SQUID, atualmente um dos melhores e mais conhecidos sistemas de Proxy.

4.4.2 - IDS (Intrusion Detection System)

Os IDSs so desenvolvidos baseando-se nos tipos conhecidos de ataques e tambm verificando alteraes de comportamento do trfego TPC/IP. Sempre que detectada alguma alterao no comportamente do trfego, ou identificando algum tipo de ataque, ele pode enviar alertas aos administradores, contra-atacar ou sismplesmente se defender baseado em alguma configurao pr-definida.

No Linux o mais usado e conhecido IDS o Snort.

4.5 - Aplicabilidade

Os Firewalls so usados basicamente para analizer e filtrar pacotes destinados e ele mesmo, uma caracterstica comum nos Firewalls pessoais.

Quando falamos de ambientes corporativos, o Firewall trabalha sendo o ponto central de conexo entre as redes, analizando e filtrando todos os pacotes destinados a qualquer uma das redes a ele conectado.

Nos ambientes corporativos, sempre so usados Firewalls do tipo Hibrido e sempre associando eles a outros softwares (Proxy ou IDS).

4.6 - NetFilter

Sabendo que o Kernel de um sistema operacional tem por obrigao, saber tudo que por ele processado, agregar o NetFilter ao Kernel no teve nada de genial, apenas tornou mais facil e rpida sua implementao.

O Netfilter trabalha com o que chamamos de tabelas padres, que so 3: Filter, NAT e Mangle, onde as mais usadas so a NAT e a Filter, a tabela Mangle usada apenas quando voc tem a necessidade de tratar os pacotes de forma muito especifica, por exemplo alterando sua prioridade.

Todas as tabelas tratam os pacotes em situaes especficas de fluxo, situaes essas chamadas de Chains, onde temos:

-

UMC Universidade de Mogi das Cruzes

Formao Complementar II Professora Eliana Carvalho

23

4.7 Tabela Filter

4.7.1 - Chain INPUT

Analiza todos os pacotes destinados ao Firewall. a primeira situao onde o pacote analizado.

4.7.2 - Chain OUTPUT

onde o pacote analizado antes de sua sada do FireWall

4.7.3 Chain FORWARD

Analiza todos os pacotes que no so destinados ao Firewall e sim a algum host ou rede a ele conectado.

4.8 Tabela NAT

4.8.1 - Chain PREROUTING

Altera propriedades de origem ou destino do pacote, antes que ele d entrada no Firewall para ser processado.

4.8.2 - Chain OUTPUT

Trata os pacotes emitidos pelo prprio Firewall.

4.8.3 - Chain POSTROUTING

Normalmente usado para tratar do destino de um pacote, aps j ter sido processado pelo Firewall.

4.9 Tabela Mangle

4.9.1 - Chain PREROUTING

Altera as propriedades dos pacotes antes que eles sejam processados pelo Firewall, dando a eles alguma propriedade especial.

Temos tambm a Chain OUTPUT, mas no usada comercialmente.

4.10 - Interfaces Front-End para manipulao do NetFilter

o que nos possibilita manipular as regras em todas as tables do NetFilter.

A partir da verso 2.0 do Kernel, tivemos o primeiro front-end disponvel, que foi o IPFWADM, j apartir da verso 2.2, tivemos o IPChains e atualmente, desde a verso 2.4, temos o IPTables.

O IPTbles foi criado por Rusty Russell, que tambm participou do projeto NetFilter, em conjunto com Michel Neuling.

-

UMC Universidade de Mogi das Cruzes

Formao Complementar II Professora Eliana Carvalho

24

4.11 VPN

Esse um recurso muito usado hoje para interconectar redes remotas utilizando-se da Internet como meio para interconexo e para garantira a segurana o Firewall indispensvel e obrigatrio.

No Linux, com ajuster de Kernel e algumas configuraes e se torna um grande gerenciador de conexes VPN e junto com o NetFilter/IPTables, muito seguro e confivel.

-

UMC Universidade de Mogi das Cruzes

Formao Complementar II Professora Eliana Carvalho

25

Concluso

Voc viu que apesar de haver pequenas organizaes a grandes, o padro de segurana sempre deve ser o mesmo, at porque os ataques de hackers, na maioria das vezes, utilizam mesmo mtodo para qualquer tipo de organizao.

Foi visto que em relao poltica de segurana, importante que cada organizao deve ter sua prpria poltica, visando assim, um melhor desempenho. Essa poltica deve ser abrangente e flexvel o suficiente para que no sofre alteraes freqentes.

Um Firewall um equipamento essencial e fundamental para qualquer projeto de Segurana da Informao, pois obrigatoriamente, tem que estar includo na interconexo entre redes, sempre analisando, filtrando pacotes e bloqueando as portas que no estejam sendo utilizadas, minimizando assim os meios de invaso em uma rede ou host.

No protocolo TCP/IP existe uma rea responsvel pelo controle de dados e a outra que so os dados em si, o empacotamento nada mais que a juno do controle e dos dados em um nico pacote.

-

UMC Universidade de Mogi das Cruzes

Formao Complementar II Professora Eliana Carvalho

26

Bibliografia

NetFilter

http://www.netfilter.org/index.html

IPTables

http://www.netfilter.org/projects/iptables/index.html

SQUID

http://www.squid-cache.org/

Livros

CISCO CCNA - Guia de Certificao do Exame CCNA

Wendell Odon

Dominando Linux Firewall IPTables

Urubatan Neto

Segurana de Redes em Ambientes Cooperativos Editora Futura Emilio Tissato Nakamura e Paulo Lcio de Geus 2 Ed., 2003.

Sites

http://www.linhadecodigo.com.br/default.asp

http://pt.wikipedia.org/wiki/Protocolo_Ponto-a-Ponto