3_edicao_novembro_27_11_2011

-

Upload

rafael-fernandes-rocha -

Category

Documents

-

view

217 -

download

0

Transcript of 3_edicao_novembro_27_11_2011

8/3/2019 3_edicao_novembro_27_11_2011

http://slidepdf.com/reader/full/3edicaonovembro27112011 1/50

8/3/2019 3_edicao_novembro_27_11_2011

http://slidepdf.com/reader/full/3edicaonovembro27112011 2/50

LICENÇA

Novembro 2011 • segurancadigital.info

Dar crédito ao autor original e a Comunidade Segurança Digital, citando o

nome do autor (quando disponível) e endereço da comunidade.

Você não pode utilizar esta obra como fonte comercial. Este direito é de totalexclusividade do titular responsável por manter o site Segurança Digital.

VOCÊ PODE:

COM AS SEGUINTES CONDIÇÕES:

Copiar, distribuir e exibir a obra.

O Projeto Segurança Digital apóia o compartilhamento gratuito de informações e conhecimento, masao mesmo tempo defende o fato de que, ao distribuir a obra de outra pessoa ou entidade você

deverá citar a fonte original desta, dando assim crédito ao seu autor. Esta revista não poderá sercomercializada sem autorização prévia do responsável Fábio Jânio Lima Ferreira.

O Projeto Segurança Digital garante a gratuidade desta edição. A mesma poderá ter uma versãoimpressa paga, porém a versão digital não poderá, em hipótese alguma, ser comercializada. Só será

permitida uma versão impressa para cunho comercial sobre autorização prévia do titular da

comunidade. A comercialização da versão impressa desta revista sem autorização prévia constituicrime previsto nas leis nº 6.895 e 10.695.

Parágrafo que respalda esta revista:§ 1º Lei nº 6.895 - Se a violação consistir em reprodução, por qualquer meio, com intuito de lucro, de

obra intelectual, no todo ou em parte, sem a autorização expressa do autor ou de quem o

represente, ou consistir na reprodução de fonograma ou videograma, sem autorização do produtorou de quem o represente.

Cada autor é responsável por seu artigo, desta forma a comunidade Segurança Digital não se

responsabiliza por quebra de direitos autorais, por qualquer colaborador.

02

8/3/2019 3_edicao_novembro_27_11_2011

http://slidepdf.com/reader/full/3edicaonovembro27112011 3/50

EDITORIAL

Talvez iniciar algo realmente inovador e de qualidade não seja assim tão difícil. Com um

pouco de inteligência, perseverança e muita atitude é possível acertar uma ou quem sabe

mais vezes. O que é realmente difícil é ser constante.

E aqui estamos com a terceira edição da revista Segurança Digital, embalados pelo sucesso

de publicações anteriores, mas também com a obrigação de fazer melhor, pois afinal o que éo ápice senão o início da decadência?

Nossa matéria de capa aborda um dos mais antigos conceitos de

segurança da informação que se conhece. Desde Júlio César, que

usava o Atbash para se comunicar com seus comandantes,passando pela Segunda Guerra Mundial quando o Enigma protegia

comunicações alemãs, a criptografia certamente mudou a face do

mundo em que vivemos e evoluiu tornando-se uma parteindispensável do nosso cotidiano corporativo ou mesmo pessoal.

Claro, o Kama Sutra também recomendava o uso de criptografiacomo uma forma segura de comunicação entre amantes, mas

preferimos evitar essa abordagem pelo menos nessa edição.

Outro fato histórico interessante são tamancos.

Seu nome original Sabot, em francês, refere-se a

um sapato de madeira comumente usado pelaclasse operária durante a revolução industrial.

Conta a história que, cansados de trabalhar emcondições sub-humanas, operários se juntaram e

jogaram seus tamancos (sabots) na linha deprodução conseguindo destruir o maquinário

industrial. Essa é uma origem atribuída ao termo

Sabotagem.

Bem, talvez hoje eles não calcem tamancos, mas no artigo “Quando o vilão está dentro de

Novembro 2011 • segurancadigital.info

Enigmas, Tamancos e Segurançada Informação

8/3/2019 3_edicao_novembro_27_11_2011

http://slidepdf.com/reader/full/3edicaonovembro27112011 4/50

EDITORIAL

casa” abordamos o risco de um sabotador bemposicionado.

As histórias contadas acima transparecem um fato óbviomuitas vezes esquecido: Segurança da Informação é algo

atemporal e existe independentemente da tecnologia. O

único componente eternamente presente é o ser humano eesse é o nosso foco.

Para garantir a proteção da informação é necessárioentender o ser humano com todos os seus complexos,

motivadores obscuros, qualidades e defeitos, pelo menos

até a chegada dos cylons.

Com o fechamento de nossa terceira edição esperamosdar nossa contribuição para que você, nosso caro leitor,

possa dar passos cada vez mais largos para um mundo

mais protegido.

Animis opibusque parati!Por Claudio Dodt.

Novembro 2011 • segurancadigital.info

EDITOR-CHEFEFábio Jânio Lima [email protected]

Johnantan Pereira [email protected]

EDITOR

Claudio [email protected]

EDITOR DE ARTEHélio José Santiago [email protected]

COLUNISTASLuiz Felipe [email protected]

Nágila Magalhã[email protected]

Alessandra B. G. [email protected]

Nilson R. S. [email protected]

Itamar Pena [email protected]

REVISÃORaiana [email protected]

Na Internet

http://twitter.com/_SegDigital

www.facebook.com/segurancadigital

www.youtube.com/segurancadigital

www.segurancadigital.info

8/3/2019 3_edicao_novembro_27_11_2011

http://slidepdf.com/reader/full/3edicaonovembro27112011 5/50

Johnantan Pereira

Analista de Segurança, Graduado em Red

de Computadores pela Faculdade Estácio

do Ceará, com Extensão em Perícia

Forense Computacional. Apaixonado porTecnologia, Admirador e Pesquisador da

Cultura Hacker, Usuário e Ativista Linux.

Fábio Jânio Lima FerreiraAnalista de suporte técnico e

dministrador de redes, também possui

conhecimentos na área da segurança

computacional. Apaixonado portecnologia e fascinado pela cultura

hacker.

Nágila Magalhães

Graduada em Tecnologia em Redes de

Computadores pela FCAT (Faculdade de

Castanhal), estudante matriculada do curs

de pós- graduação em Computação Foren

pela Esamaz. Certificada em administrado

de redes de computadores e assistente em

montagem, manutenção e instalação de

redes de computadores.

Hélio José Santiago Ferreira

Engenheiro por formação. Atualmente

senvolve atividades de consultoria em

Software Livre, ministra cursos e

alestras. Como designer colabora nas

revistas Espírito Livre e Segurança

Digital. É membro da The Document

undation e atua como coordenador darevista LibreOffice Magazine Brasil.

Nilson R. S. Vieira

alista de Segurança pela SEFAZ-MA,

trabalha com tecnologia desde os 14

anos, viciado em Linux e aplicações

OpenSource.

Lígia BarrosoMestrada em Direito da

Propriedade Intelectual na

Universidade de Lisboa.

Especialista em Direito

Eletrônico e Sociedade da

Informação UNIGRAN),

com linha de pesquisa em

Propriedade Intelectual,

Segurança da informação

e Crimes Eletrônicos.

Cláudio DodtConsultor Sênior em

Segurança da Informação e

gerente de projetos com foco

em TI, atua na área de

tecnologia há mais de 10 anos

exercendo atividades como

Técnico e Analista de Suporte,

Analista de Segurança Sr.

Security Officer e Supervisor de

Infra-Estrutura e Segurança.

Itamar Pena Nieradka

Professor do curso de Ciência

da Computação do CESUFOZ.

Analista de Sistemas Júnior da

NeoAutus Automation System.

Especialista em Redes de

Computadores e Sistemas

Distribuídos pela UFSC.

Especialista Informática

Aplicada UNIVEL e Especialista

Sistemas Web, baseados em

Objetos pela UTFPR (em

andamento).

essandra B. G. Hoffmann

estre em Ciência da

mputação pela UFSC,

ordenadora e Professora do

rso de Ciência da

mputação na CESUFOZ.

ofessora do curso de Ciência

Computação na UTFPR-

edianeira. Especialista em

genharia de Software pela

NIOESTE e Especialista em

stemas Web, baseados em

jetos pela UTFPR (em

damento).

05

Luiz Felipe Ferreira

Graduado em Processamento de Dados

pela UniverCidade e com MBA de Gestão

Projetos e Negócios de TI pela UERJ.

Possui certificações ITIL, VCP, LPI-Level 1

MCP. No mercado da TI há 9 anos, vem

trabalhando com Segurança da Informação

desde 2006. Atualmente trabalha no setor

IT Security de uma grande empresa

brasileira de Comunicação.

Novembro 2011 • segurancadigital.info

8/3/2019 3_edicao_novembro_27_11_2011

http://slidepdf.com/reader/full/3edicaonovembro27112011 6/50

Novembro 201106

07 CRIPTOGRAFIAUma forma cômoda e segura de armazenar, transferir e

proteger informações de todo tipo

09 SEGURANÇA COM SOFTWARE OPENSOURCEMantenha seus dados protegidos sem custo algum. O

mundo OpenSource está repleto de soluções livre

11 O USO DA ESTEGANOGRAFIA COMO PRÁTICAANTI-FORENSE

A arte de esconder alguma coisa (camuflar), é um dosbenefícios explorados pela esteganografia

15 IMPLEMENTAÇÃO DE DRIVERS EM AMBIENTEWINDOWSEste artigo apresenta o conceito do desenvolvimento de

drivers para ambiente Windows

21 QUESTÕES DE CISSPAtualmente a CISSP é uma das certificações mais

procuradas por profissionais

25 SEGURANÇA DA INFORMAÇÃOCom certeza você já ouviu falar, mas talvez não saiba ao

certo o que significa

30 BANNER HACK'N RIOUma iniciativa da comunidade de software livre do Rio de

Janeiro, um evento sem fins lucrativos

31 MOBILIDADEO novo desafio da Segurança da Informação: Você está

preparado?

37 QUANDO O VILÃO ESTÁ DENTRO DE CASA40% dos colaboradores de TI admitem poder causar danos

severos na infraestrutura

39 ISO-8859-1 - REDES SOCIAIS E OS LIMITES ÀLIBERDADE DE EXPRESSÃOA internet configura importante instrumento de acesso à

informação e à cultura, mas também vem sendo utilizada

como ferramenta de propagação de agressões e

cometimento de crimes.

28LIVRO EMDESTAQUE

Uma leitura obrigátoria

Desvendando a Computação Forense

COLUNA DO LEITOREmails, sugestões e comentários.Envie o seu, e contribua para com onosso projeto.

NOTÍCIASFique informado quanto ao queacontece no mundo virtual.

42 43

DICA DE SEGURANÇA

34 KEEPASSUma ótima opção para armazenar em um único lugar todas

as senhas que você utiliza no dia-a-dia. Gratuito e de

código aberto essa é a proposta do Keepass

Novembro 2011 • segurancadigital.info

PARCEIROS

45 KRYPTUSDesenvolvemos soluções líderes em segurança

46 4LINUXLinux sinônimo de liberdade

47 HOSTDIME

Google Chrome deve passar Firefox até o final do ano

ARTIGOS

8/3/2019 3_edicao_novembro_27_11_2011

http://slidepdf.com/reader/full/3edicaonovembro27112011 7/50

ARTIGO Segurança Digital07

C r i p t o g r a f i a

Criptografia (Do Grego, Kryptós “escondido/oculto” egráphein “escrita”), a criptografia é a arte de pegar

um conteúdo qualquer (foto, texto, vídeo, etc) etorná-lo ilegível, de tal forma que apenas seu

destinatário tenha condições de reverter à

codificação e ler o conteúdo em questão.

Criptologia é o campo que engloba a Criptografia e a

Criptoanálise.

A criptografia consiste basicamente da cifragem dos

dados (bits) e/ou codificação destes, tornando-osilegível caso o destinatário não possua a chave

secreta (chave responsável por reverter o processo

criptográfico).

Cifragem e CodificaçãoA cifragem é o processo pelo qual algoritmos sãoutilizados para “embaralhar” uma “mensagem”

tornando a mesma ilegível. Em geral este processo

tem como parâmetro uma chave criptográfica, estachave é secreta, conhecida apenas pelas partes

envolvidas, pois, é esta que permite tornar a“mensagem” legível novamente.

A Codificação tem a mesma função da cifragem,tornar algo ilegível, porém o processo aqui utilizado

é um pouco diferente. Na cifragem a “mensagem” é

embaralhada podendo ser revelada somente

perante a chave criptográfica, já na codificação nãoexiste este embaralhamento da “mensagem”, mas

sim substituição de “letras, grupos de letras, bits,etc”. Tanto a cifragem como a codificação podem ou

não possuir uma chave criptográfica, acrescentando

assim uma camada extra de segurança.

OBS: Na linguagem popular cifragem e codificação

são as mesmas coisas, já na linguagem técnica sãocompletamente diferentes. A cifragem “embaralha”,

e a codificação “substitui”.

CRIPTOGRAFIA É A CIÊNCIA E ARTE DE ESCREVER MENSAGENS EM FORMACIFRADA OU EM CÓDIGO. É PARTE DE UM CAMPO DE ESTUDOS QUE TRATADAS COMUNICAÇÕES SECRETAS.

Novembro 2011 • segurancadigital.info

SEGURANÇANUNCA É DEMAIS

8/3/2019 3_edicao_novembro_27_11_2011

http://slidepdf.com/reader/full/3edicaonovembro27112011 8/50

Chave CriptográficaÉ um valor secreto que tem como função modificar

um algoritmo de encriptação. Você terá duas chaves,

uma para criptografar a “mensagem” conhecidacomo chave pública e outra para descriptografar,

conhecida como chave privada. Outro ponto a ser

levado é que, o algoritmo de encriptação utilizadopode ser do conhecimento de todos, mas a chave

criptográfica tem de ser secreta.

A criptografia tem três pilares principais:

Gosto de considerar o ponto abaixo, um pilar

complementar:

Nem todos os algoritmos criptográficos utilizados

garantem estes quatro pontos, mas deveriam.

Porque utilizar uma criptografiaTodos nós temos a necessidade de proteger ouesconder algo dos olhares curiosos do mundo,

certo? Então neste momento entra em cena acriptografia. Quando você precisar enviar um e-mail

sigiloso contendo informações sensíveis (um

projeto, documentos anexados, um relatóriocomprometedor, etc.) este e-mail pode ser

interceptado com certa “facilidade”, desta forma ointerceptador poderia se utilizar destas informações

para fins maliciosos. Se este e-mail estiver

criptografado você terá assim adicionado umacamada extra de segurança ao conteúdo do e-mail.

Lembre-se, nada é 100% seguro, mas se vocêentregar tudo de bandeja com certeza o “meliante”

irá se beneficiar disso, se você dificultar para o lado

deste, poderá fazer com que ele desista de tentar.

É possível adicionar diversas camadas de

segurança a qualquer tipo de arquivo, para poderproteger seu conteúdo. Em edições futuras

falaremos de outras técnicas.

Para criptografar um arquivo ou conteúdo qualquer

são utilizados algoritmos, isso significa que nomomento de criptografar um arquivo você poderia

mudar o algoritmo utilizando, resultando em uma

criptografia mais forte ou não.

ARTIGO Segurança Digital08

Sugestão de leitura

http://tecnologiadarede.webnode.com.br/news/noticia-aos-visitantes/

http://www.infowester.com/criptografia.php

• Confidencialidade: só o destinatário autorizado

deve ser capaz de extrair o conteúdo da

mensagem.

• Integridade: o destinatário deverá ser capaz dedeterminar se a mensagem foi alterada durante a

transferência.

• Autenticação: o destinatário deverá ser capaz

de identificar o remetente e certificar-se de que

foi este que enviou a mensagem.

• Não repúdio: Não deverá ser possível aoemissor negar a autoria da mensagem.

Novembro 2011 • segurancadigital.info

8/3/2019 3_edicao_novembro_27_11_2011

http://slidepdf.com/reader/full/3edicaonovembro27112011 9/50

ARTIGO Segurança Digital09

S e g u r a n ç a c o m s o f t w a r e

O P E N S O U R C E

Estamos na era da informação, onde os dadostrafegam de maneira bastante intensa, nas redessociais, nos e-mails, sites de pesquisa e outros.

Tudo isso em desktops, notebooks, tablets e

celulares, ou seja; só fica incomunicável edesinformado quem quer!

Porém com tantos meios de comunicação e com otráfego a todo vapor, surge uma incógnita: Será que

estamos seguros? Ou minhas informações

particulares estão nas mãos de quem não deveria?E como resolvo isso?

Recentemente, alguns famosos tiveram seus

celulares invadidos e as fotos ficaram expostas na

web, como isso aconteceu? Sabe-se que existemprogramas de segurança, mas eles custam muito

caro, certo? Errado! Existem programas

OpenSource1 que além de serem gratuitos aindapossuem código aberto para que possam ser

melhorados.

O Sistema Operacional mais indicado para quemquer ficar seguro é o LINUX, que possui códigoaberto e milhões de desenvolvedores no mundo

todo trabalham para corrigir as falhas que

possivelmente ocorrerão com o sistema esegurança. Porém, apenas o S.O não é o suficiente

para proteção, é necessário adicionar várias

ferramentas para complementar a segurança.

Para quem trabalha com servidores, existem

algumas brechas que precisam ser fechadas, casocontrário o “rato entra em sua casa”, e para isso

usa-se algumas ferramentas como Firewall,IDS/IPS, Proxy, e outras.

HARDENING é o processo de “endurecimento” dosistema, onde você habilita seu firewall

selecionando o que deve passar ou não por ele,

muda a porta de aplicações do padrão, como SSH(Secure Shell), aumentar o tamanho do seu histórico

e outras coisas. Lembrando que Hardening não é

POR: Nilson R. S. Vieira

Twitter: @nillvieira

Blog: www.nilsonvieira.blogspot.com

E-mail: [email protected]

Novembro 2011 • segurancadigital.info

O MUNDO OPEN SOURCE ESTÁ CHEIO DE SOLUÇÕES LIVRES PARA LIDARCOM A SEGURANÇA DA INFORMAÇÃO, E COM ISSO MANTER SEUS DADOS

PROTEGIDOS SEM CUSTO ALGUM. VENHA FAZER PARTE DESTE MUNDO.

SEGURANÇA ACUSTO ZERO

8/3/2019 3_edicao_novembro_27_11_2011

http://slidepdf.com/reader/full/3edicaonovembro27112011 10/50Novembro 2011 • segurancadigital.info

uma aplicação, mas sim o nome do processo que é

utilizado.

Para detectar e finalizar intrusos na sua rede, você

deverá usar programas de IDS/IPS, dentre os quais,

o mais conhecido é OpenSource seu nome é snort.O Snort é – como o próprio nome diz – um

“farejador”, e busca por tentativas de intrusão, eledetecta e mata o processo que está o tempo todotentando invadir ou somente dando uma

“passadinha” para invadir depois.

O firewall do Linux nativo é o IPTABLES, é perfeito,

sendo bem configurado não passa nada, e seucomputador ou servidor, certamente, estará bem

seguro. Além do Iptables, que é totalmente Shell

(linha de comando), também possui a interface

gráfica muito boa para quem não gosta de linha decomando, basta instalar o pacote FWBUILDER, o

mesmo serve também para quem não quer criar umscript muito extenso com todas as regras para o

servidor, ele mesmo se encarrega disso com um a

interface bem agradável. Mas lembre-se que setratando de um servidor, deve-se optar pelo

desempenho, logo instale a configuração gráfica,

porém só utilize-a quando necessário, ou seja,

quando for compilar uma regra, ver algum filtro,

alguma tabela, etc...

Falando em firewall lembramo-nos de filtro, então

que tal falarmos também de filtros de conteúdo? OSquid é uma aplicação que é usada como Proxy, ou

seja, para evitar que na rede sejam acessados porusuários sites indevidos, como sites pornôs, jogos,entretenimento que não seja necessário ou tenha

origem duvidosa. Ele libera para o usuário somente

aquilo que deve ser visto para isso precisa serconfigurado, nada mais.

Concluindo, temos diversas ferramentas

OpenSource que podem e devem ser utilizadas para

segurança, pois seu código fonte não é fechado,

logo, podemos alterar de acordo com a nossanecessidade e sem depender de uma empresa que

vende o produto para isso. As mesmas ferramentastambém possuem comunidades individuais que

auxiliam desde a configuração inicial até nos

problemas mais complexos que podem vir a surgir esem precisar pagar suporte para isso.

¹ Desenvolvido pela OSI(OPEN SOURCE INITIATIVE), refere-se a software como código aberto. (Wikipedia)

ARTIGO Segurança Digital10

8/3/2019 3_edicao_novembro_27_11_2011

http://slidepdf.com/reader/full/3edicaonovembro27112011 11/50

ARTIGO Segurança Digital11

A ARTE DEESCONDER

O U s o d a E s t e g a n o g r a f i a

c o m o P r á t i c a A n t i - F o r e n s e

Resumo - Com o aumento da popularidade e asfacilidades no uso da internet e com avanço dacomputação tem se tornado cada vez mais propício

para entrada de criminosos no ambiente virtual,

gerando com isso o crescimento a cada dia decrimes digitais. Por outro lado além de cometerem

crimes, existe a preocupação em não deixar

evidências para comprovação da autoria. Atualmenteos criminosos digitais buscam técnicas e

ferramentas para dificultar e esconder na descoberta

de possíveis provas no trabalho do perito. Sãoconhecidos como métodos anti-forense, neste artigo

será abordado a técnica de esteganografia.

1. Introdução

É comum ouvir e evidenciar relatos e perigos de

crimes praticados no mundo real, mas com o avanço

e o ganho cada vez mais crescente napopularização e o próprio anonimato que traz no uso

de computadores e internet tem estimulado

gradativamente o interesse de criminosos noambiente virtual com os mesmos tipos de práticasconhecidas como crimes digitais. Apesar¹ da

utilização de computadores não ser uma prática tão

recente no mundo do crime, a legislação brasileira,por exemplo, ainda não está preparada para tipificar

todas as modalidades especificas de crimes

cibernéticos.

Devido o aumento de delitos cometidos no espaço

virtual, surgiu a área conhecida como computaçãoforense que tem como objetivo principal formar

peritos para determinar a dinâmica, a materialidadede ilícitos ligados à área de informática tendo como

questão principal a identificação, preservação,

extração, restauração e o processamento deevidências digitais em provas materiais de crime,

por meio de métodos técnico-científicos, conferindo-

lhe validade probatória em juízo².

Entretanto criminosos digitais procuram formas de

A ESTEGANOGRAFIA É A ARTE DE ESCONDER UMA "MENSAGEM" DENTRO DEUMA IMAGEM, VÍDEO OU QUALQUER OUTRO TIPO DE ARQUIVO, FAZENDO COM

QUE ESTÁ "MENSAGEM" PASSE DESPERCEBIDA AOS OLHOS DE TERCEIROS.

Novembro 2011 • segurancadigital.info

POR: Nágila Magalhães Cardoso

E-mail: [email protected]

Twitter: @netnagila

8/3/2019 3_edicao_novembro_27_11_2011

http://slidepdf.com/reader/full/3edicaonovembro27112011 12/50

inibir o trabalho do perito ou até mesmo destruir por

completo as possíveis provas. São conhecidos comométodos anti-forenses e uns dos métodos bastante

eficazes para ocultação de informações está natécnica de esteganografia abordada mais a seguinte.

1.1. Anti-Forense

Quando o assunto é deixar mínimas ou nenhuma

pistas possíveis do ato criminoso, a criatividade e abusca de inovações são grandes e o nome dado

para esses tipos de práticas utilizadas na área da

computação forense é chamada de anti-forense.São³ métodos de remoção, ocultação e subversão

de evidências com o objetivo de mitigar os

resultados de uma análise forense computacional.

1.2. Esteganografia

Esta técnica de segurança da informação de

significado de origem grega, stegános (oculto,esconder, mascarar) e gráphein (escrita) que tem

como objetivo principal ocultar a informação, ou seja,

esconder uma evidência em lugares que nãolevantariam suspeitas, vem de origem muito antiga

em utilizações nas comunicações de guerras, como

era o caso de escreverem mensagens de guerras nacabeça de escravos fies e então esperar o cabelo

crescer para que a mensagem fosse encoberta e

com isso transportar-la ao destino de maneirasegura e entre diversas outras técnicas utilizadas

para comunicação em segredo.

Mas com o avanço da tecnologia e principalmente o

uso de computadores possibilitou que está técnicaganhasse maior destaque, transformações e

conhecimento da sua utilização para práticas ilegais.A esteganografia consiste basicamente em ocultaruma informação dentro de outra, uns dos métodos

principais para esse processo de ocultação é usar os

bits menos significativos do objeto portador comoimagem, vídeo, música entre outros itens que

geralmente não levantariam suspeitas aos olhos

humanos, para substituir com os bits da informaçãoa ser escondida. Uns dos meios mais utilizados para

ocultar uma informação dentro da outra é a

utilização de programas de esteganografia

disponíveis na própria internet desde a simples

comandos no CMD no sistema operacional docomputador.

Infelizmente esta técnica não vem sendo bem

utilizada para razões legais e sim ilegais tais como

para roubo de dados, esconderijo de vírus,comunicação secreta e enviá-las, por exemplo, para

fora do Brasil através de simples e-mail, esconder

arquivos pornográficos, pedofilia e entre outros.

Um pedófilo pode muito bem esconder a foto da

vítima em uma imagem inofensiva como, porexemplo, a própria imagem do plano de fundo do

sistema operacional entre outras opções como

esconderijo, pois com um programa deesteganografia é possível escolher entre mais

variadas formas de recipiente para esconder algumtipo de conteúdo, entre esses recipientes podemos

citar uma imagem, um vídeo, uma música, uma

página da internet e outros

Novembro 2011 • segurancadigital.info

Esconder a existência de alguma

"coisa" pode ser a forma mais eficaz

de manter essa "coisa" segura. Tem

um velho ditado que diz, "o que os

olhos não veem o coração não

sente".

ARTIGO Segurança Digital12

8/3/2019 3_edicao_novembro_27_11_2011

http://slidepdf.com/reader/full/3edicaonovembro27112011 13/50Novembro 2011 • segurancadigital.info

Veja o exemplo abaixo:

ARTIGO Segurança Digital13

´

8/3/2019 3_edicao_novembro_27_11_2011

http://slidepdf.com/reader/full/3edicaonovembro27112011 14/50

A utilização dessa técnica já foi alvo como meio de comunicações secretas pelo grupo terrorista Al-Qaeda4

no atentado contra as Torres Gêmeas do World Trade Center em 2001 e pelo traficante de drogas JuanCarlos Abadia5 pelo qual este usava imagens da “gatinha Hello Kitty” para esconder mensagens de voz

com ordens para se comunicar através de e-mails com parceiros da Colômbia com o objetivo demovimentar a cocaína entre os países e sumir com pessoas na Colômbia.

2. Conclusão

Atualmente o que mais ouve falar é de ataques e práticas ilegais cometidos com o uso e ajuda de recursos

tecnológicos, os profissionais em computação forense e outras áreas ligadas estão sendo bastanterequisitado, pelo quais estes precisam ter bastante conhecimento sobre as mais variadas técnicas utilizadas

por criminosos digitais e saber os métodos anti-forenses é fundamental durante uma investigação.

Referências

Novembro 2011 • segurancadigital.info

1. ROSA, F. Crimes de Informática. São Paulo: Bookseller, 2007.

2. ELEUTÉRIO, Pedro. M.S; MACHADO, Márcio. P. Desvendando a computação forense. São

Paulo: Novatec, 2010.

3. PEREIRA, Gustavo C.Pericia Forense Computacional, maio, 2007. Disponível em: <

http://lucaszc.homelinux.org/fic-pos/forense/pericia_forense.pdf>. Acesso em: 02 de agosto,

2011.

4. MESQUITA, Renata. Al Qaeda admite terrorismo em fotos pornô. Portal Online da Revista

Info, maio, 2003. Disponível em: <http://info.abril.com.br/aberto/infonews/052003/13052003-4.shl>. Acesso em: 03 de maio, 2011.

5. ZMOGINSKI, Felipe. Abadía usou e-mail cifrado para traficar. Portal Online da Revista Info,

março, 2008. Disponível em: < http://info.abril.com.br/aberto/infonews/032008/10032008-3.shl >.

Acesso em: 17 de maio, 2011.

ARTIGO Segurança Digital14

8/3/2019 3_edicao_novembro_27_11_2011

http://slidepdf.com/reader/full/3edicaonovembro27112011 15/50

ARTIGO Segurança Digital15

O DRIVER FAZACONTECER

I m p l e m e n t a ç ã o d e d r i v e r s

e m a m b i e n t e W i n d o w s

Abstract. This paper presents a concept of driversfor Windows , the different types of drivers and

technologies used to develop and test for the

Windows platform. Driver is a software that allowsyour computer to communicate properly with the

hardware or with other I/O devices such as video

card, printer, webcam and more.

Resumo. Este artigo apresenta um conceito sobre

drivers Windows, os diferentes tipos de drivers e

tecnologias utilizadas para desenvolver e testar paraplataforma Windows. Driver é um software que

permite que o computador se comuniquecorretamente com o hardware ou com outros

dispositivos I/O, tais como placa de vídeo,impressora, webcam entre outros.

1. IntroduçãoVários são os dispositivos utilizados no mercado, e

cada vez mais outros estão sendo desenvolvidos,

cada um com seu propósito. Este artigo é destinado

a todos os interessados que buscam entender osconceitos fundamentais para implementação de

drivers para Windows. Será abordado a criação de

um driver, sua instalação em uma máquina virtual detestes e como realizar a sua depuração.

Há uma confusão comum para pessoas que nãopossuem bom conhecimento em informática que é a

diferença entre drive e driver, e também poucos

possuem o conhecimento de outro tipo de driver que

não o de controlar o hardware.

Porém um driver pode tanto comunicar comhardware bem com o software. O antivírus é um

exemplo de driver de software que é implementadocom o File System Filters. Quando alguma aplicação

escreve em um arquivo, a escrita passa pelo

antivírus antes de chegar ao driver de File System,dando a oportunidade que o antivírus precisa para

verificar se o que está sendo gravado contém a

assinatura de algum vírus conhecido. Desta forma,

ESTE ARTIGO APRESENTA UM CONCEITO SOBRE DRIVERS WINDOWS,OS DIFERENTES TIPOS DE DRIVERS E TECNOLOGIAS UTILIZADAS

PARA DESENVOLVER E TESTAR PARA PLATAFORMA WINDOWS.

Novembro 2011 • segurancadigital.info

POR: Itamar Pena Nieradka

E: Alessandra B Garbelotti Hoffmann

E-mail: [email protected]

E-mail: [email protected]

8/3/2019 3_edicao_novembro_27_11_2011

http://slidepdf.com/reader/full/3edicaonovembro27112011 16/50

firewalls e filtros de File System são exemplos de

drivers que não controlam hardware.

2. O que são Drivers?Drive esta relacionado a um dispositivo I/O , por

exemplo um drive de CD/DVD ou um disco rígido , o

driver é o software que controla o drive para que o

Sistema operacional possa interagir com estesdispositivos. (Russinuvich e Solomon, 2009).

Os drivers que controlam dispositivos, são

desenvolvidos normalmente pelos fabricantes, sendo

específicos para cada modelo. Mas há tambémdrivers que são criados para servirem como filtros de

rotinas de leitura e escrita em um disco rígido, como

por exemplo os drivers de anti vírus que verificamtodas as solicitações de escrita e leitura em um

disco rígido procurando por assinaturas de vírus.

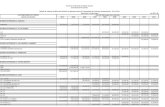

3. Tecnologias envolvidasAs tecnologias envolvidas neste estudo foram:

4. Configurando a máquina virtual

O desenvolvimento de Driver nem sempre é umatarefa fácil e para os iniciantes ou mesmo curiososque possuem experiência em desenvolver

aplicações alto nível, pode ser um ambiente pouco

familiar pois qualquer descuido por mais simples queseja pode resultar em BSOD (Blue Screen of Death)

ou tela azul, prevendo isso duas formas existentes

são adotadas. A primeira é o uso de um computadorextra conectado na porta serial, mas como nem

sempre há disponibilidade de usar um outro

computador, uma alternativa é utilizar um software

que crie uma máquina virtual simulando assim o uso

de um outro computador.

Com VMWare é possível criar várias máquinasvirtuais, cada qual com um sistema operacional

diferente e nomear cada máquina virtual é uma

forma de poder identificá-las. (Fernando, 2011)

Tanto usando dois computadores como usando amáquina virtual é necessário definir quem são as

máquinas host e target . Uma máquina host ouhospedeira, serve como o anfitrião para a máquina

virtual, e a target é a máquina alvo onde o driver

será testado. Para depurar um driver (debug dokernel) é aconselhável que o mesmo não seja no

mesmo sistema pois podem ocorrer problemas.

4.1. Máquina hostA configuração da máquina host consiste em criaruma porta serial virtual para estabelecer a

comunicação. Ao configurar a VM (Virtual machine)

será necessário adicionar a porta serial do tipooutput named pipe. O Pipe nomeado será o arquivo

que permitirá a comunicação entre a máquina host e

a máquina target. A especificação de um socketserve como um elo bidirecional de comunicação

entre dois programas.

A máquina virtual simula a existência de uma outra

máquina real e para tanto é necessário este meio de

comunicação mesmo que virtual. A opção “this endis a client” deve ser alterada para “This end is a

server”, e a próxima opção para “the other end is anapplication”. O “this end” indica a “esta ponta” ou a

um dos lados da comunicação neste caso a host

que deve ser o servidor, e o outro lado é umaaplicação, ou seja, a VM. A opção “connect on

power” deve estar marcada para que quandoiniciado o sistema operacional, a porta sejaconectada.

A configuração final deve ficar como mostra afigura 1.

Novembro 2011 • segurancadigital.info

• VMWare – Máquina Virtual para testes, que

atualmente está em sua versão 7.1.4 build-385536

(agosto/2011);

•

Windows XP Professional–

Sistema operacional aser instalado na VM;

• Windbg1 - debugger para Microsoft Windows

• VisualDDK2 - para compilar um driver para

windows;

ARTIGO Segurança Digital16

8/3/2019 3_edicao_novembro_27_11_2011

http://slidepdf.com/reader/full/3edicaonovembro27112011 17/50Novembro 2011 • segurancadigital.info

F i g u r e 1 . J a n e l a f i n a l d a c o n f i g u r a ç ã o d a

V M

Para permitir que o sistema operacional utilize a

porta serial em modo polled marque a opção “YieldCPC on poll”. Isto permitirá a porta serial fazer várias

verificações por segundo para saber se os dados já

chegaram, e o modo de interrupção ativa apenasquando há uma chamada, por exemplo a digitação

no teclado ou impressão de dados na tela. Este será

o modo Polled, caso não esteja marcada ela usará omodo Interrupção.

4.2. Máquina target

Para permitir a depuração de um driver o Windowsdeve ser inicializado com opção de depuração. Para

isto ser possível o arquivo boot.ini ,geralmenteoculto, deve ser modificado adicionado ao final do

arquivo a linha:

esta linha informa ao sistema operacional que seja

executado em modo debugger usando a porta

COM1 já configurada e a informação sobre a taxade transferência de 115200. Ao reiniciar o Windows,

deverão aparecer duas opções de Boot. A

implementação será na opção debugger.

5. Configurando o Debugger WinDbgO debugger é um software que faz debug, quesignifica encontrar e reduzir defeitos num aplicativo

de software ou mesmo em hardware.

Conforme Strauss (2011), a configuração do Windbgconsiste em informar o meio de comunicação criado

e a taxa de transferência de informação.

O meio de comunicação usado será a porta serial

virtual criada na máquina virtual e a taxa detransferência deve ser a mesma configurada no

arquivo boot.ini da máquina virtual. Desta forma serápossível acompanhar a execução do driver sempre

que ele for inicializado, a configuração deverá ser

como apresenta a Figura 2.

multi(0)disk(0)rdisk(0)partition(1)\WINDOWS="Micro

soft Windows XP Debugger"/fastdetect /debugport=COM1 /baudrate=115200

ARTIGO Segurança Digital17

8/3/2019 3_edicao_novembro_27_11_2011

http://slidepdf.com/reader/full/3edicaonovembro27112011 18/50Novembro 2011 • segurancadigital.info

Figure 2. Janela de configuração do Windbg

Para usuários de Windows Vista ou superior há necessidade de executar o windbg pela seguinte linha decomando:

Esta linha de comando deverá ser digitada em uma janela do MS-DOS. O comando consiste em “start” parainiciar, caminho do windbg, parâmetros -b e -k, com informando o pipe e port com o nome da porta serial

criada. A conexão entre o Windbg e a máquina virtual somente será possível se a máquina virtual estiver

ligada, se o Windows estiver em modo debug,e , se o nome da porta estiver correta.Uma dica é criar umarquivo bat para inicializar o WinDbg de uma forma mais produtiva.

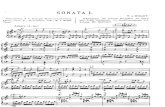

6. Testando primeiro DriverPartindo do conceito que um driver é um software de baixo nível, é possível começar a entender drivers.

O exemplo apresentado na figura 3 cria um driver que será usado para estudo.

start C:\WinDDK\7600.16385.1\Debuggers\windbg.exe -b -k

com:pipe,port=\\.\pipe\com_1,resets=0

Figura 3 -Código fonte do driver criado.

ARTIGO Segurança Digital18

8/3/2019 3_edicao_novembro_27_11_2011

http://slidepdf.com/reader/full/3edicaonovembro27112011 19/50Novembro 2011 • segurancadigital.info

No mesmo diretório do fonte, crie um arquivo de nome “makefile” (sem extensão), o código para este

documento deve ser:

Este arquivo simplesmente implementa o verdadeiro “makefile” que é utilizado para compilar diversoscomponentes do DDK (Drivers Developement Kit). O arquivo de makefile nunca deve ser editado. Todas as

configurações sobre qual o tipo de driver será compilado, quais os fontes irão compor o driver, quais

bibliotecas serão utilizadas e outras tantas definições são especificadas no arquivo de nome “sources” quedeverá ser criado no mesmo diretório com o seguinte conteúdo:

Em conjunto com o “makefile.def” do DDK, estes arquivos criam uma série de macros que facilitam muito acriação do arquivo de projeto. O nome do seu binário final é definido pela variável “TARGETNAME”. A lista

de fontes que compõem seu driver deve estar na variável “SOURCES” separados por espaço.

7.Debugando o driverPara debugar ou depurar o driver é necessário o WinDDK, ou mais precisamente a versão Checked Build

Enviroment que configura o ambiente para gerar drivers com informações de Debug. O comando buildserve para compilar o driver. Ao compilar o driver será criado o arquivo executável resultado da compilação

dos 3 arquivos diretório, [seudriver].c, makefile e sources.

8. Executando o driverPara executar, o driver criado deverá estar na máquina virtual. O executável é um arquivo .sys que foicriado quando o driver foi compilado. Este arquivo está no diretório “objchk_wxp_x86” que foi criado na

pasta do driver. Copie o arquivo .sys do diretório objchk_wxp_x86/i386 para o diretório

c:\windows\system32\drivers do Windows na máquina virtual.

Logo após a seleção de inicialização do Windows em modo debugger, a execução do WinDbg deverá ser

feita de forma que o sistema operacional na Máquina Virtual estará em pausa aguardando instruções dodepurador. Desta forma o driver instalado poderá ter sua execução verificada passo a passo pelo

depurador.

Para adicionar breackpoints no código do driver use o depurador informando o comando bu ola!DriverEntry ,

fazendo com que um breakpoint seja inserido na função driverentry. Após isso ainda usando o depurador

uso o comando “g” para que o sistema operacional em modo debugger continue a execução.

Para iniciar o driver instalado é necessário o código net start [nomedodriver] neste momento o depuradorpara a execução do driver na função "driverentry" permitindo que o desenvolvedor possa verificar passo a

passo sua execução (tecla F10). No exemplo quando a execução estiver na linha do comando DbgPrint o

mesmo imprime a mensagem codificada na tela. Para descarregar o driver digite net stop ola. O controlevolta ao depurador e a palavra “Fim” é impressa, pois o comando stop fez com que a função de callback

onDriverUnload fosse executada.

!INCLUDE $(NTMAKEENV)\makefile.def

TARGETNAME=ola

TARGETPATH=obj

TARGETTYPE=DRIVERSOURCES=ola.c

ARTIGO Segurança Digital29 ARTIGO Segurança Digital19

8/3/2019 3_edicao_novembro_27_11_2011

http://slidepdf.com/reader/full/3edicaonovembro27112011 20/50Novembro 2011 • segurancadigital.info

9. ConclusãoDrivers tanto podem ser desenvolvidos para controlar um dispositivo I/O específico de um fabricante, ou

ainda para servir de filtro de rotinas de escrita e leitura em um disco rígido. A criação e depuração de umdriver requer conhecimentos de lógica, programação em baixo nível além de uso de tecnologias

apropriadas que melhoram a produtividade de desenvolvimento.

Referências

Fernando, Roberto. (2011) “Step into Kernel (VmWare+WinDbg)”

http://driverentry.com.br/blog/ , agosto .

OSR Online, (2011) “Getting DbgPrint Output To Appear In Vista and Later“

http://www.osronline.com , agosto.

Peter G. Viscarola (2002) “Windows NT Device Driver Development (OSR Classic

Reprints)”, OSR Press.

Russinovich, Mark (2008) “Windows® Internals: Including Windows Server 2008 and

Windows Vista (Pro Developer)”, Microsoft,5th edition.

Strauss, Rodrigo, (2011)”WinDbg: Debugger de gente grandeStrauss,http://www.1bit.com.br/content.1bit/weblog/ , agosto.

1 Disponível em http://www.windbg.org/

2 Disponível em http://msdn.microsoft.com/en-us/windows/hardware/gg487428.aspx

¹NeoAutus- Avenida Presidente Tancredo Neves, 6731 – Foz do Iguaçu – PR – Brasil

²Curso de Ciência da Computação - Centro de Ensino Superior de Foz do Iguaçu –

CESUFOZ – Foz do Iguaçu, PR – Brasil

ARTIGO Segurança Digital20

8/3/2019 3_edicao_novembro_27_11_2011

http://slidepdf.com/reader/full/3edicaonovembro27112011 21/50

21

Q u e s t õ e s d e C I S S P

Questão 01:

Buffer overflows são ataques onde códigos maliciosos são inseridos causando uma sobrecarga na área debuffer, estão razoavelmente bem documentados e a maioria dos programadores tomam as devidasprecauções quando estão desenvolvendo um novo código. Buffer Overflows costumavam ser um sérioproblema algum tempo atrás. Entretanto, esse tipo de ataque foi substituído por um novo tipo de ameaça.Qual das opções a seguir é considerada a maior ameaça para aplicações web?

Opção correta: C

Ataques do tipo Cross-site scripting (XSS) são atualmente considerados uma ameaça séria em aplicações web. Nesse tipo de ataque o atacante usa vulnerabilidades em um site para injetar códigos maliciosos quepodem capturar ou mesmo modificar informações.

Uma explicação bem simples pode ser encontrada aqui: http://www.houbysoft.com/papers/xss.php

Opções incorretas:

POR: Cláudio Dodt

E-mail: [email protected]

Blog: www.claudiododt.wordpress.com

br.linkedin.com/pub/cl%C3%A1udio-dodt/5/1a4/723

Novembro 2011 • segurancadigital.info

TUALMENTE A CISSP É UMA DAS CERTIFICAÇÕESMAIS PROCURADAS PELOS PROFISSIONAIS. NO

RASIL, A POPULARIDADE DO EXAME TEM FEITO A

SC)2 AGENDAR DIVERSAS PROVAS AO LONGO

O ANO.

ARTIGO Segurança Digital

a. Vírus de bootb. Server side scripting (SSS)c. Cross-site scripting (XSS)d. Vírus de macro

a. Vírus de boot são um dos primeiros tipos de vírus conhecido. Esse vírus infecta a parte deinicialização do sistema operacional e costumava afetar bastante os famosos discos 5¼. Hoje em dia jánão são uma ameaça tão grande e, obviamente, não são específicos para aplicações web.

b. Uma boa pegadinha, pois o nome é parecido com a opção correta. Na verdade Server-side scriptingé uma forma, geralmente em JavaScript, de prover conteúdo dinâmico em websites.

8/3/2019 3_edicao_novembro_27_11_2011

http://slidepdf.com/reader/full/3edicaonovembro27112011 22/50Novembro 2011 • segurancadigital.info

Questão 02:

Um arquivo foi criptografado e armazenado em um servidor seguro de FTP. Um hash MD5 foi criado etambém armazenado no mesmo servidor de FTP. Um usuário autorizado conecta no servidor e faz odownload de ambos arquivos, entretanto, descobre durante um teste que o hash não é igual ao do arquivo.Neste caso, qual objetivo do sistema de criptografia falhou?

Opção correta: A

Nesse caso a aplicação do princípio da Integridade significa basicamente comprovar que o arquivo oumensagem não foi modificado, de forma acidental ou proposital, durante a transmissão.

Embora criptografia possa ser utilizada para garantir a proteção da confidencialidade, autenticidade oumesmo não repúdio, nesse caso não se aplicam. Conforme exposto na questão, o usuário estavaautorizado, entretanto em nenhum momento tentou abrir o arquivo, apenas checar se o hash do mesmoestava correto.

Questão 03:

Um analista de sistemas foi chamado para preservar a evidência de um ciber-ataque na empresa. Oanalista isolou o disco, porém, acidentalmente fez algumas modificações no mesmo. Este fatocomprometeu seriamente a evidência e dificultou o caso para a companhia. Quem é o responsável pelasações tomadas com evidência digital?

Opção correta: D

Um dos princípios gerais sobre evidências de crimes digitais é que o indivíduo que manuseia a evidência éresponsável enquanto ela estiver em sua posse.

Durante um longo processo, evidências podem passar pelas mãos de diversas pessoas ou mesmo ficarsobre a posse de diferentes organizações. A empresa, a área de segurança, ou mesmo supervisores nãopodem simplesmente arcar com a responsabilidade de ações de indivíduos, desde que garantam que

a. Integridadeb. Confidencialidadec. Autenticidaded. Não-repúdio

a. O analista de segurançab. A empresac. O supervisor do indivíduo manuseando a evidência digital

d. O indivíduo manuseando a evidência digital

d. Vírus de macro não afetam aplicações web especificamente. Segundo a cartilha do cert.br: Ummacro é um conjunto de comandos que são armazenados em alguns aplicativos e utilizados paraautomatizar algumas tarefas repetitivas. Um vírus de macro é escrito de forma a explorar esta facilidadede automatização e é parte de um arquivo que normalmente é manipulado por algum aplicativo queutiliza macros.

ARTIGO Segurança Digital22

8/3/2019 3_edicao_novembro_27_11_2011

http://slidepdf.com/reader/full/3edicaonovembro27112011 23/50

tomaram todas as precauções necessárias.

Qualquer tipo de análise forense digital deve ser feita em cópias e manter uma cadeia de custódia clara etransparente. Ambos pontos são essenciais para garantir a admissibilidade da evidência como prova emum processo legal.

Questão 04:

A e B estão se comunicando usando uma sessão TCP quando um atacante captura (hijacks) a sessãousando o Juggernaut. O que um administrador deve fazer para evitar a recorrência desse tipo de ataque?

Opção correta: A

O Kerberos é um protocolo de autenticação para redes, que funciona com base em "bilhetes" que permitemcomprovar a identidade das partes envolvidas em uma rede insegura, fornecendo autenticação mútua -tanto o usuário quanto o servidor verificam a identidade um do outro.

Mensagens do protocolo Kerberos são protegidas contra escuta não autorizada (eavesdropping) e ataquesreplay.

No caso da questão, o administrador deve procurar a implementação de um protocolo comoKerberos/IPSEC para garantir que os dois usuários que estão se comunicando tenham autenticação mútua.Dessa forma, o atacante não será capaz de autenticar como um dos usuários e lançar seu ataque.

Por que as outras estão erradas:

a. o administrador deve implementar um protocolo como, por exemplo, Kerberos/IPSec.b. o administrador deve desencorajar a comunicação entre os usuários.c. o administrador deve implementar um protocolo como, por exemplo, IMAP/ICMP.d. o administrador deve pedir aos usuários para discutir e criar protocolos conhecidos apenas poreles mesmos.

b. O administrador deve desencorajar a comunicação entre os usuários. <ModoIroniaOn>Claro! Osusuários vão obedecer à recomendação e tudo vai ser uma maravilha! </ModoIroniaOn> Brincadeiras aparte, confiar que seus usuários não vão utilizar um meio de comunicação inseguro é o primeiro passona estrada para a perdição. Adicionalmente, no mundo real essa comunicação pode ser altamenteimportante para a operação da empresa e adivinhe .. você tem de garantir a segurança!

c. O administrador deve implementar um protocolo como, por exemplo, IMAP/ICMP. O IMAP, assimcomo o POP, é um dos protocolos mais comumente utilizados para recebimento de mensagens deemail. O simples uso do IMAP não garante uma comunicação segura, a não ser quando configuradopara usar SSL. Adicionalmente, em momento algum a questão mencionou que a comunicação entre osdois usuários era feita via email.

d. O administrador deve pedir aos usuários para discutir e criar protocolos conhecidos apenas por elesmesmos. Ah, a velha e boa segurança por obscuridade. Que tal sermos egoístas e criar um protocoloconhecido apenas por nós mesmos? Podemos até incluir um aperto de mão secreto! Seguro não?#NOT! Usar um protocolo obscuro desenvolvido internamente não te dar nenhuma garantia adicionalde segurança e pode deixar várias lacunas abertas.

Novembro 2011 • segurancadigital.info

ARTIGO Segurança Digital23

8/3/2019 3_edicao_novembro_27_11_2011

http://slidepdf.com/reader/full/3edicaonovembro27112011 24/50Novembro 2011 • segurancadigital.info

Questão 05:Este modelo de segurança foi desenvolvido tendo foco principal na integridade da informação e prevençãode fraudes. Ele requer o uso de uma camada de abstração que impede subjects de acessar um objetodiretamente. A camada de abstração garante a proteção do objeto. Qual dos modelos a seguir correspondea esse tipo de descrição?

Opção correta: A

O modelo Clark-Wilson foi desenvolvido como uma extensão ao modelo de Biba. Conceitos no modelogiram em torno da impossibilidade de acessar diretamente e/ou manipular objetos para evitar corrupção dedados.

Esse é o tipo de questão que eu não gosto. Não existe nenhum cenário, não mede a capacidade dedecisão, análise, nada! É puramente uma questão de saber (decorar?) o tema abordado, pronto e simples.

Então por que coloquei essa questão aqui?

Simples! Na prova oficial infelizmente você não tem como escapar desse tipo de questão. Sua melhoralternativa é procurar entender todos os conceitos e termos dentro do CBK.

Questão 06:

Qual dos itens a seguir é um tipo de camuflagem urbana que dificulta o ataque a uma companhia?

Opção correta: C

Usar uma logomarca pequena ou mesmo deixar a fachada sem identificação serve como um tipo decamuflagem urbana. Isso torna mais difícil para os atacantes distinguir seu alvo.

Por que as outras estão erradas:

O uso de barreiras físicas, vigilância, controle de acesso e registro é muito importante para a proteçãofísica, mas não são camuflagens.

Uso de placas falsas é proibido por lei na maioria das jurisdições, a menos que você trabalhe na UniversalExports e se chame Mr. Bond, não é muito recomendável.

a. Modelo Clark-Wilson

b. Modelo Brewer and Nashc. Modelo Bibad. Modelo Bell-LaPadula

a. o uso de barreiras físicas como portas, vigilância armada e autenticação.b. usar uma logomarca falsa.c. não exibir ou usar uma logomarca pequenad. obrigatoriedade de registro/autenticação antes de entrar na área interna

ARTIGO Segurança Digital24

8/3/2019 3_edicao_novembro_27_11_2011

http://slidepdf.com/reader/full/3edicaonovembro27112011 25/50

ARTIGO Segurança Digital25

S e g u r a n ç a d a

i n f o r m a ç ã o

A segurança da informação é algo que deve serlevado muito a sério. Com a popularização de

dispositivos portáteis, muitas organizações e

empresas estão desenvolvendo projetos e trabalhospotencialmente sigilosos nestes dispositivos, que

muitas vezes se mostram vulneráveis a algum tipo

de ataque ou espionagem. Pesquisas revelam que

dispositivos portáteis representam um grave risco desegurança para projetos sigilosos, já que estes

podem ser furtados ou violados de alguma forma.

Durante as primeiras décadas de sua existência, as

redes de computadores foram usadasprincipalmente por pesquisadores e universitários,

para enviar mensagens de correio eletrônico e

realizar o compartilhamento de componentes(equipamentos) em rede, reduzindo gastos dentro da

organização. Sob essas condições, a segurança

nunca precisou de maiores cuidados. Mas

atualmente, como milhões de cidadãos comunsestão usando as redes para efetuar operações

bancárias, fazer compras e declarar seus impostos,a segurança está se mostrando um obstáculo a ser

equiparado e combatido.

A segurança é um assunto abrangente e incluiinúmeros tipos de pecados. Em sua forma mais

simples, a segurança se preocupa em garantir quepessoas mal- intencionadas leiam ou modifiquem

mensagens enviadas a outros destinatários. Outra

preocupação da segurança se volta para as pessoasque tentam ter acesso a serviços remotos, aos quais

elas não estão autorizadas a usar. A segurança da

informação tem que antecipar procedimentos quepossam por ventura tentar ir contra a política de

segurança da organização, garantindo com isso o

UITA GENTE JÁ OUVIU ESTE NOME, MAS POUCOS SABEM O QUE ELE SIGNIFICA, E MENO

NDA SABEM QUAL SUA IMPORTÂNCIA NO MUNDO GLOBALIZADO EM QUE VIVEMOS. ESTE É UM

EMA QUE DEVE SER FORTEMENTE TRATADO, PRINCIPALMENTE NO ÂMBITO EMPRESARIA

Novembro 2011 • segurancadigital.info

VOCÊ SABE

O QUE É?

8/3/2019 3_edicao_novembro_27_11_2011

http://slidepdf.com/reader/full/3edicaonovembro27112011 26/50

sigilo da informação e integridade dos dados.

A maior parte dos problemas de segurança são

intencionalmente causadas por pessoas que tentamobter algum benefício ou prejudicar alguém. Dentro

das empresas um funcionário insatisfeito pode muito

bem sabotar um projeto, ou então venderinformações para a concorrência, a segurança da

informação tem que prever esta situação e adotar

medidas para minimizar os riscos.

Ao implementar um sistema de segurança em uma

organização deve-se primeiro responder quatroquestões, são elas:

Três pontos a serem fortemente tratados:

No âmbito do Governo Federal, a questão dasegurança da informação está recebendo um

tratamento destacado e permanente, com a "Políticade Segurança da Informação nos Órgãos do Poder

Executivo Federal–

PSIPE", conforme o Decreto nº3.505, de 13 de junho de 2000.

Embora medidas sejam tomadas no intuito de

promover um ambiente seguro,a questão será sempre muito mais complexa do que

parece. Se você acha que apenas pessoas normais

sofrem ataques virtuais, irá mudar de ideia até o finaldeste artigo.

Quem nunca ouviu falar do Pentágono? A“fortaleza

de desenvolvimentos especiais dos Estados

Unidos”. Pois é, essa fortaleza já foi invadida, e nãofoi só uma vez não.

Não importa se é um computador pessoal, ou um

mega computador protegido pelo mais sofisticado e

caro sistema de segurança já desenvolvido,qualquer computador conectado a internet é um alvo

em potencial. Mas se você “vacilar” se torna um alvo

ainda mais fácil.

Vamos simplificar este entendimento. Imagine que

você saia de casa deixe a porta e o portão aberto,será que alguém irá “roubar sua casa”? Agora

imagine que você possui um computador que não

dispõe de nenhuma segurança virtual, será quealguém irá invadi-lo?

Definição de política de segurançaPolítica de segurança da informação é uma

declaração ampla e direta dos objetivos e intençõesda organização com relação à conexão e ao seu

uso. Normalmente, ela deve especificar o seguinte:

Além de tudo isso é extremamente importantedecidir quem será o responsável pela segurança

dentro da organização. Deixar bem claro qual será opapel de cada funcionário e integrante destaorganização.

A segurança da informação é como uma corrente,esta pode ser forte, muito forte, mas provavelmente

possui um elo fraco e este elo com certeza será

explorado mais cedo ou mais tarde, então se faznecessário prever está situação.

Já que estamos falando de segurança da

Novembro 2011 • segurancadigital.info

• Proteger O QUE?

•

Proteger DE QUEM?• Proteger A QUE CUSTOS?

• Proteger COM QUE RISCOS?

• Os serviços que podem ser usados;

• Por quem determinado serviço pode ser usado;

• Quem autoriza as conexões;• Quem é responsável pela segurança;

• As normas, diretrizes e práticas a serem

adotadas;

• As responsabilidades e obrigações dos

usuários.

• Rever a política de segurança para atender a

quaisquer mudanças nos níveis de risco;

• Implementar os controles de segurança que

atendam aos requisitos da política implantada;

• Monitorar e manter a eficácia dos controles de

segurança.

ARTIGO Segurança Digital26

8/3/2019 3_edicao_novembro_27_11_2011

http://slidepdf.com/reader/full/3edicaonovembro27112011 27/50

informação, nada mais justo do que falar sobre os

quatro pilares fundamentais da segurança.

Segue abaixo os princípios da segurança dainformação:

“O quarto pilar da segurança”

Autenticidade: Considera-se este princípio paraatestar, com exatidão, o originador do dado ou

informação, autorizando ou não a continuidade doprocesso. Este quarto principio em muitos casos não

é exibido, pois pode ser considerado um derivado

dos três pilares principais (Disponibilidade,Integridade e Confidencialidade).

Novembro 2011 • segurancadigital.info

Disponibilidade: Considera-se este princípio

quando um sistema, ou ativo de informação

precisa estar disponível para satisfazer os seusrequisitos ou evitar perdas financeiras.

Integridade: Considera-se este princípio quandoum sistema, ou ativo de informação, contém

informação que deve ser protegida contramodificações não autorizadas, imprevistas ou até

mesmo não intencionais, incluindo ainda

mecanismos que permitam a detecção de taistipos de alteração e recuperação de informações

(backup).

Confidencialidade: Considera-se este princípio

quando um sistema, ou ativo de informação,

necessita de proteção contra a divulgação nãoautorizada dos seus bens de informação.

ARTIGO Segurança Digital27

Referência:

http://pt.wikipedia.org/wiki/Seguran%C3%A7a_da_in

forma%C3%A7%C3%A3o

8/3/2019 3_edicao_novembro_27_11_2011

http://slidepdf.com/reader/full/3edicaonovembro27112011 28/50

28 LIVRO EM DESTAQUE

Desvendando a Computação ForensePor Marcio Pereira Machado e Pedro Monteiro da Silva Eleutério

"Desvendando a Computação Forense", uma das obras nacionais pioneiras na área de ComputaçãoForense, é uma leitura obrigatória para estudantes, professores e profissionais de computação que querem

se aventurar nesse importante campo de estudo, tão propagado nos dias de hoje. Esta obra também é um

guia completo para que os aplicadores do Direito, como juízes, delegados, promotores e advogados,entendam de que forma a Computação Forense pode auxiliar na rápida solução de delitos, contribuindo

para processos judiciais mais céleres e eficientes.

Novembro 2011 • segurancadigital.info

Linkshttp://www.novatec.com.br/livros/computacaoforense

http://twitter.com/pmseleuterio

8/3/2019 3_edicao_novembro_27_11_2011

http://slidepdf.com/reader/full/3edicaonovembro27112011 29/50Novembro 2011 • segurancadigital.info

Links:

http://www.agendati.com.br

http://twitter.com/agendati

http://www.facebook.com/agendati

Perfil Responsável:Eduardo Fedorowicz

http://twitter.com/fedorowicz

8/3/2019 3_edicao_novembro_27_11_2011

http://slidepdf.com/reader/full/3edicaonovembro27112011 30/50

30

8/3/2019 3_edicao_novembro_27_11_2011

http://slidepdf.com/reader/full/3edicaonovembro27112011 31/50

ARTIGO Segurança Digital31

M o b i l i d a d e : O n o v o d e s a f i o d a

S e g u r a n ç a d a i n f o r m a ç ã o

Mobilidade: O novo desafio da Segurança da

Informação: Você está preparado?

Não é de agora que os dispositivos móveis tem

ganho a atenção da mídia e principalmente dos

usuários. Cada vez menores e com mais recursos evelocidade de processamento, eles tem se tornado

uma opção vantajosa para ter acesso a informaçõesdigitais. A tendência de crescimento é exponencial e

a possibilidade de ter acesso ao ambiente e as

informações empresariais faz com que muitas

pessoas comecem a tê-los como “computador”principal em detrimento do desktops e notebooks.

Um pouco de história

Em 1956, a Ericsson desenvolveu o primeiro celular,que pesava cerca de 40 quilos. Mas, a primeira

ligação só foi realizada anos depois, em 1973 pela

Motorola e seu modelo Motorola DynaTAC 8000X,pesando cerca de um quilo. Nos anos seguintes,

iniciaram-se as operações de telefonia celular no

Japão e Suécia e mais tarde nos Estados Unidos.

Nos anos 90, deu-se início a segunda geração decelulares, que durou até a virada de milênio e trouxemuitas novidades como o SMS, os ringtones, os

displays coloridos, mensagens multimídia (MMS),

câmeras embutidas, mp3 players. Nessa altura, elesse tornaram “inteligentes”, trazendo um sistema

operacional embutido e começaram a serconhecidos como smartphones. Em 2007, a Apple

lança o iPhone, que alterou os rumos da indústria de

telefonia, inclusive ganhando espaço no mundo

corporativo, onde o domínio era do Blackberry. Noano seguinte, o Google lança o Android, seu sistema

operacional para celulares que aos poucosconquista uma fatia importado de mercado, iniciando

uma guerra para ganhar a preferência dos usuários.

Anos depois, em 2010, Steve Jobs surpreende maisuma vez e lança o iPad, um tablet que torna-se um

sucesso instantâneo e vende 3 milhões de unidades

em 80 dias. Mais uma vez, a Apple dita os rumos daindústria, e tal como o iPhone, os consumidores

adquirem o produto e também querer ter acesso as

POR: Luiz Felipe Ferreira

Twitter: @usuariomortal

E-mail: [email protected]

Blog: fhttp://usuariomortal.wordpress.com/

Novembro 2011 • segurancadigital.info

VOCÊ ESTÁPREPARADO?

8/3/2019 3_edicao_novembro_27_11_2011

http://slidepdf.com/reader/full/3edicaonovembro27112011 32/50

informações corporativas.

Ok, mas o que isso tem a ver com Segurança da

Informação?

Na mira dos cybercriminosos

Um recente relatório da Symantec analisou os dois

principais sistemas operacionais usados em

plataformas móveis (iOS e Android) e constatou queelas são mais seguras que as tradicionais, baseadas

em desktops, mas isso não impede que a cada dia

sejam criados mais softwares maliciosos para essecrescente público alvo.

A pesquisa X-Force 2011 Mid-Year Trend and Risk

Report“ da IBM informa que o número de exploitsfocados em sistemas operacionais móveis e as

vulnerabilidades crescerá exponencialmente em

2011. Os dados dos usuários (senhas e nomes) nãosão protegidos corretamente, normalmente são

armazenados em formato texto. Poucos o fazemcom senhas.

Você precisa saber que estamos diante de um novo

(talvez o pior) desafio para a Segurança daInformação, já que agora a informação não está

confinada no perímetro corporativo, mas pode estar

em qualquer lugar do mundo.Basta um simples tweet, um retrato tirado por um

smartphone ou um simples email para que aquela

informação confidencial da sua empresa esteja nainternet disponível para qualquer um.

BYOD (Bring Your Own Device)

Traga o seu próprio dispositivo. Talvez esse seja opior pesadelo para a Segurança da Informação.

Dispositivos muitas vezes que não foramhomologados acessam a rede sem controle nenhum.Isso já acontece nos dias atuais com uma frequência

absurda. A TI (e a Segurança da Informação) precisa

aceitar o fato que os funcionários querem (e vão)usar dispositivos móveis (smartphones, tablets)

pessoais para acessar os dados do trabalho. Com

isso, eles têm o controle que não teriam caso ofizessem com os tradicionais desktops e notebooks.

Não precisam se preocupar com controles “chatos”

de segurança. Eles têm a liberdade que sempre

sonharam. É aquele diretor que quer manter o statusou até mesmo o estagiário que comprou o aparelho

em várias prestações. A IDC prevê que 2014 o uso

de smartphones adquiridos pelos funcionários irádobrar.

Não há como lutar contra isso, é um processo

irreversível. É melhor permitir o uso de forma segurado que tentar proibi-lo e assumir as consequências

do risco. Será uma luta gerenciar a segurança da

sua rede neste novo cenário. É necessária umasolução de gestão que ajude a garantir a segurança

dos dados corporativos e, além disso, permita gerir

os custos sem impactar a infraestrutura. É uma novarealidade. Você já está preparado?

Planejamento e Ação

Mesmo que a sua empresa já tenha uma política desegurança estabelecida, será que ela está

adequada a essa nova realidade? Você já sabe o

que será suportado?

1. Adaptar a política de segurança a esse novoambiente móvel.

Você deve adicionar tópicos referentes a

dispositivos móveis onde vários itens sãoimportantíssimos, tais como:

2. Decidir que tipo de tecnologia será adotada e

suportada para gerenciar dispositivos e aplicaras políticas.

A variedade de dispositivos disponíveis no mercado

é muito grande. O que fazer quando aparecemvárias demandas de plataformas completamente

diferentes? É praticamente impossível conseguir dar

conta do suporte de todos esses dispositivos,portanto faz-se necessário de início determinar o

que será suportado (plataforma (s), versão dos

dispositivos, etc).

ARTIGO Segurança Digital32

Novembro 2011 • segurancadigital.info

• Em caso de perda ou roubo do dispositivo, osuporte deve ser comunicado imediatamente.

• O uso obrigatório de criptografia.

• As responsabilidades e obrigações dos usuários• Punições, em caso de não cumprimento das

normas estabelecidas.

8/3/2019 3_edicao_novembro_27_11_2011

http://slidepdf.com/reader/full/3edicaonovembro27112011 33/50

Normalmente as empresas somente possuem o

suporte para BlackBerry usando o BES (BlackBerryEnterprise Server), mas isso tem mudado nos

últimos anos. Considere adquirir uma solução deMDM (Mobile Device Management). Há várias no

mercado que suportam os dispositivos Apple e

Android também.Os MDM’s possuem muitas funções de segurança

interessantes, como a implementação de senha

forte, histórico e expiração de senha, time out porinatividade, lock do aparelho após um número

determinado de tentativas inválidas, wipe remoto se

o dispositivo foi roubado ou comprometido além decriptografia se for suportado.

Tudo isso deve ser usado, pois qual será o dano

caso um iPhone de um diretor for perdido ou osmartphone Android de um gerente for roubado ?

3. Estabelecer e aplicar baselines de segurança

Caso você adquira um MDM (ou não), é importantecriar uma baseline de segurança, com configurações

(como as citadas no item anterior) para garantir que

os dispositivos móveis adquiridos possuam o mínimode segurança antes de serem entregues aos

funcionários.

Educação e treinamento para os usuários:

É importante mostrar aos usuários que embora odispositivo usado para acesso à internet seja outro,

os riscos são os mesmos, portanto sempre é

importante lembrar-se de dicas básicas, que além deestarem inscritas na política de segurança também

podem ser comunicadas através de treinamentos,campanhas ou informativos:

1. Atualize o sistema operacional

A versão mais recente protege os dispositivos de

falhas de segurança, além de comumente trazermelhorias de desempenho e estabilidade. Portanto,

atualizar jamais deve ser esquecido ou

negligenciado.

2. Solução anti-roubo gratuita

Para dispositivos que usam o iOS, existe o

FindMyiPhone que é gratuito, bastando usar o seuID da Apple Store. É um ótimo recurso caso você

seja roubado. Com ele, é possível bloquear ouapagar remotamente os dados. Caso você use o

Android, há o Where’s My Droid, que possui

recursos semelhantes.

3. Antivírus

Tal como em desktops e notebooks, é necessário

adquirir uma solução de antivírus. Várias empresas

do segmento como a AVG e Norton já possuemprodutos disponíveis para as corporações.

4. Não clicar em links desconhecidos

Os usuários precisam estar alertas ao “phishing”

onde eles são induzidos (seja por email, ou peloTwitter e Facebook) a clicar em links, que farão o

redirecionamento para sites maliciosos visando acoleta de dados importantes como cartões de

crédito ou logins, por exemplo.

5. Cuidado com download de aplicativos

A quantidade de aplicativos disponíveis paradispositivos móveis não para de crescer. É

importante educar os usuários para que só façam os

downloads em lojas de aplicativos reconhecidaspelo mercado. Hoje, é normal aplicativos maliciosos

que parecem ser legítimos, especialmente aqueles

que alegam ser de “segurança”.

6. Evitar o acesso ao internet banking em redespúblicas

Alerte que quando o usuário estiver usando umaconexão wi-fi gratuita, onde normalmente nenhuma

segurança é configurada, deve evitar o acesso ao

internet banking ou outros sites que necessitem deinformações e senhas de contas bancárias. Também

não se pode esquecer dos cuidados com sites que

solicitem com dados pessoais.

ARTIGO Segurança Digital33

Novembro 2011 • segurancadigital.info

8/3/2019 3_edicao_novembro_27_11_2011

http://slidepdf.com/reader/full/3edicaonovembro27112011 34/50

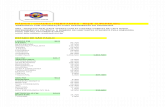

DICA Segurança Digital34

Atualmente você precisa lembrar várias senhas,

para acessar o seu computador, conta de e-mail,

FTP da sua homepage, acesso a sua conta bancária

e etc… A lista é interminável. Além disso, você deve

usar senhas diferentes e complexas para cada

conta. Porque se você utilizar apenas uma senha

por toda parte e se alguém descobrir você terá

sérios problemas. O ladrão teria acesso a

simplesmente tudo, desde uma simples conta de

email até o acesso online as contas bancárias.

POR: Johnantan Pereira

Twitter: @johnantan

Blog: www.johnantan.com

E-mail: [email protected]

Novembro 2011 • segurancadigital.info

NÃO PRECISA

DECORAR TUDO

O que é oKeePass?

VOCÊ NÃO PRECISA DECORAR TUDO, DEIXE ISSO POR CONTA DO KEEPASS

UMA ÓTIMA SOLUÇÃO DISPONÍVEL GRATUITAMENTE PARA DOWNLOAD

K e e P a s s

8/3/2019 3_edicao_novembro_27_11_2011

http://slidepdf.com/reader/full/3edicaonovembro27112011 35/50Novembro 2011 • segurancadigital.info

KeePass é um gerenciador de senhas, que ajuda a guardar suas senhas de forma segura. Você pode

colocar todas as suas senhas em um banco de dados, que está trancada com uma chave ou um arquivo de

chave. Assim, você só tem que lembrar de uma única senha ou selecione o arquivo de chave paradestravar o banco de dados inteiro. As bases de dados são encriptadas, utilizando os algoritmos mais

seguros de criptografia, conhecidos atualmente (AES e Twofish).

DICA Segurança Digital35

8/3/2019 3_edicao_novembro_27_11_2011

http://slidepdf.com/reader/full/3edicaonovembro27112011 36/50

KeePass é um software livre e de código aberto. Dessa forma você pode dar uma olhada no código fonte everificar se os algoritmos de criptografias estão sendo executados corretamente.

Novembro 2011 • segurancadigital.info

Link: http://keepass.info

Download: http://keepass.info/download.html

DICA Segurança Digital36

Link: http://keepass.info

Download: http://keepass.info/download.html

8/3/2019 3_edicao_novembro_27_11_2011

http://slidepdf.com/reader/full/3edicaonovembro27112011 37/50

ARTIGO Segurança Digital37

REFÉM OUVÍTIMA?

Q u a n d o o v i l ã o e s t á

d e n t r o d e c a s a

Quando o vilão está dentro de casa: 40% dos colaboradores de TI admitem

poder causar danos severos na infraestrutura

Uma pesquisa recente da Venafi apontou um sério risco que, infelizmente, é cada vez mais comum emorganizações de qualquer vertical ou porte: Uma boa parcela (estimada em 40%) dos colaboradores de TI

admite poder causar sérios problemas, leia-se caos completo, nos serviços/infraestrutura da organização.

Novembro 2011 • segurancadigital.info

POR: Cláudio Dodt

E-mail: [email protected]

Blog: www.claudiododt.wordpress.com

br.linkedin.com/pub/cl%C3%A1udio-dodt/5/1a4/723

8/3/2019 3_edicao_novembro_27_11_2011

http://slidepdf.com/reader/full/3edicaonovembro27112011 38/50

O caso específico abordado pela pesquisa reflete dados sobre falta de gerenciamento de chaves de

criptografia associada a lacunas, controles internos e pouca segregação de funções. Entretanto, existemincontáveis cenários onde um único colaborador pode tornar a organização sua refém e indiscutivelmente

causar prejuízos na casa dos milhões, como em um caso ocorrido na prefeitura de San Francisco em 2008

que teve sua WAN seqüestrada por 12 dias (leia mais).

ARTIGO Segurança Digital38

Novembro 2011 • segurancadigital.info

Esse assunto não é nenhuma novidade e já foi amplamente discutido. O problema é que em boa parte das

empresas com que já tive contato vejo pouca ou nenhuma iniciativa para contornar essa situação,

chegando ao ponto onde em alguns casos é tido como algo “normal”.Se você vivencia este tipo de problema em sua organização, existem algumas práticas simples que podem

ajudar bastante:

1. Uma boa política de segurança da informação é essencial: Se seus colaboradores estão conscientes das

implicações legais de suas ações, eles certamente vão pensar duas vezes antes de cometer um ilícito. No

pior cenário, se um incidente severo ocorrer você vai estar protegido e legalmente preparado para tomar asações cabíveis.

2. Segregação de funções (SoD): Provavelmente você sabe que SoD, é um método para reduzir o risco

de que uma única pessoa possa acessar, modificar ou usar serviços sem a devida autorização ou detecção.O que talvez você não saiba é que, de acordo com o Public Company Accounting Oversight Board, em 83%das organizações a causa de fragilidades materiais estava diretamente relacionada com ausência de

Segregação de Funções. Uma boa matriz de segregação (ver exemplo) associada à rotação de cargos e

funções pode ajudar a evitar incidentes e apoiar na distribuição conhecimento.

3. Documentação, documentação e documentação: Manter uma documentação atualizada é essencial para

proteger o conhecimento institucional. Infelizmente, existe uma notória resistência por parte da maioria dosprofissionais de TI, que acabam deixando algo tão importante completamente de lado. Cabe aos gestores

entender a importância e exigir que uma parcela do tempo da equipe seja dedicada exclusivamente a

elaboração de documentação e procedimentos operacionais.

8/3/2019 3_edicao_novembro_27_11_2011

http://slidepdf.com/reader/full/3edicaonovembro27112011 39/50

4. Use a tecnologia a seu favor, mas não se torne dependente: Desde gerenciamento de chaves de

criptografia até a sistemas de auditoria e análise do comportamento, é possível dizer que existe umasolução tecnológica para quase tudo. Saber aplicar a tecnologia a seu favor é reconhecer que não podemos

ser completamente dependentes. Busque soluções completas que englobem não apenas um produto, mas

procedimentos, normas e até mesmo pessoas necessárias para criar uma solução eficiente.

5. TTTO (Talk to the Ogre): Muitos dos profissionais que gostam de se sentir insubstituíveis o fazem por

uma nítida insegurança. Manter um canal de diálogo aberto e, em casos extremos, até mesmo umacompanhamento psicológico, pode ajudar e muito na redução de riscos e incidentes. Um bom gestor

consegue perceber um problema de relacionamento logo no início, onde sua solução é razoavelmentesimples. Um mau gestor pode fechar os olhos e até mesmo ser conivente com a situação. Nesse último

caso, certamente vale a máxima: Quem planta vento, colhe tempestade!

ARTIGO Segurança Digital39

Novembro 2011 • segurancadigital.info

A lista acima certamente não é completa, mas espero que essas dicas práticas ajudem a lidar com os

Shreks mal entendidos que residem dentro da TI.

__

Links e referências:

http://drupal.sfexaminer.com/local/crime/2011/05/judge-orders-former-city-worker-terry-childs-pay-san-

francisco-15m

http://www.net-security.org/secworld.php?id=11062