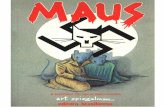

Gerenciamento de chaves publ´ icas sobrevivente baseado em...

Transcript of Gerenciamento de chaves publ´ icas sobrevivente baseado em...

Gerenciamento de chaves publicas sobrevivente baseado emgrupos para MANETs

Eduardo da Silva, Aldri L. dos Santos, Luiz Carlos P. Albini1

1NR2 – Programa de Pos-Graduacao em InformaticaUniversidade Federal do Parana – Curitiba – PR – Brasil

{eduardos,aldri,albini}@inf.ufpr.br

Resumo. Dentre os diversos sistemas de gerenciamento de chaves propostos para asMANETs, o Sistema de Gerenciamento de Chaves Publicas Auto-organizado tem sidoo mais indicado, por ser completamente distribuıdo e auto-organizavel. Contudo, essesistemae totalmente vulneravel a ataques Sybil. Este trabalho apresenta um sistemade gerenciamento de chaves publicas sobrevivente a esses ataques, chamado de SG-PKM. Nesse sistema, os nos formam grupos a partir das suas relacoes de amizades eemitem certificados entre os membros do grupo. Alem disso, os grupos criados emitemcertificados entre si para garantir a autenticidade das suas chaves publicas. Resultadosobtidos via simulacoes mostram a sobrevivencia do sistema diante dos ataques Sybil,garantindo mais de 70% de autenticacoes nao comprometidas para grupos com cincoou seis membros diante de 40% de nos maliciosos.

1. Introducao

As redes ad hoc moveis (MANETs) sao estabelecidas dinamicamente sem depender deuma infraestrutura fixa ou administracao centralizada, e o seu funcionamento e mantidopelos proprios nos de uma forma auto-organizada [Papadimitratos and Haas 2005]. Umdos grandes desafios dessas redes e prover seguranca para as aplicacoes, pois elas herdamos problemas de seguranca das redes sem fio convencionais e agregam novos, devidoas suas caracterısticas particulares. Portanto, as MANETs sao altamente susceptıveis adiversos tipos de ataques [Bannack et al. 2008, Wu et al. 2006].

Diferentes tipos de ataques podem ter um grande efeito sobre um sistema de ge-renciamento de chaves. Dentre eles, destacam-se os ataques de falta de cooperacao e Sybil[Bannack et al. 2008]. O ataque de falta de cooperacao consiste em um no nao colabo-rando com a rede para economizar recursos. O ataque Sybil consiste em um no criandomultiplas identidades falsas utilizando um unico dispositivo fısico. Essas identidades adi-cionais podem ser fabricadas ou roubadas de nos legıtimos.

Criptografia e a principal tecnica usada para garantir a seguranca das redes.As tecnicas criptograficas dependem de chaves, que sao informacoes relacionadas aosnos comunicantes, e sao usadas em conjunto com os algoritmos criptograficos. Ogerenciamento de chaves consiste na administracao segura dessas chaves. Contudo,fornecer uma entidade confiavel para esse gerenciamento nas MANETs e uma tarefadifıcil [Buttyan and Hubaux 2002]. Assim, o gerenciamento de chaves nas MANETsdeve considerar caracterısticas como a topologia dinamica, ser auto-organizado e des-centralizado [da Silva et al. 2008a, van der Merwe et al. 2007].

Entre os diversos esquemas propostos para as MANETs, um dos principais e oSistema de Gerenciamento de Chaves Publicas Auto-Organizado[Capkun et al. 2003],

515

chamado neste trabalho de PGP-Like. No entanto, esse sistema nao foi projetado conside-rando a existencia de ataques de ma-conduta e, assim, ele oferece apenas um mecanismode deteccao de certificados conflitantes. Neste trabalho, a eficacia do PGP-Like foi ava-liada diante de ataques maliciosos de falta de cooperacao eSybil, e os resultados obtidosmostram que ele e totalmente vulneravel ao segundo tipo de ataque.

Para solucionar essa vulnerabilidade, este trabalho propoe um sistema de geren-ciamento de chaves publicas totalmente distribuıdo e auto-organizado para MANETs,chamado deSistema de Gerenciamento de Chaves Publicas Sobrevivente baseado emGrupos(SG-PKM). Ele tem como objetivo manter o seu desempenho e eficacia diantede ataques de falta de cooperacao eSybil. No SG-PKM, os nos formam grupos baseadosem relacoes de amizade. Alem disso, as operacoes basicas baseiam-se na redundancia deinformacoes, sendo assim necessario mais de um no para a confirmacao de uma operacao.

O restante deste artigo esta organizado da seguinte forma: a Secao 2 apresenta ascaracterısticas do PGP-Like e o impacto dos ataques de ma-conduta sobre ele. A Secao 3descreve o SG-PKM, suas caracterısticas e operacoes. A Secao 4 discute a avaliacao doSG-PKM em cenarios com ataques. Por fim, a Secao 5 contem as conclusoes.

2. O sistema de gerenciamento de chaves publicas auto-organizado

No Sistema de Gerenciamento de Chaves Publicas Auto-Organizado(PGP-Like), os noscriam as suas chaves publicas e privadas, e emitem certificados de chaves publicas paraos nos que eles confiam [Capkun et al. 2003]. Esses certificados sao armazenados e dis-tribuıdos pelos nos de uma forma completamente auto-organizada e distribuıda. Paraisso, cada noxu mantem dois repositorios, o de certificados atualizados (Gu) e o decertificados nao-atualizados (GN

u ), que sao representados por um grafo direcionado.AsFiguras 1(a) e 1(b) ilustram os repositoriosGu eGv dos nosxu exv.

pku pkm

pks

pkr

pkg

pkw

pkf pkj

pke

(a) RepositorioGu

pkv

pkh

pke

pkc

pkw

pkb

pkt

pkd

(b) RepositorioGv

pku pkm

pks

pkr

pkg

pkw

pkf pkj pke pkv

pkc pkb

pkdpkt

pkh

(c) Gu ∪Gv e oscaminhos de certificados

Figura 1. Reposit orios de certificados atualizados dos n os xu e xv

A Tabela 1 contem a notacao utilizada na descricao dos sistemas de gerenciamentode chaves deste trabalho. Quando o noxu deseja verificar a autenticidade da chave publicapkv do no xv, ele busca, primeiramente, emGu, um caminho do verticepku ate pkv(pku pkv). Caso∄(pku pkv) ∈ Gu, ele criaG1 = Gu ∪ Gv (Figura 1(c)). Nessecaso, a cadeia (pku → pks → pkw → pke → pkv) pode ser utilizada. Caso∄(pku pkv) ∈ G1, entao ele usa informacoes deGN

u . Se∃(pku pkv) ∈ Gu ∪ GNu , xu precisa

atualizar todos os certificados expirados ou nao-atualizados junto aos seus respectivosemissores. Por fim,∄(pku pkv) ∈ Gu ∪GN

u , xu nao realiza a autenticacao depkv.

No PGP-Like, cada no realiza trocas periodicas de certificados com os seus vi-zinhos. Apos sucessivas trocas, os certificados emitidos podem estar armazenados portodos os nos. Essas caracterısticas, no entanto, tornam o PGP-Like vulneravel a ataquesSybil, pois um no malicioso nao precisa comprometer outros nos para iniciar um ataque.O seu mecanismo de deteccao de certificados conflitantes nao impede que um atacante

516 Concurso de Tese e Dissertações (CTD)

Tabela 1. Notac ao usada na descric ao dos sistemas gerenciamento de chavesNotacao Descricao Notacao Descricaoxu Identidade do nou IGα Identidade do grupoαpku Chave publica dexu sku Chave privada dexu

PKα Chave publica deIGα SKα Chave privada deIGα

xu xv xu e capaz de autenticarxv pku pkv Cadeia de certificados entrepki epkvS Conjunto de nos do sistema NC Nos nao-comprometidos no sistemaG Grafo de certificados do sistema F Conjunto de nos Sybil no sistema

crie uma identidade falsa, emita um certificado para ela, e convenca um no correto de queesse certificado e valido[da Silva et al. 2008b].

2.1. Avaliacao do funcionamento do PGP-Like diante de ataques

Na avaliacao do PGP-Like sob ataques de falta de cooperacao eSybil, foi utilizado o si-mulador NS 2.30. Os cenarios considerados possuem 100 nos, com raio de alcance de 50e 120 metros, em um ambiente de 1000 x 1000 e 1500 x 300 metros. Os nos se movi-mentam seguindo um padraowaypointaleatorio, com velocidades maximas de 5, 10 e 20m/s, e tempo de pausa maximo de 20 s. Sao emitidos 600 certificados aleatorios durante aformacao da rede, e as trocas de certificados ocorrem a cada 60 segundos. Sao considera-dos 5%, 10%, 20% e 40% de atacantes. Os resultados sao medias de 35 simulacoes comintervalo de confianca de 95%. A Tabela 2 resume as metricas Convergencia nas Tro-cas de Certificados (CE), Alcancabilidade dos Nos (UR), Confiabilidade em IdentidadesFalsas (FIC), Autenticacao Indireta de Identidades Falsas (IA) e Certificados Suspeitos(SC), utilizadas nesta avaliacao.

Tabela 2. Metrica utilizadas na avaliac ao do PGP-LikeMetrica Representacao Descricao

CE∑

xi∈S CEi(t)

|S|CEi(t) =

∑xa,xb∈S (pka→pkb)∈(Gi ∪ GN

i )∑

xx,xy∈S (pkx→pky)∈GTempo para que os certificados alcancemtodos os nos

UR∑

xi∈S URi(t)

|S|URi =

∑xa∈S (pki pka)∈(Gi ∪ GN

i )

|S|Eficacia das trocas de certificados para aautenticacao das chaves

FIC∑

xi∈NC FICi

|NC|FICi =

{

1 caso ∃ xf ∈ (Gi ∪GNi )

0 caso contrarioTempo para que uma identidade falsa setorne parte dos repositorios dos nos

IA∑

xi∈NC IAi

|NC|IAi =

{

1 caso ∃(pki pkf ) ∈ (Gi ∪Gf )0 caso contrario

Percentual de identidades falsas autentica-daspor nos nao-comprometidos

SC∑

xi∈NC SCi

|NC|SCi =

∑xz∈Gi

∑xf∈F (pkz→pkf )∈Gi

|Gi|Fracao de certificados emitidos por um noSybil encontrados nos repositorios dos nosnao-comprometidos

Inicialmente, o PGP-Like foi avaliado em cenarios com ataques de falta decooperacao, considerando as metricasCE e UR. Esses resultados foram omitidos eestao disponıveis na versao completa da dissertacao1, porque independente do tamanhoda rede ou do raio de alcance dos nos, mesmo na presenca de ate 40% de atacantes, oalcancabilidade dos nos nao e afetada.

Diante de ataquesSybil, foram consideradas as metricasFIC, IA e SC naavaliacao do PGP-Like. O grafico FIC da Figura 2 mostra que quanto maior a quanti-dade de nos maliciosos, menos tempo e necessario para que as identidades falsas sejampropagadas. Nessas simulacoes, os nosSybilemitem certificados falsos desde a formacaoda rede. O grafico IA da Figura 2 indica que, independente do numero de nos maliciosos,as autenticacoes de identidades falsa via juncao dos repositorios de certificados e sempre100%. Por fim, o grafico SC da Figura 2 mostra que a quantidade de certificados suspeitosnos repositorios dos nos aumenta com o numero de nos maliciosos no sistema.

1Emhttp://www.nr2.ufpr.br/eduardo/publications/dissertacao.pdf

X Simpósio Brasileiro em Segurança da Informação e de Sistemas Computacionais 517

0

10

20

30

40

50

60

70

80

90

100

5 10 20 40

IA (

%)

Nós Sybil (%)

0

10

20

30

40

50

60

70

80

90

100

5 10 20 40

SC

(%

)

Nós Sybil (%)

Figura 2. Avaliac ao do PGP-Like diante de ataques Sybil

3. Gerenciamento de chaves publicas sobrevivente baseado em grupos

Esta secao apresenta o esquema de gerenciamento de chaves distribuıdo e auto-organizadoproposto para as MANETs, chamado deSistema de Gerenciamento de Chaves PublicasSobrevivente baseado em Grupos para MANET(SG-PKM). Esse sistema tem como ob-jetivo manter o seu desempenho e eficacia diante de ataques de falta de cooperacao eSybil. No SG-PKM, os nos formam grupos baseados em relacoes de amizades. Base-ado em [Zhang et al. 2008], assume-se uma confiabilidade bidirecional, em que, sexi

confia emxj , entaoxj tambem confia emxi. Os membros desses grupos servem comotestemunhas na emissao de certificados para os demais membros do grupo. Alem disso,os grupos tambem podem se inter-relacionar, emitindo certificados mutuamente. Esseinter-relacionamento forma um grafo de certificados de grupos.

O SG-PKM pode ser abstraıdo em tres camadas, como ilustrado na Figura 3. Omodelo de rederepresenta as ligacoes fısicas entre os nos. Omodelo de confiancarepresenta as relacoes de confianca e amizade existentes. Por fim, omodelo de gruporepresenta os grupos formados. Ele e denotado por um grafoG = (IG,E), no qualIGrepresenta o conjunto dos grupos, eE os certificados que foram emitidos entre os grupos.Cada no cria seu par de chaves publica e privada e, para participar do sistema, ele precisaformar um grupo com outros (m− 1) nos. Nesses pequenos grupos de tamanhom, todosos nos possuem o mesmo papel e nao e necessaria a presenca de um lıder. A Figura 4ilustra dois grupos,IG1 eIG2, em que os nosx7 ex8 fazem parte desses grupos e servemcomo testemunhas da autenticidade deles.

Grafo

de

Certifi

cado

de

Grupo

s

Mod

elo d

e Red

e

Mod

elo d

e Con

fianç

a

Figura 3. Camadas do SG-PKM

x8

x7

x1x2

x3

x4

x6x5

x9 x10

x11

x12

x13x14

IG1 IG2

Figura 4. Inter-relacionamento dosgrupos

Na formacao de um grupoIGα, os nos constroem colaborativamente as chavespublica (PKα) e privada (SKα) do grupo. Essas chaves podem ser construıdas utilizandoqualquer esquema de acordo de chaves distribuıdo e sem a existencia de uma terceira enti-dade confiavel [Pedersen 1991]. Em seguida, a chave publica do grupo torna-se acessıvel

518 Concurso de Tese e Dissertações (CTD)

a todos os nos da rede e a chave privada e distribuıda entre osm nos do grupo seguindo umesquema de criptografia de limiar [Shamir 1979]. Alem disso, sao emitidoscertificadosde nosassinados comSKα, associando a chave publica de cada no com a sua identidade.

Em uma segunda etapa, os grupos emitemcertificados de gruposentre si, associ-ando a chave publica de um grupo com a sua identidade. Assim, se os membros de umdado grupoIGα acreditam que a chave publicaPKβ pertence ao grupoIGβ, eles emitemum certificado assinado com a chave privadaSKα, associando a identidadeIGβ com achave publicaPKβ. Esse certificado e armazenado por todos os membro deIGα e IGβ.Alem disso, para obterem mais informacoes sobre os certificados emitidos no sistema, osnos trocam periodicamente os seus certificados com os vizinhos.

Para armazenar os seus certificados, cada noxi possui um repositorio de certifi-cados de grupos atualizados (Gi) e um de certificados de grupos nao-atualizados (GN

i ).Quando um noxu, pertencente ao grupoIGα, deseja autenticar a chave publica do noxv,pertencente ao grupoIGβ, ele obtem o certificado dexv com a identificacao do grupo aoqual esse pertence. Ja para autenticar o certificado apresentado,xu deve obter no mınimoduas cadeias disjuntas de certificados de grupos validos ligandoPKα aPKβ em seu repo-sitorio local ou na juncao com o repositorio atualizado dexv. Por fim, o SG-PKM tambempermite operacoes de atualizacao e a revogacao dos certificados de nos e de grupos.

O detalhamento das operacoes e do funcionamento do SG-PKM encontram-se naversao completa da dissertacao. Sao detalhadas as etapas para a emissao dos certifica-dos de nos e a construcao colaborativa dos certificados de grupos, assim como o for-mato desses certificados. Tambem estao descritos os algoritmos de trocas de certificadose autenticacao, validacao, atualizacao, revogacao e auto-revogacao de certificados, e asequacoes criadas para o entendimento do sistema proposto.

4. Avaliacao do SG-PKMA avaliacao do SG-PKM consiste na analise da formacao dos grupos e a sua eficaciadiante de ataques de falta de cooperacao eSybil. A sobrecarga de comunicacao geradapelo SG-PKM tambem foi avaliada e encontra-se na versao completa da dissertacao.

4.1. Analise da formacao dos grupos

A formacao dos grupos e um requisito para um no participar do sistema. Assim, a possi-bilidade da existencia de tais grupos em uma rede de amigos foi analisada empiricamente.Para isso, foi aplicada a metodologia e as metricas propostas em [Latapy et al. 2008] so-bre uma rede social de amigos real, uma sub-rede do PGP2. Essa base de dados e denotadapor um grafo direcionadoG = (V,E), formado por 956 vertices (V) e 14647 arestas (E).Nesse caso, o conjunto de vertices representa os usuarios do PGP, enquanto o conjunto dearestas, as relacoes de confianca entre eles.

Na avaliacao, essa base de dados foi transformada em um grafo simetrico, no qualforam extraıdos os cliques maximos. No SG-PKM, os cliques representam os grupos eindicam que todos os nos trocaram simetricamente as suas chaves publicas. A Tabela 3resume as estatısticas sobre os cliques no grafo analisado. Em geral, o numero de cliquescom um tamanho igual a 4, 5 ou 6 e maior do que os outros. Esses resultados confirmama possibilidade das formacoes de grupos, necessarios para o funcionamento do sistema.

2Disponıvel emhttp://keyring.debian.org/

X Simpósio Brasileiro em Segurança da Informação e de Sistemas Computacionais 519

Tabela 3. Est atisticas dos cliques para o grafo do PGP

Tamanho dos cliques 1 2 3 4 5 6# de cliques 956 14647 47661 78016 77160 49150# de cliques maximo 9 1921 4460 6599 6395 4893

4.2. Analise da eficacia diante de ataques

A avaliacao do SG-PKM diante de ataques de falta de cooperacao eSybil considera osmesmos parametros utilizados na avaliacao do PGP-Like, usando o simulador NS-2.30.A criacao das chaves publicas e privadas de nos e dos grupos, e a emissao dos certifi-cados de nos e dos grupos acontecem durante a formacao dos grupos. O tamanho dosgrupos simulados varia entre 3 e 6 membros. Por limitacao de espaco, sao apresentadosapenas os cenarios de 1000 x 1000 metros e 20 m/s de velocidade maxima. Os resul-tados dos demais cenarios encontram-se na versao completa da dissertacao. A Tabela 4resume as metricas Convergencia das Trocas de Certificados (CE), Alcancabilidade dosGrupos (GR), Autenticabilidade dos Nos (UA), Grupos Nao-Comprometidos (NCG) eAutenticacoes Nao-Comprometidas (NCA), utilizadas nesta avaliacao.

Tabela 4. Metrica utilizadas na avaliac ao do SG-PKMMetrica Representacao Descricao

CE∑

i∈X CEi(t)

|X|CEi(t) =

∑IGα,IGβ∈IG (PKα→PKβ)∈(Gi ∪ GN

i )∑

IGγ,IGδ∈IG (PKγ→PKδ)∈GTempo para que os nos tenham to-dos os certificados em seus repo-sitorios

GR∑

i∈X GRi(t)

|X|GRi(t) =

∑

IGα∈IGxiIGβ∈IG

(PKα PKβ) ∈ (Gi ∪ GNi ) Percentagem de grupos encontra-

dosnos repositorios dos nos

UA∑

i∈X UAi

|X|UAi =

∑

j∈X (xi xj) ∈ (Gi ∪Gj ∪ GNi ) Media de autenticacoes dos

usuarios

NCG∑

IGα∈IG NCGα

|IG|NCGα =

{

1 se 6 ∃ f ∈ IGα

0 caso contrarioTaxa de grupos nao comprometidosdiante de nos desonestos

NCA∑

i∈X NCAi

|X|NCAi =

{

1 se 6 ∃ (pki pkf ) ∀f ∈ F

0 caso contrarioPercentagem de grupos que nao temsuas autenticacoes comprometidaspor nos desonestos

Inicialmente, foi comparada a eficacia do SG-PKM com o PGP-Like diante deataques de falta de cooperacao, considerando a metricaCE. Nesse caso, devido a simi-laridade de comportamento, sao apresentados apenas os resultados em cenarios com 40%de atacantes. Como ilustrado no grafico CE da Figura 5, ele sempre alcanca 100%. Alemdisso, em todos os casos, o SG-PKM alcanca a convergencia antes que o PGP-Like.

0

0.1

0.2

0.3

0.4

0.5

0.6

0.7

0.8

0.9

1

0 200 400 600 800 1000

CE

(t)

Tempo (s)

F = 40%

m=3m=4m=5m=6

PGP-Like

95

95.5

96

96.5

97

97.5

98

98.5

99

99.5

100

0 5 10 20 40

GR

(%

)

Nós egoístas (%)

m=3 m=4 m=5 m=6

0

10

20

30

40

50

60

70

80

90

100

0 5 10 20 40

UA

(%

)

Nós egoístas (%)

m=3 m=4 m=5 m=6

Figura 5. Avaliac ao do SG-PKM diante de ataques de falta de cooperac ao

O grafico GR da Figura 5 indica que, independente da percentagem de atacan-tes, a alcancabilidade dos grupos e praticamente 100%. Mesmo quando esse valor naoalcanca 100%, ele fica acima dos 99%. Porem isso nao significa que todos os nos podemautenticar-se mutuamente, pois eles precisam formar no mınimo duas cadeias disjuntas de

520 Concurso de Tese e Dissertações (CTD)

certificados de grupos. O grafico UA da Figura 5 mostra que a autenticabilidade dos nossempre apresenta os mesmos valores, independente da quantidade atacantes. Isso mostraa sobrevivencia do SG-PKM a esses ataques. Alem disso,UA aumenta na medida emque aumenta o tamanho dos grupos. Quandom = 6, ele alcanca mais que 85%, e quandom = 3, cerca de 40%. Isso ocorre porque com grupos pequenos e mais difıcil criarredundancias entre eles e, consequentemente, formar as cadeias disjuntas de certificados.

O SG-PKM tambem foi avaliado em cenarios com a presenca de nosSybil, quecriam identidades falsas, formam grupos com essas identidades e tentam comprometernos autenticos para emitirem certificados para esses grupos falsos. O grafico NCG daFigura 6 mostra que na medida em que diminui o tamanho dos grupos, maior e o impactodos ataquesSybil. Contudo, mesmo com 20% de atacantes, o percentual de grupos naoafetados e maior que 70%.

0

10

20

30

40

50

60

70

80

90

100

5 10 20 40

NC

G (

%)

Nós Sybil (%)

m=3 m=4 m=5 m=6

0

10

20

30

40

50

60

70

80

90

100

5 10 20 40

NC

A (

%)

Nós Sybil (%)

m=3 m=4 m=5 m=6

Figura 6. Avaliac ao do SG-PKM diante de ataques Sybil

Finalmente, o grafico NCA da Figura 6 apresenta o impacto dos ataquesSybilnasautenticacoes do SG-PKM. Os resultados mostram que quanto maior os grupos, maiore a resistencia ao ataqueSybil. Mesmo diante de 40% de nos maliciosos, esse ataquenao compromete o sistema. Comm = 5, NCA e maior do que 75% e comm = 6 elee cerca de 92%. Esses resultados mostram que o SG-PKM e altamente sobrevivente aesses ataques, pois mesmo que os nos maliciosos consigam participar dos grupos, elesgeralmente nao conseguem ser autenticados pelos nos nao-comprometidos. Isso ocorredevido a exigencia das cadeias disjuntas de certificados de grupos nas autenticacoes.

5. Conclusoes

Este trabalho propos um novo esquema de gerencia de chaves para as MANETs, chamadode SG-PKM, que tem como objetivo manter o seu desempenho e eficacia diante de ataquesde falta de cooperacao e Sybil. O sistema de gerencia de chaves atualmente mais indicadopara as MANETs, PGP-Like, e totalmente vulneravel a ataques do tipoSybil. No SG-PKM, os nos formam grupos baseados em relacoes de amizades. Nesses grupos, elestrocam suas chaves publicas e emitem certificados mutuamente. Um grupo tambem podeemitir certificados para outros grupos.

Os resultados mostram que o SG-PKM conseguiu manter o mesmo desempenhoque o PGP-Like diante de ataque de falta do cooperacao. Ja sob ataquesSybil, o SG-PKM e muito mais eficaz. Na maioria dos casos, as identidades falsas nao consegui-ram comprometer a quantidade necessaria de nos para participarem dos grupos e, mesmoquando conseguiram participar, na maioria das vezes nao foram autenticadas pelos nosnao-comprometidos. Concluindo, o SG-PKM apresenta uma boa robustez contra ataquesde falta de cooperacao eSybil, apresentando uma alta sobrevivencia a esses ataques.

X Simpósio Brasileiro em Segurança da Informação e de Sistemas Computacionais 521

O desenvolvimento deste trabalho proporcionou as seguintes contribuicoes:levantamento das fraquezas e vulnerabilidades do PGP-Like; criacao de metricaspara a quantificacao do impacto dos ataques de falta de cooperacao eSybil;avaliacao do PGP-Like diante desses ataques; apresentacao do esquema de ge-renciamento de chaves SG-PKM; analise da possibilidade das formacoes de gru-pos e dos relacionamentos entre os grupos; avaliacao do SG-PKM diante de ata-ques de falta de cooperacao eSybil. Essas contribuicoes possibilitaram as se-guintes publicacoes: [da Silva et al. 2008a, da Silva et al. 2008b, Bannack et al. 2008,Nogueira et al. 2009, da Silva et al. 2009, e Silva et al. 2009, da Silva et al. 2010].

ReferenciasBannack, A., da Silva, E., Lima, M. N., dos Santos, A. L., and Albini, L. C. P. (2008). Seguranca em redes

ad hoc. InAnais do XXVI Simposio Brasileiro de Telecomunicacoes (SBRT ’08), pages 19–20.

Buttyan, L. and Hubaux, J.-P. (2002). Report on a working session on security in wireless ad hoc networks.In Mobile Computing and Communications Review, volume 6.

Capkun, S., Buttyan, L., and Hubaux, J.-P. (2003). Self-organized public-key management for mobile adhoc networks.IEEE Transactions on Mobile Computing, 2(1):52–64.

da Silva, E., dos Santos, A. L., and Albini, L. C. P. (2010). Gerenciamento de chaves publicas sobreviventebaseado em grupos para manets. InAnais do XXIII Concurso de Teses e Dissertacoes, pages 73–80.Premiado em 3o lugar no CTD 2010.

da Silva, E., Lima, M. N., dos Santos, A. L., and Albini, L. C. P. (2008a). Identity-based key managementin mobile ad hoc networks: Techniques and applications.IEEE Wireless Communications Magazine,15:46–52.

da Silva, E., Lima, M. N., dos Santos, A. L., and Albini, L. C. P. (2008b). Quantifying misbehaviourattacks against the self-organized public key management on manets. InProceedings of the InternationalConference on Security and Cryptography (SECRYPT ’08), pages 128–135.

da Silva, E., Lima, M. N., dos Santos, A. L., and Albini, L. C. P. (2009).Analyzing the Effectiveness ofthe Self-organized Public-Key Management System on MANETs under the Lack of Cooperation and theImpersonation Attacks, volume 48 ofSpringer CCIS, pages 166–179. Springer.

e Silva, R. F., da Silva, E., and Albini, L. C. P. (2009). Resisting impersonation attacks in chaining-based public-key management on manets: the virtual public key management. InProceedings of theInternational Conference on Security and Cryptography (SECRYPT 2009), pages 155–158.

Latapy, M., Magnien, C., and Vecchio, N. D. (2008). Basic notions for the analysis of large two-modenetworks.Social Networks, 30(1):31–48.

Nogueira, M., Pujolle, G., da Silva, E., dos Santos, A., and Albini, L. C. P. (2009). Survivable keyingfor wireless ad hoc networks. InProceedings of the IFIP/IEEE International Symposium on IntegratedNetwork Management (IM ’09), pages 606–613.

Papadimitratos, P. and Haas, Z. J. (2005).Securing mobile ad hoc networks, chapter 21, pages 457–481.CRC Press - Auerbach Publications, Boca Raton, Florida, USA.

Pedersen, T. P. (1991). A threshold cryptosystem without a trusted party. InProceedings of Advances inCryptology (EuroCrypt ’91), volume 547 ofLNCS, pages 522–526, London, UK. Springer.

Shamir, A. (1979). How to share a secret.Communications of the ACM, 22(11):612–613.

van der Merwe, J., Dawoud, D., and McDonald, S. (2007). A survey on peer-to-peer key management formobile ad hoc networks.ACM Computing Survey, 39(1):1.

Wu, B., Chen, J., Wu, J., and Cardei, M. (2006).A survey on attacks and countermeasures in mobile ad hocnetworks, chapter 12, pages 103–136. Springer-Verlag, New York, NY, USA.

Zhang, C., Song, Y., and Fang, Y. (2008). Modeling secure connectivity of self-organized wireless ad hocnetworks. InProceedings of the 27th Annual Joint Conference of the IEEE Computer and Communica-tions Societies (INFOCOM ’08), pages 251–255.

522 Concurso de Tese e Dissertações (CTD)