Manual de Configuração -...

Transcript of Manual de Configuração -...

IBM®

SecureWay®

Trust Authority

Manual de ConfiguraçãoVersão 3 Release 1.2

S517-6878-01

IBM

IBM®

SecureWay®

Trust Authority

Manual de ConfiguraçãoVersão 3 Release 1.2

S517-6878-01

IBM

Nota!Antes de utilizar estas informações e o produto suportado por elas, leia as informações gerais em “Avisos” na página 49.

Segunda Edição (Junho de 2000)

Essa edição se aplica ao IBM SecureWay Trust Authority, programa 5648-D09, versão 3 release 1 modificação 2 e atodos os releases e modificações subseqüentes até que seja indicado o contrário em novas edições.

© Copyright International Business Machines Corporation 1999, 2000. Todos os direitos reservados.

Índice

Capítulo 1. Sobre o Trust Authority . . . 1

Capítulo 2. Visão Geral . . . . . . . . 3

Capítulo 3. Como Fazer para...? . . . . 5Preparar para a Configuração. . . . . . . . . 5

Configurar a Estação de Trabalho . . . . . . 5Coletar Dados de Configuração . . . . . . . 6

Configurar o Sistema . . . . . . . . . . . 9Executar o Assistente de Configuração. . . . . 9Executar CfgStart no AIX . . . . . . . . . 11Executar o CfgStart no Windows NT . . . . . 11Importar Dados de Configuração . . . . . . 12Configurar Servidores Remotos . . . . . . . 13Especificar DNs por meio da Digitação . . . . 14Utilizar o Editor DN . . . . . . . . . . 16Exibir Mensagens de Configuração . . . . . 18Verificar a Configuração . . . . . . . . . 18

Preparar para a Produção. . . . . . . . . . 20Proteger o Assistente de Configuração . . . . 20Alterar Permissões do Directory no AIX . . . . 20Alterar Senhas do Servidor . . . . . . . . 21Editar Arquivos de Configuração . . . . . . 21Autorizar Registradores . . . . . . . . . 22Fazer Backup do Sistema Trust Authority . . . 22

Personalizar o Domínio de Registro . . . . . . 22Reconfigurar o Sistema . . . . . . . . . . 23Utilizar o Trust Authority com o Policy Director . . 23Remover Instalação do Trust Authority . . . . . 24

Remover Instalação do AIX . . . . . . . . 24Remover Instalação do Windows NT . . . . . 27

Capítulo 4. Fale-me sobre... . . . . . . 29Auditoria . . . . . . . . . . . . . . . 29Autoridades de Certificados . . . . . . . . . 30Bancos de Dados DB2 . . . . . . . . . . . 30Diretórios . . . . . . . . . . . . . . . 31

Árvores do Programa Directory . . . . . . 31DNs da Raiz . . . . . . . . . . . . . 32Administradores do Directory . . . . . . . 32

Conexões PKIX CMP . . . . . . . . . . . 33Domínios de Registro . . . . . . . . . . . 33Conexões SSL . . . . . . . . . . . . . 34Servidores da Web . . . . . . . . . . . . 35Co-processadores 4758. . . . . . . . . . . 35

Capítulo 5. Referência . . . . . . . . 37Opções de Inicialização . . . . . . . . . . 37Opções de Importação . . . . . . . . . . . 37Opções de Senha do Programa Trust Authority . . 38Opções dos Servidores CA e de Auditoria . . . . 39Opções da Chave de CA . . . . . . . . . . 39Opções do Servidor Directory . . . . . . . . 41Opções da Raiz do Directory . . . . . . . . 41Opções do Administrador do Directory . . . . . 42Opções de Domínio de Registro . . . . . . . 43Opções do Servidor Public Web . . . . . . . 44Opções do servidor Secure Web . . . . . . . 44Opções do Trust Authority Client . . . . . . . 45Resumo de Configuração . . . . . . . . . . 45Salvar Dados de Configuração . . . . . . . . 45Processo de Configuração . . . . . . . . . 46Alternativas de Teclado para Ações do Mouse . . . 47Considerações sobre o Idioma Nacional . . . . . 48

Avisos . . . . . . . . . . . . . . . 49Marcas e Marcas de Serviço . . . . . . . . . 50

Informações Relacionadas . . . . . . 53

Glossário . . . . . . . . . . . . . 55

Índice Remissivo . . . . . . . . . . 67

© Copyright IBM Corp. 1999, 2000 iii

iv Trust Authority: Manual de Configuração

Capítulo 1. Sobre o Trust Authority

O IBM®

SecureWay®

Trust Authority fornece aos aplicativos meios para autenticarusuários e assegurar comunicações confiáveis:v Ele permite que as organizações emitam, publiquem e administrem certificados

digitais, de acordo com seus critérios de registro e certificação.v O suporte para os padrões criptográficos PKIX (Public Key Infrastructure para

X.509 versão 3) e CDSA (Common Data Security Architecture) permiteinteroperabilidade de fornecedores.

v Assinatura digital e protocolos seguros fornecem os meios para autenticar todasas partes em uma transação.

v Recursos de registro com base em navegador e em cliente proporcionamflexibilidade máxima.

v Comunicações criptografadas e armazenamento seguro de informações deregistro asseguram confiabilidade.

Um sistema Trust Authority pode ser executado em plataformas de servidor IBMAIX/6000

®

e Microsoft Windows NT. Ele inclui os seguintes recursos chave:v Um CA (Autoridade de Certificado) confiável que gerencia o ciclo de vida

completo de certificação digital. Para garantir a autenticidade de um certificado,o CA assina digitalmente cada um que emite. Ele também assina listas derevogação de certificado (CRLs) para garantir que um certificado não é maisválido. Para aumentar a proteção de sua chave de assinatura, você pode utilizarhardware criptográfico, como o Co-processador Criptográfico PCI 4758 IBMSecureWay.

v Um RA (Autoridade de Registro) manipula as tarefas administrativas por trás doregistro de usuário. O RA garante que somente certificados que suportam suasatividades comerciais são emitidos e que eles são emitidos somente parausuários autorizados. As tarefas administrativas podem ser manipuladas atravésde processos automatizados ou da decisão do usuário.

v Uma interface de inscrição com base na Web facilita a obtenção de certificadospara navegadores, servidores e outros objetivos, como dispositivos de redeprivada virtual (VPN), cartões inteligentes e e-mail seguro.

v Um aplicativo do Windows, o Trust Authority Client, permite que usuários finaisobtenham e gerenciem certificados sem utilizar um navegador da Web.

v Uma interface de administração com base na Web, o RA Desktop, permite queregistradores autorizados aprovem ou rejeitem pedidos de inscrição eadministrem certificados após terem sido emitidos.

v Um subsistema de Auditoria calcula um código de autenticação da mensagem(MAC) para cada registro de auditoria. Se dados de auditoria forem alterados ouexcluídos após terem sido gravados no banco de dados de auditoria, o MACpermitirá detectar a violação.

v Saídas de critério permitem que desenvolvedores de aplicativos personalizem osprocessos de registro.

v Suporte integrado para um mecanismo criptográfico. Para autenticarcomunicações, os principais componentes do Trust Authority são assinados comuma chave privada gerada na fábrica. Objetos de segurança, como chaves eMACs, são criptografados e armazenados em áreas protegidas chamadasKeyStores.

© Copyright IBM Corp. 1999, 2000 1

v Suporte integrado para o IBM SecureWay Directory. O programa Directoryarmazena informações sobre certificados válidos e revogados em um formatocompatível com LDAP.

v Suporte integrado para o IBM WebSphere™

Application Server e o IBM HTTPServer. O servidor da Web trabalha com o servidor RA para criptografarmensagens, autenticar pedidos e transferir certificados para o destinatáriopretendido.

v Suporte integrado para o IBM DB2®

Universal Database premiado.

2 Trust Authority: Manual de Configuração

Capítulo 2. Visão Geral

Após instalar o software Trust Authority, você deve executar o Assistente deConfiguração para configurar o sistema para seu ambiente. Por exemplo, énecessário especificar onde os diferentes programas do servidor foram instaladospara que eles possam se comunicar.v Selecione um tópico da seção ″Como Posso...?″ para aprender sobre tarefas

relacionadas à configuração, como a de definir nomes distintos, verificar oprocesso de configuração e preparar o sistema para liberação em um ambientede produção.

v Selecione um tópico da seção ″Fale-me sobre...″ para aprender sobre os conceitosnecessários na configuração do sistema. Por exemplo, você pode aprender comoo programa Trust Authority interage com o Directory para obter instruções paraa utilização do hardware criptográfico.

v Selecione um tópico da seção ″Referência″ para aprender sobre os valores quepodem ou devem ser especificados durante a execução do Assistente deConfiguração.

Para obter as informações mais recentes sobre o produto, consulte o arquivo Leiame antes de começar a configurar o sistema. A versão mais recente do arquivo Leiame está disponível na página do site IBM SecureWay Trust Authority:http://www.tivoli.com/support

© Copyright IBM Corp. 1999, 2000 3

4 Trust Authority: Manual de Configuração

Capítulo 3. Como Fazer para...?

Os tópicos nesta seção mostram como configurar o programa IBM SecureWay TrustAuthority. As tarefas comuns incluem:v Coleta de informações necessárias para configurar seu sistemav Utilização do Editor de Nomes Distintos para definir DNsv Configuração dos programas do servidor Trust Authority e bancos de dados em

máquinas remotasv Importação de um conjunto de valores de configuração para um novo sistema

Trust Authorityv Verificação da configuração correta do sistema

Após configurar o sistema, você deve rever os vários tópicos que podem ajudá-lo acolocar o novo sistema Trust Authority em modo de produção. Também estãodisponíveis procedimentos para remoção da instalação do software do produto,caso você decida que precisa removê-lo do sistema.

Preparar para a ConfiguraçãoAntes de começar a configurar o programa IBM SecureWay Trust Authority, vocêprecisa assegurar-se de que sua estação de trabalho esteja configuradacorretamente para executar o Assistente de Configuração. Também é necessárioreunir informações sobre seu ambiente para que seja possível fornecer as respostasapropriadas no Assistente de Configuração.

Releia as diretrizes nas seções a seguir para garantir que você esteja pronto parainiciar o processo de configuração.

Configurar a Estação de TrabalhoPara melhor desempenho, você deve executar o Assistente de Configuração emuma máquina que é separada da máquina servidora do Trust Authority. Dessamaneira, você garante que a quantidade máxima de recursos do sistema estejadisponível para execução do applet.

Para executar o Assistente de Configuração, a IBM recomenda a seguinteconfiguração de estação de trabalho:v Configuração da máquina física:

– Processador Intel Pentium com pelo menos 96 MB de RAM ou mais– Um monitor que suporte resoluções 1024x768 ou superiores com 65536 cores

ou maisv Um dos seguintes sistemas operacionais:

– IBM AIX– Microsoft Windows 95, Windows 98 ou Windows NT

v Um navegador da Web que suporte applets com base em JDK 1.1, tais como:– Netscape Navigator e Netscape Communicator, versão 4.05 ou posterior– Microsoft Internet Explorer, versão 4.01 ou posterior

v O programa Java Swing Library (swingall.jar) versão 1.1, instalado localmente.Se você ainda não tem essa versão da biblioteca, pode fazer download ao acessaro URL do Assistente de Configuração. Veja detalhes na seção “Executar oAssistente de Configuração” na página 9.

© Copyright IBM Corp. 1999, 2000 5

Considerações do Navegador:É necessário instalar a versão oficial do navegador, conforme distribuídapela Netscape ou pela Microsoft. As versões obtidas de terceiros podemnão exibir as informações de forma correta, especialmente durante aexecução do applet em um idioma que não seja o inglês.

Se você precisar executar o Assistente no servidor Trust Authority e seestiver executando-o em uma plataforma Windows NT, será necessárioutilizar o Microsoft Internet Explorer versão 5.0 ou posterior. Odesempenho do applet em um navegador Netscape é muito mais lento.

Se você precisar executar o Assistente de Configuração com um navegadorNetscape e se estiver executando-o em uma plataforma AIX, nãoconseguirá exibir o progresso do processo de configuração. Observe que oprograma de configuração executa uma conclusão bem-sucedida, mas vocênão conseguirá exibir o status do processo conforme ele progride.

Certifique-se de que seu navegador não utiliza um proxy HTTP paraacessar o servidor Trust Authority. Se ele utilizar, o applet poderáexperimentar vários tempos limites que podem fazer com que a exibiçãodo progresso de configuração falhe.

Coletar Dados de ConfiguraçãoDurante a configuração, o Assistente de Configuração solicita a você informaçõesmostradas no “Formulário de Dados de Configuração do Trust Authority” napágina 7. Você deve reunir essas informações antes de iniciar o processo deconfiguração.

Se você pretende instalar mais de um servidor Trust Authority, é possível imprimiro formulário e registrar suas opções. Ele pode ajudá-lo a identificar o conjuntoespecífico de valores de configuração que você deseja importar para uma novainstalação.

Nota: O Assistente de Configuração fornece valores padrão para várias opções deconfiguração. Na maioria dos casos, você deve aceitar esses valores.Altere-os apenas se tiver certeza da necessidade de alteração.

6 Trust Authority: Manual de Configuração

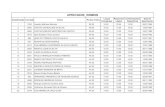

Formulário de Dados de Configuração do Trust Authority

Janela Descrição Valor Padrão Seu Valor

Importar Dados deConfiguração

Nome de um arquivo dedados de configuração quevocê deseja importar.

Nenhuma.

Senha do Trust Authority Senha para os componentesdo servidor. Deve conter 8caracteres.

Nenhuma.

Servidor CA e de Auditoria Nome do host virtual ouendereço IP do servidor.

Nome do hostcompletamente qualificadodo servidor RA

Porta de escuta para oservidor CA.

1830

Porta de escuta para oservidor de Auditoria.

59998

DN para o CA. /C=US/O=YourOrganization/OU=TrustAuthority/CN=TrustAuthority CA

Chave de CA Algoritmo de assinatura deCA.

sha–1WithRSAEncryption v sha-1WithRSAEncryption

Tamanho da chave de CA. 1024 v 1024

Este CA deve utilizar ohardware 4758?

Não v Simv Não

Se utilizar o hardware 4758,o tamanho da chave deRSA.

1024 v 512v 768v 1024v 2048

Deseja armazenar a chavede CA no hardware 4758?

Não (recomendado) v Simv Não

Servidor Directory Nome do host virtual ouendereço IP do servidor.

Nome do hostcompletamente qualificadodo servidor RA

Porta de escuta parapedidos do Directory.

389

Deseja utilizar umDirectory existente?

Não v Simv Não

DN da Raiz do Directory DN da raiz do Directory. /C=US/O=YourOrganization/OU=TrustAuthority/CN=Ldap RootDN

Senha da raiz do Directory. Nenhuma. Se você instalouo Directory anteriormente,ela deve corresponder àsenha da raiz existente.

Capítulo 3. Como Fazer para...? 7

Janela Descrição Valor Padrão Seu Valor

Administrador do Directory DN do administrador doDirectory.

/C=US/O=YourOrganization/OU=TrustAuthority/CN=DirAdmin

Senha do administrador doDirectory.

Nenhuma. Se você instalouo Directory anteriormente,ela deve corresponder àsenha do administradorexistente.

O administrador doDirectory deveria atualizaro programa?

Sim (recomendado) v Simv Não

Domínio de Registro Nome de domínio. Nãopode conter espaços.

YourDomain

Idioma do domínio. Inglês

Diretório de instalação dodomínio.

AIX: /usr/lpp/iau/pkrf/Domains

Windows NT: c:\Arquivosde Programas\IBM\TrustAuthority\pkrf\Domains

Servidor Público da Web Nome do host virtual ouendereço IP do servidor.

Nome do hostcompletamente qualificadodo servidor RA

Porta de escuta parapedidos que não requeremcriptografia ouautenticação.

80

Servidor Seguro da Web,sem Autenticação doCliente

Nome do host virtual ouendereço IP do servidor.

Nome do hostcompletamente qualificadodo servidor RA

Porta de escuta parapedidos SSL que nãoprecisam ser autenticadospelo cliente.

443

Servidor Seguro da Web,com Autenticação doCliente

Nome do host virtual ouendereço IP do servidor.

Nome do hostcompletamente qualificadodo servidor RA

Porta de escuta parapedidos SSL que devem serautenticados pelo cliente.

1443

Cliente PKIX Porta de escuta parapedidos de PKIX CMP deaplicativos cliente.

829

Salvar Dados deConfiguração

Nome do arquivo para oarquivo de dados deconfiguração. Digite umnome que suporteconvenções do AIX ouWindows NT. Não digiteuma extensão do arquivo.

DatabaseBackup

8 Trust Authority: Manual de Configuração

Configurar o SistemaAo configurar o IBM SecureWay Trust Authority, especifique opções para aconfiguração do software em seu ambiente. Os tópicos nesta seção discutem asdiferentes formas de configurar os componentes do Trust Authority. Eles tambémmostram como salvar valores de configuração que sejam reutilizados em umainstalação do Trust Authority posterior. Os tópicos que você deve rever incluem osseguintes:v Execução do Assistente de Configuraçãov Importação de dados de configuraçãov Configuração de servidores remotosv Especificação de DNs por digitaçãov Uso do Editor DN para especificar DNsv Exibição de mensagens de configuraçãov Verificação da configuração

Executar o Assistente de ConfiguraçãoQuando estiver pronto para iniciar a configuração, utilize este procedimento parainiciar e executar o Assistente de Configuração.

1. Assegure-se de que seu navegador esteja pronto para executar o applet. Estaetapa é crítica. Consulte a seção “Configurar a Estação de Trabalho” napágina 5 antes de prosseguir.

2. Inicie sessão como o usuário de configuração do Trust Authority (tipicamente,cfguser).

3. Acesse o URL onde foi instalada a página de índice para o applet. Noexemplo a seguir, secure_Web_server identifica uma porta de servidor da Webseguro na máquina onde você instalou o código principal do Trust Authority:https://secure_Web_server:81/

4. Responda às solicitações do navegador para aceitar um certificadoauto-assinado.v Se estiver utilizando um navegador Netscape, será solicitado que você

aceite um Novo Certificado de Site. Clique em Avançar repetidamente atéchegar em Concluir para aceitar o certificado. Quando solicitado, você deveescolher a opção Aceitar este certificado permanentemente (até que eleexpire).

v Se estiver utilizando o Internet Explorer, aparecerá uma mensagemindicando que o emissor do certificado é desconhecido. Clique em Sim paraaceitar o certificado e continuar.

5. O navegador apresenta informações sobre o Assistente de Configuração, comoinformações sobre download e instalação da versão de Swing, necessária parao applet.

Nota: Se ainda não o fez, faça download e configure o Swing em seu sistemaantes de prosseguir. Você deve verificar se o arquivo swingall.jar foicorretamente instalado. Após incluir a variável CLASSPATH noambiente do sistema, é necessário reiniciar o navegador antes de tentarcarregar o applet de configuração.

Em algumas ocorrências, o Microsoft Internet Explorer pode renomear oarquivo como swingall..jar durante o download. Para resolver oproblema, você pode renomear o arquivo como swingall.jar ou fazerdownload do arquivo novamente.

Capítulo 3. Como Fazer para...? 9

6. Quando tiver certeza de que sua estação de trabalho está pronta para começaro processo de configuração, clique no link CfgSetupWizard.html.

Nota: Após iniciar o applet, seja paciente. Você deve aguardar até que oapplet carregue completamente o banco de dados de configuração antesde tentar inserir os dados em quaisquer campos.

No Microsoft Internet Explorer, o Java Console (se você escolherexibi-lo) pode mostrar uma exceção de segurança longa. Isso podeacontecer, se o Swing UI Manager tentar carregar um arquivo depropriedade que não seja acessível para applets feitos download. Vocêpode ignorar essa exceção inofensiva.

7. Avance pelo applet especificando os valores e clicando em Avançar paracontinuar. Na maioria dos casos, você pode aceitar os valores padrão exibidos.v Se você digitar um valor incorreto ou tentar continuar antes de fornecer as

informações em um campo obrigatório, o applet exibirá uma mensagem.Enquanto você não fornecer o valor, o símbolo de seta a seguir indicará queestão faltando dados necessários no campo:

v Ocasionalmente, um campo de entrada de texto pode ser selecionado,embora ele não contenha o texto. Quando isso acontece, você fica impedidode digitar caracteres no campo. Para resolver esse problema, pressione atecla Home para redefinir a seleção do campo de texto e libere-a paraaceitar o texto.

v À medida que você move o cursor sobre um campo, o applet exibe umabreve linha de auxílio para o campo.

v Para exibir mais informações descritivas sobre todos os campos em umadeterminada janela, clique no botão Auxílio a qualquer momento.

v Para exibir informações detalhadas sobre a configuração do Trust Authority,clique no ícone do manual a seguir enquanto exibe o auxílio online. Essaação abre este manual, o Trust Authority Manual de Configuração.

8. Após salvar os valores de configuração, você deve clicar no botão Concluir.Essa ação inicia os programas de configuração (CfgStart), atualiza os arquivosde configuração do servidor e cria os bancos de dados requeridos. Consulte“Executar CfgStart no AIX” na página 11 e “Executar o CfgStart no WindowsNT” na página 11 para obter mais informações sobre o processo deconfiguração.

Nota: Se você não clicar em Concluir, o applet não conseguirá exportar osvalores para um arquivo de configuração. Ele também não conseguiráexibir uma página de pós-configuração que contenha informações quepossam ajudá-lo a validar a configuração e iniciar a utilização do TrustAuthority.

9. Releia as mensagens de status à medida que o programa de configuração éexecutado. Se você instalou algum componente em máquinas remotas, verámensagens orientando uma ação no sistema remoto antes que o processopossa continuar.

10. Existem várias etapas após a configuração que devem ser executadas paraverificar e proteger o sistema antes de utilizá-lo. Consulte a seção “Verificar aConfiguração” na página 18 e “Preparar para a Produção” na página 20 paraobter detalhes.

10 Trust Authority: Manual de Configuração

Executar CfgStart no AIXApós especificar os valores de configuração no Assistente de Configuração e clicarem Concluir, o programa CfgStart é iniciado automaticamente.

Se você instalou o Trust Authority em uma configuração de várias máquinas, seránecessário reler “Configurar Servidores Remotos” na página 13 e certificar-se deexecutar o CfgStart em cada máquina na ordem correta.

A saída do processo de configuração é salva nos seguintes arquivos:v /usr/lpp/iau/logs/instCfg.log. Esse é o arquivo que você deve rever em um

sistema de produção típico.v /usr/lpp/iau/logs/AIXCfgStart.out. Esse arquivo contém mensagens de saída

de nível de depuração que você deverá utilizar somente se existir umanecessidade de determinação de problema.

v /usr/lpp/iau/logs/AIXCfgStart.err. Esse arquivo contém mensagens de erro denível de depuração que você deverá utilizar somente se existir uma necessidadede determinação de erros.

Após o CfgStart ser iniciado, o Assistente de Configuração poderá por enganoretornar uma mensagem de erro, indicando que o processo de configuração noservidor AIX falhou. Você deve clicar em OK na caixa de diálogo de mensagem eignorar a mensagem. Não clique no botão Concluir novamente. Em vez disso,observe o arquivo AIXCfgStart.out para certificar-se de que a configuração estáprosseguindo. Quando as mensagens no arquivo AIXCfgStart.out indicam que aconfiguração do Trust Authority foi concluída com êxito, clique em Concluir paraexportar seus valores para um arquivo de configuração.

Nota: Se você determinar que ocorreu um erro real (por exemplo, se precisarincluir espaço em disco), envie o problema. Quando você clica em Concluirnovamente, a configuração deve continuar do ponto em que parou.

Se você configurar o navegador para utilizar um servidor proxy, que não érecomendado, será possível iniciar acidentalmente mais de uma ocorrência doprograma CfgStart. Você poderá informar que isso ocorreu, caso veja várias linhasde descrição do processo como resultado da execução do seguinte comando:ps -deaf | grep -v grep | grep CfgStart

O resultado da execução do comando acima deve parecer com a seguinte linha:root 24012 23502 60 16:51:02 - 0:48 /usr/lpp/iau/bin/CfgStart -i

Se mais de uma ocorrência estiver sendo executada, você deverá cancelar oprocesso CfgStart extra (ou seja, aquele com a marca de hora posterior) digitando ocomando a seguir, onde process_ID é o número que segue a raiz da palavra nasaída da amostra anterior:cancelar process_ID

Executar o CfgStart no Windows NTSe você instalou o Trust Authority no Windows NT, deverá iniciar manualmente oprograma CfgStart após clicar no botão Concluir no Assistente de Configuração.

Se você instalou o Trust Authority em uma configuração de várias máquinas, seránecessário reler “Configurar Servidores Remotos” na página 13 e certificar-se deexecutar o CfgStart em cada máquina na ordem correta.

Capítulo 3. Como Fazer para...? 11

Utilize o procedimento a seguir para executar o CfgStart. O exemplo mostra ocaminho de instalação padrão; seu sistema pode ser diferente:1. Abra uma janela de comando do MS DOS.2. Mude para o subdiretório bin do caminho de instalação do Trust Authority. Por

exemplo:cd "c:\Arquivos de Programa\IBM\Trust Authority\bin"

3. Se desejar capturar a saída detalhada ou prolixa, modifique as propriedades dajanela de comando do MS DOS: Selecione a guia Layout e aumente a Altura doTamanho do Buffer da Tela para 9999.

4. Digite um dos seguintes comandos:CfgStart (utilize para processamento padrão)CfgStart -i (utilize para obter informações prolixas)

Enquanto CfgStart estiver sendo executado, você pode ter problemas com asjanelas que não estão sendo fechadas corretamente. Se isso ocorrer, aguarde oprocesso de configuração terminar e, em seguida, saia de quaisquer janelas abertas.

Além disso, se você estiver executando o processo de configuração em umamáquina desligada (tal como aquela com menos de 96 MB de RAM), poderáreceber um erro indicando que o CfgStart não conseguirá iniciar a ocorrência doIBM HTTP Server para o domínio de registro. Realmente, a ocorrência do HTTPServer (que é o componente final configurado pelo programa CfgStart) écorretamente iniciada, mas o comando de verificação foi excedido. Todos osprogramas do Trust Authority estão sendo executados, mas o CfgStart nãoconsegue limpar as senhas no banco de dados de configuração. Se esse problemaocorrer, você deverá executar uma das seguintes ações:v Execute o CfgStart.exe novamente. Neste momento, ele deve concluir e limpar

com êxito as senhas no banco de dados. Isso acontece porque a ocorrência doHTTP Server para o domínio de registro já está sendo executada (da chamadaanterior para CfgStart.exe), que previne que o comando de verificação sejaexcedido.

v Ignore o problema e complete os procedimentos para verificar a configuração eobter um certificado.

Importar Dados de ConfiguraçãoPara facilitar a capacidade de configurar vários sistemas Trust Authority comconfigurações semelhantes, o Assistente de Configuração salva seus valores deconfiguração em um arquivo exportável. Posteriormente, você poderá importaresse arquivo e usá-lo como linha de base para configurar outro sistema TrustAuthority.

Se pretende instalar o Trust Authority em vários servidores e executar umaconfiguração semelhante em cada um, é possível aproveitar esse recurso. Acapacidade de importar configurações também facilita migração de um sistemaexistente que foi configurado para um release anterior do Trust Authority.

Notas:

v Se você tentar importar dados de configuração para um sistema jáconfigurado, todos os dados existentes serão destruídos.

v Ao importar dados de configuração, você poderá importá-los somentepara um sistema que esteja sendo executado no mesmo sistemaoperacional. Por exemplo, você não poderá importar um arquivo dedados de configuração que contém valores para uma plataforma AIX eutilizá-lo para configurar o Trust Authority no Windows NT.

12 Trust Authority: Manual de Configuração

Utilize o seguinte procedimento como uma diretriz para importar dados deconfiguração.1. Instale o Trust Authority em uma máquina. Anote o nome que atribuiu ao

arquivo de dados ao salvar os dados de configuração.2. Instale uma nova instância do Trust Authority em uma máquina diferente.3. Copie o arquivo de dados de configuração da primeira máquina Trust

Authority para a segunda máquina.v No AIX, o caminho padrão para armazenar arquivos de dados de

configuração é: /usr/lpp/iau/cfg/cfgdb/v No Windows NT, o caminho padrão para armazenar arquivos de dados de

configuração é: c:\Arquivos de Programas\IBM\Trust Authority\cfg\cfgdb\

4. Inicie o Assistente de Configuração na nova máquina. A primeira janela solicitaque você especifique se deseja importar dados de configuração de umainstalação anterior. Clique na caixa de opções para indicar que deseja importar.

5. A próxima janela o instrui a selecionar o arquivo de dados de configuração quevocê deseja utilizar para esta instalação. Selecione o arquivo que copiou paraesta máquina.

6. Você também deve especificar se está instalando um novo servidor TrustAuthority ou migrando dados de uma versão anterior do produto.

7. Quando clicar em Avançar para continuar, o Assistente de Configuraçãoocupará as janelas restantes no applet com informações do arquivo que vocêimportou.

8. Altere seletivamente os poucos valores que precisam ser diferentes para estainstalação do Trust Authority.

Configurar Servidores RemotosSe você instalou os servidores CA, de Auditoria e Directory na mesma máquinaque o servidor Trust Authority principal e o servidor RA, os programas deconfiguração serão executados sem solicitar informações.

Se você instalou qualquer componente do servidor em uma máquina remota, oAssistente de Configuração fará uma pausa quando atingir o ponto em que essecomponente precisa ser configurado. Você deve ir para essa máquina e executar oprograma de configuração solicitado antes de continuar com a configuração noservidor Trust Authority principal.

Utilize o procedimento a seguir como uma diretriz para configurar os componentesremotos após clicar no botão Concluir no Assistente de Configuração:1. Observe o progresso na coluna Status. Quando o applet atingir um ponto onde

um componente que precisa ser configurado não estiver no servidor TrustAuthority, ele exibirá a mensagem Parcialmente Configurado. Ele tambémexibirá uma janela de mensagem informando qual o próximo componente queprecisa ser configurado.

2. Siga as instruções na mensagem exibida e vá para a máquina remotaespecificada. Você deve configurar os componentes na seguinte ordem:a. Servidor RA (inicia a configuração do servidor Trust Authority principal)b. Servidor Directory (cria um banco de dados para os dados do Directory e

configura o Directory)c. Servidor CA e de Auditoria (cria bancos de dados para os dados CA e de

Auditoria)

Capítulo 3. Como Fazer para...? 13

d. Servidor RA (cria um banco de dados para dados de registro e configura oRA)

e. Servidor CA e de Auditoria (configura o subsistema CA e de Auditoria; oCA é iniciado no final desse processo)

f. Servidor RA (configura a inscrição e configura os HTTP e WebSphereApplication Servers)

3. Se estiver executando o AIX, digite os seguintes comandos na máquina remotapara catalogar o banco de dados de configuração, ondeTrustAuthorityServerName é o nome do host do servidor Trust Authorityprincipal:cd /usr/lpp/iau/bin (este é o caminho padrão para este programa)CfgPostInstall -r

4. Altere para o diretório do programa de configuração do Trust Authority eexecute o programa CfgStart como cfguser.v No AIX, o caminho padrão para este programa é:

/usr/lpp/iau/bin/CfgStart

v No Windows NT, o caminho padrão para esse programa é: c:\Arquivos dePrograma\IBM\Trust Authority\bin\CfgStart

O programa CfgStart cria o banco de dados necessário no servidor remoto eexecuta tarefas de configuração adicionais. Quando ele atinge o ponto em quenão pode continuar, é exibida uma mensagem que o instrui a retornar aoservidor Trust Authority principal.

5. Vá para o servidor principal e clique em Continuar na janela de mensagempara prosseguir com o processo de configuração. Se você configurou algumcomponente em uma terceira máquina, a configuração continuará até atingir oponto em que for necessária a configuração desse componente remoto.

6. Repita as etapas anteriores para executar os programas de configuraçãosolicitados naquela máquina remota e, em seguida, retorne para o servidorTrust Authority principal.O Assistente de Configuração exibirá uma mensagem quando todos oscomponentes forem configurados com êxito.

Especificar DNs por meio da Digitação

DicaPara facilitar a especificação de nomes distintos (DNs), o Assistente deConfiguração inclui uma interface gráfica, o Editor de Nome Distinto. Paramaior exatidão, você deve utilizar esta ferramenta para especificar DNs parao Trust Authority ao invés de digitá-los.

Durante a configuração, você deve especificar nomes distintos (DNs) exclusivospara diversos componentes do Trust Authority: o CA, a raiz do Directory oadministrador do Directory. Se não estiver familiarizado com o formato de DNs nopadrão X.509v3, consulte a seção “Utilizar o Editor DN” na página 16 para obterassistência.

Se estiver familiarizado com o padrão X.509v3, você pode digitar os DNs conformese desloca pelo Assistente de Configuração. O Trust Authority suporta os seguintesatributos do DN:

14 Trust Authority: Manual de Configuração

Entrada Comprimento Valor

C= 4 O país onde o objeto do DN está localizado. Issodeve corresponder a uma cadeia definida no padrãoISO 3166.

ST= 128 O estado ou a região onde o objeto do DN estálocalizado.

L= 128 A localidade (cidade ou município) onde o objeto doDN está localizado.

STREET= 128 O endereço onde o objeto do DN está localizado.

O= 64 O nome da organização à qual o objeto deste DN estáassociado.

OU= 64 A unidade dentro da organização à qual o objetodeste DN está associada, como uma divisãocorporativa ou um nome de produto. Um único DNpode conter até quatro atributos OU.

CN= 64 O nome comum para o objeto deste DN, como onome completo de uma pessoa ou o objetivopretendido de um dispositivo.

DC= 64 O componente de domínio, que pode consistir em umou mais RDNs (nomes distintos relativos). Cada RDNcontém um componente do nome de domínio dainternet da entidade, com o componente maissignificativo listado primeiro. Por exemplo, o nomede domínio da internet ″CS.UCL.AC.UK″ pode sertransformado em/DC=UK/DC=AC/DC=UCL/DC=CS.

Ao digitar o DN, você deve respeitar os seguintes requisitos de formato do DN:v Você deve atribuir um nome descritivo ou comum para identificar o objeto.

Todos os outros atributos são opcionais.v Embora CN= seja o único atributo requerido, um DN não pode ser composto

apenas pelo atributo CN; o DN deve conter um outro atributo além do atributoCN=.

v Digite o atributo CN= por último.v Coloque antes de cada atributo uma barra (/), incluindo a primeira entrada.v Não utilize um separador de fechamento.v Se um valor contiver caracteres especiais, coloque entre aspas duplas (″ ″).v Se você incluir atributos de localização, digite-os nesta seqüência: /ST= /L=

/STREET=.v Se você incluir atributos de organização, digite-os nesta seqüência: /O= /OU=.v Você pode intercalar os atributos de localização e organização, desde que

mantenha suas respectivas seqüências.O Trust Authority sugere as seguintes seqüências:– /C=/DC=/ST=/L=/STREET=/O=/OU=/CN= (esse é o formato preferido)– /C=/DC=/ST=/L=/O=/OU=/STREET=/CN=– /C=/DC=/ST=/O=/OU=/L=/STREET=/CN=– /C=/DC=/O=/OU=/ST=/L=/STREET=/CN=

Capítulo 3. Como Fazer para...? 15

***

É apresentado a seguir um exemplo de uma entrada de DN que utiliza o formatopreferido e o nome de domínio é TRUSTCA.IBM.COM:/C=US/DC=COM/DC=IBM/DC=TRUSTCA/ST=MD/L=Gaithersburg/STREET=800 N. Frederick Avenue/O=IBM/OU=PKI/CN=TrustCA

Consulte Instalação e Uso do Trust Authority para obter mais informações sobre comoo Trust Authority utiliza o Directory.

Utilizar o Editor DNQuando o Assistente de Configuração solicitar que você especifique um DN (nomedistinto), você pode clicar no ícone do Editor DN para iniciar o Editor DN.

Essa interface gráfica com o usuário (GUI) o ajuda a especificar as partes doDN que você deseja incluir. Ela também não exige que você tenha conhecimentosobre a sintaxe do DN. Você simplesmente preenche os espaços em branco para osatributos que deseja incluir no DN e, em seguida, seleciona a partir de uma lista deseqüências de atributos.

O Editor DN divide as partes do DN em várias áreas tabuladas:v Uma coleta informações gerais sobre a pessoa, o programa ou o dispositivo para

o qual o DN está sendo criado (o objeto do DN)v Uma coleta informações sobre a organização que possui o objeto do DNv Uma coleta informações sobre onde o objeto do DN está localizadov Uma identifica o formato seqüencial para as várias partes do DN

Informações Gerais

Nome ComumDigite um nome descritivo para o objeto deste DN. Quando tratarde pessoas, ele é normalmente o nome completo. Para servidores,aplicativos, dispositivos ou outros objetos, você deve atribuir umnome que o ajude a identificar sua função ou proposta.

País Selecione o país onde o objeto deste DN está localizado.

Nome de DomínioDigite o nome de domínio da Internet que identifica essa entrada.

Informações sobre a Organização

Nome da OrganizaçãoOpcionalmente, digite o nome da organização à qual o objeto desteDN está associado. Normalmente, este é o nome legalmenteregistrado da organização. Para incluir uma unidadeorganizacional, você deve primeiro especificar o nome daorganização.

Unidade OrganizacionalOpcionalmente, identifique a unidade dentro da organização à qualo objeto deste DN está associado. Por exemplo, pode ser umadivisão organizacional, como Contas de Clientes ou uma categoriade trabalho, como um nome de produto. Você pode associar umdeterminado DN a até quatro unidades organizacionais.

16 Trust Authority: Manual de Configuração

Informações sobre a Localização

Estado ou RegiãoOpcionalmente, identifique o estado ou a região onde o objeto doDN está fisicamente localizado. Também pode ser uma áreageográfica à qual o objeto está associado de uma formasignificativa. Normalmente, esta é a localização da organização àqual o DN está associado.

Se você soletrar o nome completo do estado ou da província ou seutilizar uma abreviatura padrão, dependerá de suas preferências deregistro. Por exemplo, utilize São Paulo ou SP.

LocalidadeOpcionalmente, identifique a cidade ou o município onde o objetodo DN está fisicamente localizado, como por exemplo Chicago ouParis. Também pode ser uma área geográfica que seja significativade alguma forma para o objeto de DN. Para incluir informaçõessobre a localidade, você deve primeiro especificar o estado ou aregião.

EndereçoOpcionalmente, identifique o endereço onde o objeto do DN estálocalizado. Normalmente, esse é o endereço da organização à qualo DN está associado. Para incluir um endereço local, você deveprimeiro especificar a localidade e o nome do estado ou região.

Tipo de Formato:Depois de identificar os atributos que tiram a ambigüidade do DN e otorna exclusivo, é necessário selecionar a seqüência de atributos. Aoselecionar uma opção, o Editor DN exibe um exemplo do aspecto do DNna ordem selecionada.

A seqüência que você escolhe depende totalmente de como suaorganização exibe sua estrutura, as entidades que ela pretende incluir emum determinado domínio administrativo ou como ela pretende utilizar apesquisa e o Directory.

Por exemplo, se sua organização possui escritórios em várias localizações, épossível especificar informações sobre a localização antes das informaçõessobre a organização. Nesta abordagem, uma consulta ao Directory pode serlimitada a entradas pertencentes a uma determinada área geográfica.

Observe que o Editor DN pode mostrar o texto truncado na margemdireita da área de Formato, onde ele exibe o formato do DN. Este é umerro de exibição; ele não impacta o formato atual do DN que está sendocriado.

Localização primeiroEste é o formato padrão e preferido em que todas as informaçõessobre a localização precedem as informações organizacionais. Aseqüência dos atributos é a seguinte:/Nome de domínio/País/Estado ou província/Localidade/EndereçoOrganização/Unidade organizacional/Nome comum

O endereço vem após a organizaçãoNeste formato, as informações sobre a organização precedem oendereço local associado ao objeto do DN. A seqüência dosatributos é a seguinte:/Nome de domínio/País/Estado ou província/Localidade/Organização/Unidade organizacional/Endereço/Nome comum

Capítulo 3. Como Fazer para...? 17

A localidade vem após a organizaçãoNeste formato, as informações sobre a organização precedem acidade ou o município associado ao objeto do DN e seu endereçolocal. A seqüência dos atributos é a seguinte:/Nome de domínio/País/Estado ou província/Organização/Unidade organizacional/Localidade/Endereço/Nome comum

O Estado ou região vem após a organizaçãoNeste formato, as informações sobre a organização precedem asinformações sobre a localização. A seqüência dos atributos é aseguinte:/Nome de domínio/País/Organização/Unidade organizacional/Estado ou província/Localidade/Endereço/Nome comum.

Exibir Mensagens de ConfiguraçãoApós clicar no botão Concluir para iniciar o processo de configuração, uma sériede programas de configuração é executada. Esses programas aplicam os valores deconfiguração especificados aos diversos componentes do servidor Trust Authority ecriam os bancos de dados dos componentes.

Enquanto o processo de configuração é executado, a coluna Status fornece o statusgeral de cada componente à medida que é configurado.

Para obter informações mais detalhadas sobre o progresso dos programas, cliqueno botão Exibir Mensagens Avançadas.

Detecção de Problemas no Windows NTExiste um arquivo conhecido bloqueando o problema no Windows NT quepode fazer com que o Assistente de Configuração falhe quando tentarrecuperar o conteúdo atual do arquivo de log de configuração de um servidorWindows NT. Ao clicar no botão Exibir Mensagens Avançadas, esseproblema resulta em uma janela de diálogo vazia.

Se esse problema ocorrer, você deverá fechar a janela vazia e clicarnovamente em Exibir Mensagens Avançadas para permitir que o Assistentede Configuração recupere o conteúdo do arquivo de log. Se o problemapersistir, será possível repetir essa ação até que a janela mostre o conteúdo doarquivo de log ou vá para a máquina servidora do Trust Authority e exiba oarquivo de log diretamente. O arquivo de log, instCfg.log, está localizado nosubdiretório de logs da raiz de instalação. O exemplo a seguir mostra ocaminho de instalação padrão:c:\Arquivos de Programa\IBM\Trust Authority\logs\instCfg.log

Verificar a ConfiguraçãoApós o processo de configuração terminar, você precisa confirmar se o sistema estácorretamente configurado. Esse procedimento o instrui a verificar sua habilidadede obter um certificado duas vezes: uma vez após o sistema ter sido inicialmenteconfigurado e novamente após o sistema ter sido completamente encerrado ereinicializado.

1. Quando a configuração está concluída, clique em Sair para sair do Assistentede Configuração.

2. O applet sai para a página Verificação da Configuração do Trust Authority.Clique no link para o site da Web de inscrição.

18 Trust Authority: Manual de Configuração

Se a página Verificação da Configuração não for exibida, será possível acessaro site de inscrição no URL a seguir, onde MyPublicWebServer é o nome do hostdo servidor da Web público e MyDomain é o nome do domínio de registro:http://MeuServidorWebPúblico:80/MeuDomínio/index.jsp

O navegador abre página de índice de inscrição, que na instalação padrão édenominada Central de Credencial. Sua organização pode ter alterado essanomenclatura.

3. Clique no link para instalar o certificado CA do servidor. Esse certificadopermite que seu navegador autentique as comunicações a partir dos serviçosde inscrição. Se você estabelecer conexão aos serviços de inscrição a partirdesse navegador no futuro, poderá omitir esta etapa.

4. Na área Inscrição de Certificado:a. Selecione Tipo de Inscrição → Certificado de navegador.b. Selecione Ação → Inscrever.c. Clique em OK.

5. Siga as instruções online para preencher as duas partes do formulário deregistro.v Ao selecionar o Tipo de Certificado na parte Informações sobre o Registro

do formulário, selecione Autenticação do Cliente Web (1 Ano). Nainstalação padrão, essa ação permite que o pedido de certificado sejatratado por um processo de aprovação automatizado.

v Clique em Instalar Certificado CA para o Navegador. Esse certificadodefine informações específicas para inscrição do navegador. Quando vocêcadastrar certificados do navegador no futuro, poderá omitir essa etapa.Observe que a primeira vez que você cadastra um certificado do servidorou dispositivo, é necessário selecionar essa opção novamente para instalar ocertificado CA que suporta esse tipo de certificado.

6. Quando estiver satisfeito com os dados da inscrição, clique em Enviar Pedidode Inscrição.

7. Siga as instruções online para verificar o status de seu pedido. Certifique-sede colocar um marcador na página de status. Esse é o modo mais fácil deretornar e verificar o status.Para proteção, você deve registrar o ID do pedido que é exibido após o enviodo pedido. Se você especificou que deseja receber uma notificação por e-mailno formulário de inscrição, o ID do pedido será enviado para você.

8. Na primeira vez que você verificar o status após o certificado ter sidoaprovado, ele será automaticamente descarregado e instalado em seunavegador. Siga as instruções online na notificação de aprovação paraconfirmar que ele foi instalado corretamente.

9. Siga os procedimentos no Trust Authority Manual de Administração do Sistemapara encerrar todos os componentes do Trust Authority. Se você instalou oTrust Authority em várias máquinas, certifique-se de encerrar cada programado servidor na ordem correta.

10. Encerre as ocorrências do WebSphere Application Server e do IBM HTTPServer associadas ao Assistente de Configuração, digitando Ctrl-C nasrespectivas janelas.

11. Reinicialize a máquina do Trust Authority principal (o Servidor RA).12. Siga os procedimentos no Trust Authority Manual de Administração do Sistema

para iniciar todos os componentes do Trust Authority. Se você instalou o TrustAuthority em várias máquinas, certifique-se de iniciar cada programa doservidor na ordem correta.

Capítulo 3. Como Fazer para...? 19

13. Repita as etapas anteriores (etapa 2 na página 18 até a etapa 8 na página 19)para confirmar novamente sua habilidade de obter um certificado donavegador.

Após instalar com êxito este segundo certificado, o sistema fica pronto para iniciarpedidos de processamento. Para obter informações completas sobre processo deinscrição e os diferentes tipos de certificados disponíveis para usuários, consulte oTrust Authority Manual do Usuário.

Preparar para a ProduçãoApós verificar a instalação de seu novo sistema Trust Authority, existem váriasetapas que devem ser realizadas para finalizar a configuração do sistema eprotegê-lo para um ambiente de produção.v Proteger o Assistente de Configuração.v Alterar permissões do Directory (somente AIX).v Alterar as senhas de servidor.v Editar os arquivos de configuração (somente se necessário).v Autorizar registradoresv Fazer backup do sistema recém configurado.v Personalizar o domínio de registro.v Orientar seus administradores e usuários. Consulte os seguintes manuais para

suporte:– Trust Authority RA Desktop - Manual do Programa, para obter informações sobre

como acessar e utilizar o RA Desktop para administrar certificados.– Trust Authority - Manual do Usuário, para obter informações sobre como

utilizar os formulários de inscrição com base no navegador e o aplicativoTrust Authority Client para obter e gerenciar certificados.

Proteger o Assistente de ConfiguraçãoApós executar o Assistente de Configuração e aplicar os valores de configuração,você deve proteger o applet para que ele não seja executado neste servidor TrustAuthority novamente. Depois de configurar um determinado sistema TrustAuthority, você não pode reconfigurá-lo. Apesar de existirem sinalizadores nosprogramas de configuração para impedir que determinados componentes sejamconfigurados novamente, você pode executar etapas adicionais para proteção doapplet.

Para evitar que o Assistente de Configuração seja executado novamente, énecessário renomeá-lo ou movê-lo para um diretório em que ele não possa serprontamente acessado. Durante a instalação, o Assistente de Configuração éinstalado nas seguintes localizações:v No AIX, o caminho padrão para o applet é:

/usr/lpp/iau/cfg/CfgSetupWizard.html

v No Windows NT, o caminho padrão para o applet é:c:\Arquivos de Programas\IBM\Trust Authority\cfg\CfgSetupWizard.html

Alterar Permissões do Directory no AIXSe você configurou o Trust Authority em uma plataforma AIX, precisará alterar aspermissões de propriedade do arquivo slapd.conf. Durante a configuração, o TrustAuthority define o proprietário de determinados arquivos de configuração doDirectory como cfguser.cfggrp. Você precisa alterar o proprietário para ldap.ldap.

20 Trust Authority: Manual de Configuração

Dessa maneira, você permitirá que o administrador do Directory faça as alteraçõesnecessárias para outros produtos que podem compartilhar o Directory com o TrustAuthority. Para fazer isso, execute as seguintes etapas:1. Inicie sessão como raiz.2. Digite o seguinte comando para alterar os diretórios:

cd /usr/ldap/etc

3. Digite o seguinte comando para definir as permissões de propriedadeapropriadas:chown ldap.ldap slapd.conf

Alterar Senhas do ServidorQuando configurar o Trust Authority, especifique as seguintes senhas:v Uma para proteger os componentes do servidor Trust Authorityv Uma para a raiz do programa Directoryv Uma para o administrador do programa Directory

Você precisa lembrar-se destas senhas para poder executar determinadasferramentas administrativas. Além disso, antes de colocar o sistema no modo deprodução, é necessário executar o utilitário Alterar a Senha e especificar uma senhapara cada componente confiável. Para proteger seu sistema, controle o acesso a elee permita que os componentes sejam iniciados de forma segura. Essa etapa é muitoimportante.

As chaves que permitem que os componentes do servidor sejam autenticados sãoarmazenadas em KeyStores criptografados separados. A primeira vez que executaro utilitário, você deverá especificar a senha que especificou durante a configuração.v Você deve especificar a senha do servidor Trust Authority para acessar a maioria

dos KeyStores de componentes e alterar suas senhas.v Você deve especificar a senha do administrador do programa Directory para

acessar o KeyStore do administrador do Directory e alterar sua senha.

Após a alteração de uma senha, somente o componente autorizado pode acessar oKeyStore e as chaves e dados criptografados nele.

Para obter informações completas sobre a utilização do utilitário Alterar a Senha,consulte o Trust Authority - Manual de Administração do Sistema.

Editar Arquivos de ConfiguraçãoApós salvar os valores de configuração e iniciar o processo de configuração, osprogramas de configuração atualizam diversos arquivos de configuração. Essesarquivos controlam o comportamento em tempo de execução dos componentes doproduto.

Você pode e deve utilizar os valores de configuração conforme definidos durante oprocesso de configuração. No entanto, é possível ajustar determinados valores paraatender melhor às necessidades de seu ambiente operacional. Por exemplo, vocêpode ajustar um tempo limite de servidor ou ajustar um intervalo de polling.

Para facilitar sua capacidade de alterar valores operacionais, o Trust Authorityfornece um utilitário para editar os arquivos de configuração. Antes de usar outilitário IniEditor para alterar um arquivo de configuração, crie um backup doarquivo.

Capítulo 3. Como Fazer para...? 21

Veja informações sobre a edição de arquivos de configuração do Trust Authority einformações sobre os parâmetros que podem ou não ser alterados no TrustAuthority - Manual de Administração do Sistema.

Autorizar RegistradoresO Trust Authority suporta aprovação automatizada para pedidos de registro. Parapermitir que um administrador releia os pedidos e aprove ou rejeite-os conformenecessário, é preciso designar o usuário como um registrador do Trust Authority.Após ser autorizado, o registrador pode executar o RA Desktop para administrarcertificados e pedidos de inscrição. Para suportar sua carga de trabalho de registro,você pode autorizar qualquer quantidade de registradores.

Para facilitar esse processo, o Trust Authority fornece um utilitário de linha decomandos. Quando usar o utilitário add_rauser para autorizar um usuárioadministrativo, identifique o domínio de registro e especifique os privilégios dousuário. Por exemplo, você pode autorizar um registrador apenas a aprovar erejeitar pedidos, mas também pode autorizar outro registrador para revogarcertificados.v Para obter informações sobre como incluir registradores, consulte o Trust

Authority Manual de Administração do Sistema.v Para obter informações sobre como acessar e utilizar o RA Desktop, consulte o

Trust Authority RA Desktop - Manual do Programa.

Fazer Backup do Sistema Trust AuthorityAntes de colocar o sistema em produção, certifique-se de que tenha um backupatual de todos os componentes do servidor e de seus repositórios de bancos dedados. Isso inclui:v O servidor Trust Authority principal, incluindo o RA (Autoridade de Registro),

todos o software principal do Trust Authority e utilitários de suporte e os bancosde dados criados para dados de configuração e registro.

v O servidor Web, incluindo o WebSphere Application Server e o HTTP Server.v O servidor Directory, incluindo o banco de dados do Directory.v Os servidores CA e de Auditoria, incluindo os bancos de dados criados para

dados de CA e de Auditoria.v O co-processador 4758, se instalado e utilizado com a instalação do Trust

Authority.

Para obter informações sobre o backup dos componentes que você pode precisarproteger no Trust Authority, consulte a publicação Trust Authority - Manual deAdministração do Sistema.

Personalizar o Domínio de RegistroO domínio de registro pode utilizar o recurso de registro conforme fornecido como Trust Authority. No entanto, é possível alterar alguns dos formulários deinscrição ou processos de registro para refletir os objetivos específicos de suaorganização para certificação digital. Por exemplo, é possível exibir o logotipo desua empresa nos formulários de inscrição do navegador. Também é possível criarou personalizar um perfil de certificado para que ele suporte uma classe específicade usuários, servidores ou dispositivos que estiverem sendo inscritos.

Após instalar o Trust Authority e executar o Assistente de Configuração, você podepersonalizar muitos dos arquivos que definem o domínio de registro para seus fins

22 Trust Authority: Manual de Configuração

comerciais. Como em qualquer tarefa de personalização, assegure-se de fazerbackup de todos os arquivos que planeja alterar.

Você pode personalizar os seguintes arquivos. Durante a configuração, essesarquivos são criados no caminho do diretório para o registro de domínio.v Os arquivos de configuração (tipo de arquivo .cfg) instalados no subdiretório etc.

Por exemplo, você pode ajustar uma configuração operacional para o servidorRA ou o RA Desktop.

v Os exemplos de cartas de notificação (tipo de arquivo .ltr) instalados nosubdiretório etc. O Trust Authority fornece texto de exemplo para informar osusuários quando um pedido foi aprovado ou rejeitado, mas é possível escrever oseu próprio.

v Os arquivos HTML (tipo de arquivo .html), gráfico (tipo de arquivo .gif) e JavaServer Pages (tipo de arquivo .jsp) instalados no subdiretório webpages. Porexemplo, é possível alterar o texto e os gráficos exibidos nos formulários deinscrição do navegador. Você também pode personalizar um perfil de certificadoexistente ou definir um novo perfil para suportar os critérios de certificado desua organização.

v A saída de critério (policy_exit) instalada no subdiretório bin. O programa TrustAuthority fornece essa saída como exemplo de manipulação de processamentode aprovação automatizado. Você pode gravar outras saídas para integrar oprocessamento de registro com outros aplicativos ou para chamar suas própriasações de processamento.

Para obter informações sobre as alterações que podem ser feitas em seu registro enos processos de certificação, e para obter instruções sobre como fazer isso,consulte Trust Authority Customization Guide.

Reconfigurar o SistemaDepois de aplicar valores de configuração e executar os programas de configuraçãopara esta instalação do Trust Authority, você não poderá reconfigurar o sistema.

Você pode editar valores de configuração para alterar determinados controlesoperacionais, mas não pode executar novamente o Assistente de Configuração paraalterar um sistema configurado anteriormente.

Nota: Se você tentar reconfigurar o sistema, estará arriscado a destruir todos osdados de configuração existentes.

Consulte a publicação Trust Authority - Manual de Administração do Sistema paraobter informações sobre os parâmetros de configuração que podem ser atualizadosapós a configuração do sistema.

Utilizar o Trust Authority com o Policy DirectorVocê pode configurar o IBM SecureWay Policy Director para compartilhar oDirectory com o Trust Authority e aceitar certificados assinados por uma CA doTrust Authority. As etapas a seguir resumem o procedimento que você deve seguirpara configurar o Trust Authority e o Policy Director, para que eles possaminteragir e compartilhar recursos seguros.1. Instale e configure o Trust Authority e certifique-se de que esteja funcionando

corretamente.

Capítulo 3. Como Fazer para...? 23

Nota: Para preparar para Policy Director, você deve modificar o DN raiz doDirectory padrão quando executar o Assistente de Configuração. ParaPolicy Director, o DN raiz não pode conter quaisquer espaços. Alémdisso, o DN raiz padrão é longo e criado como uma ramificação noDirectory. Alterá-lo o ajudará a conseguir simetria na árvore doDirectory.

Se você configurou o Trust Authority em uma plataforma AIX,certifique-se de seguir as etapas em “Alterar Permissões do Directory noAIX” na página 20. Procedendo dessa forma, será crítico para suacapacidade configurar o Policy Director para utilizar o Directory.

2. Instale e configure o DCE. Certifique-se de que ele esteja funcionandocorretamente e digite o comando a seguir para confirmar se os serviços do DCEestão disponíveis:dcecp -c cell ping

3. No servidor Directory, crie o Directory nas entradas que são requeridas peloPolicy Director. Certifique-se de que não exista nenhum espaço seguindoquaisquer vírgulas nos DNs. Consulte a documentação do Policy Director paraobter detalhes sobre as entradas requeridas. Como uma diretriz geral:v Configure a porta Admin do Directory e lance as páginas Admin para criar

as entradas do administrador requeridas.v Utilize o console Gerenciamento do Directory para criar as entradas

requeridas adicionais.4. Instale o Netseat e o Policy Director. Certifique-se de que os componentes

estejam ativados, possam se comunicar e estejam funcionando corretamente.

Neste momento, o Trust Authority e o Policy Director são configuradoscorretamente para compartilharem o mesmo Directory.

Remover Instalação do Trust AuthorityUtilize os seguintes procedimentos se precisar remover a instalação do produtoTrust Authority. Por exemplo, é possível remover a instalação de uma versão doTrust Authority configurada para fins de teste antes de instalar um sistema quevocê pretende utilizar em produção.

Separe os procedimentos existentes para as plataformas do servidor suportadas.

Remover Instalação do AIXSe você instalou os componentes do servidor Trust Authority em um sistema AIX,utilize o seguinte procedimento somente se precisar remover o produto. Releia asdiretrizes a seguir, antes de remover o software do Trust Authority:v Se você instalou os componentes em várias máquinas, deverá repetir as etapas a

seguir para remover o software de cada máquina.v Se você receber quaisquer mensagens de erro sobre os processos não existentes,

poderá ignorar as mensagens e continuar. Esse procedimento fornece orientaçãogeral; os processos realmente executados em seu sistema podem ser diferentes.

v Esse procedimento supõe que você utiliza os caminhos da instalação padrão enomes do banco de dados. Se sua instalação for diferente, adapte oprocedimento desta maneira.

1. Digite os seguintes comandos para encerrar os componentes do TrustAuthority:

24 Trust Authority: Manual de Configuração

su - cfgusercd /usr/lpp/iau/bin./Stop_TA.sh

Esse comando deve encerrar o WebSphere Application Server, todas asocorrências httpd associadas ao Trust Authority, ao Servidor RA, ao ServidorCA, ao Servidor de Auditoria e ao Servidor Directory.

2. Encerre todas as ocorrências httpd restantes. Primeiro, utilize o comando pspara listar os processos httpd em execução e, em seguida, utilize o comandokill para encerrá-los. Os itens mostrados abaixo são exemplos de como utilizaresses comandos junto com a saída de amostra.$ ps -ef | grep httpdcfguser 22766 15664 0 15:57:00 pts/3 0:00 grep httpdcfguser 24440 27132 0 14:01:15 - 0:00 /usr/lpp/HTTPServer/sbin/httpd -f

/usr/lpp/iau/etc/httpd-CfgApplet.confcfguser 25752 27132 0 09:08:42 - 0:01 /usr/lpp/HTTPServer/sbin/httpd -f

/usr/lpp/iau/etc/httpd-CfgApplet.confroot 27132 1 0 Oct 09 - 0:12 /usr/lpp/HTTPServer/sbin/httpd -f

/usr/lpp/iau/etc/httpd-CfgApplet.conf$ suSenha da raiz: senha# kill 24440 25752 27132

3. Utilize os comandos ps e kill para identificar e, em seguida, encerrarquaisquer processos slapd restantes pertencentes ao cfguser. Se não existirnenhum slapd na tabela de processos, prossiga com a próxima etapa.# ps -ef | grep slapdcfguser 13942 1 0 09:51:41 pts/1 0:00 /usr/bin/slapd -f /etc/slapd.confroot 24444 22768 0 15:58:48 pts/3 0:00 grep slapd# kill 13942

4. Utilize os comandos ps e kill para identificar e, em seguida, encerrar todos osprocessos pertencentes ao cfguser diferentes dos processos e interfaces doDB2.# ps -ef | grep cfguser | grep -v db2

cfguser 15664 33842 0 15:54:58 pts/3 0:00 -kshcfguser 16270 31674 0 09:20:53 pts/1 0:00 -kshcfguser 20566 1 0 Oct 09 - 0:00 /usr/lpp/HTTPServer/sbin/siddcfguser 21978 1 0 13:59:16 pts/1 0:21 java com/ibm/servlet/engine/outofproc/OutOfProcEngine -nativelogfile /usr/lpp/iau/etc/logs/oop_native.log-native log level 14 -linktype remote -port 8081 -queuename ibmappserve -stublib/usr/WebSphere/AppServer/plugins/aix/libosestub.so -serverlib /usr/WebSphere/AppServer/plugins/aix/libasouts.so

cfguser 11868 1 13 10:21:33 pts/1 0:18 java com/ibm/servlet/engine/outofproc/OutOfProcEngine -nativelogfile /usr/lpp/iau/pkrf/Domains/YourDomain/etc/logs/oop_native.log -nativeloglevel 14 -linktype local -port 8081 -queuenameibmappserve -stublib /usr/WebSphere/AppServer/plugins/aix/libosestub.so-serverlib /usr/WebSphere/AppServer/plugins/aix/libasouts.so

root 22414 22768 0 16:00:23 pts/3 0:00 grep cfgusercfguser 26686 13570 0 15:54:05 pts/3 0:00 -kshcfguser 28748 16270 0 09:22:26 pts/1 0:00 -kshcfguser 29830 16772 0 15:49:54 pts/1 0:00 -kshcfguser 33842 26686 0 15:54:36 pts/3 0:00 -ksh# kill 20566 21978

5. Como cfguser, elimine os bancos de dados do Trust Authority. Os itensmostrados abaixo são exemplos de como utilizar o vídeo de comandos DB2 eeliminar o banco de dados, junto com a saída de amostra.# su - cfguser$ db2(c) Copyright IBM Corporation 1993,1997Processador da Linha de Comandos para DB2 SDK 5.2.0

Você pode emitir os comandos do gerenciador do banco de dados e instruções

Capítulo 3. Como Fazer para...? 25

SQL do prompt de comandos.Por exemplo: db2 => connect to sampledb2 => bind sample.bnd

Para obter auxílio geral, digite: ?.Para obter auxílio de comandos, digite: ? comando, onde comando pode ser asprimeiras palavras-chavede um comando do gerenciador de banco de dados. Por exemplo:? CATALOG DATABASE para auxílio no comando CATALOG DATABASE? CATALOG

para auxílio em todos os comandos CATALOG.

Para sair do modo interativo do db2, digite QUIT no prompt de comandos.Modo interativo externo, todos os comandos devem ser prefixados com 'db2'.Para listar as definições de opção de comando atuais, digite LIST COMMAND OPTIONS.Para obter auxílio mais detalhado, consulte o Manual de Referência Online.

db2 => list db directory

Diretório do Banco de Dados do Sistema

Número de entradas no diretório = 5

Entrada 1 do banco de dados:Alias do banco de dados = CFGDBNome do banco de dados = CFGDBDiretório do banco de dados local = /local/cfguserNível de release do banco de dados = 8.00Comentário =Tipo de entrada do Diretório = IndiretoNúmero do nó do catálogo = 0

Entrada 2 do banco de dados:Alias do banco de dados = LDAPDBNome do banco de dados = LDAPDBDiretório do banco de dados local = /local/cfguserNível de release do banco de dados = 8.00Comentário =Tipo de entrada do Diretório = IndiretoNúmero do nó do catálogo = 0

Entrada 3 do banco de dados:Alias do banco de dados = IBMDBNome do banco de dados = IBMDBDiretório do banco de dados local = /dbfsibmNível de release do banco de dados = 8.00Comentário =Tipo de entrada do Diretório = IndiretoNúmero do nó do catálogo = 0

Entrada 4 do banco de dados:Alias do banco de dados = ADTDBNome do banco de dados = ADTDBDiretório do banco de dados local = /dbfsadtNível de release do banco de dados = 8.00Comentário =Tipo de entrada do Diretório = IndiretoNúmero do nó do catálogo = 0

Entrada 5 do banco de dados:Alias do banco de dados = PKRFDBNome do banco de dados = PKRFDBDiretório do banco de dados local = /dbfspkrfNível de release do banco de dados = 8.00Comentário =Tipo de entrada do Diretório = IndiretoNúmero do nó do catálogo = 0

26 Trust Authority: Manual de Configuração

db2 => quitDB20000I O comando QUIT foi concluído com êxito.$ db2 force application allDB20000I O comando FORCE APPLICATION foi concluído com êxito.DB21024I Esse comando é assíncrono e pode não ser efetivado imediatamente.$ db2 terminateDB20000I O comando TERMINATE foi concluído com êxito.$ db2 drop database cfgdbDB20000I O comando DROP DATABASE foi concluído com êxito.$ db2 drop database ldapdbDB20000I O comando DROP DATABASE foi concluído com êxito.$ db2 drop database ibmdbDB20000I O comando DROP DATABASE foi concluído com êxito.$ db2 drop database adtdbDB20000I O comando DROP DATABASE foi concluído com êxito.$ db2 drop database pkrfdb

6. Digite os seguintes comandos para encerrar o DB2:$ db2stopO processamento SQL1064N DB2STOP foi bem-sucedido.

7. Como raiz, digite os seguintes comandos para eliminar a ocorrência do bancode dados cfguser:$ suSenha da raiz: senha# /usr/lpp/db2_05_00/instance/db2idrop cfguserDBI1070I O programa db2idrop foi concluído com êxito.

8. Utilize os comandos ps e kill para identificar e, em seguida, encerrar todas asinterfaces que estão sendo executadas como cfguser:# ps -ef | grep cfgusercfguser 15664 33842 0 15:54:58 pts/3 0:00 -kshcfguser 16270 31674 0 09:20:53 pts/1 0:00 -kshcfguser 20570 22768 0 16:02:40 pts/3 0:00 -kshcfguser 26686 13570 0 15:54:05 pts/3 0:00 -kshcfguser 28748 16270 0 09:22:26 pts/1 0:00 -kshcfguser 29830 16772 0 15:49:54 pts/1 0:00 -kshroot 30274 21276 1 16:07:03 pts/3 0:00 grep cfgusercfguser 33842 26686 0 15:54:36 pts/3 0:00 -ksh# kill 15664 16270 20570 26686 28748 3384

9. Digite os seguintes comandos para remover os arquivos cfguser e pkix:rm -rf /local/cfguserrm -rf /usr/pkix

10. Digite o seguinte comando para remover a instalação dos conjuntos dearquivos do programa Trust Authority:installp -u 'ta.*' 'sway.*'

11. Digite o seguinte comando para remover os arquivos do Trust Authority queforam criados:rm -rf /usr/lpp/iau

12. Digite o seguinte comando para encerrar e reinicializar a máquina AIX:shutdown -Fr

Remover Instalação do Windows NTSe você instalou os componentes do servidor Trust Authority em um sistemaWindows NT, utilize o seguinte procedimento somente se precisar remover oproduto. Releia as diretrizes a seguir, antes de remover o software do TrustAuthority:v Se você instalou os componentes em várias máquinas, deverá repetir as etapas a

seguir para remover o software de cada máquina.

Capítulo 3. Como Fazer para...? 27

v Se você receber quaisquer mensagens de erro sobre os processos não existentes,poderá ignorar as mensagens e continuar. Esse procedimento fornece orientaçãogeral; os processos realmente executados em seu sistema podem ser diferentes.

v Esse procedimento assume a unidade de instalação padrão (c:), o nome dousuário de configuração do Trust Authority (cfguser) e os nomes de bancos dedados do Trust Authority. Se sua instalação for diferente, adapte o procedimentodesta maneira.

1. Selecione Iniciar → Programas → IBM SecureWay Trust Authority → PararTrust Authority.

2. Após garantir que todos os componentes foram encerrados, selecione Iniciar →Definições → Painel de Controle.

3. Dê um clique duplo em Adicionar/Remover Programas.4. Selecione a pasta do programa IBM SecureWay Trust Authority e clique em

Adicionar/Remover.5. Quando solicitada a confirmação da exclusão do programa, clique em Sim.6. Abra uma janela de comando DB2: Selecione Iniciar → Programas → DB2 para

Windows NT → Janela de Comandos.7. Digite os seguintes comandos para remover a instalação da ocorrência e

bancos de dados do Trust Authority:set db2instance=cfguserdb2 force application alldb2 terminatedb2 drop db adtdbdb2 drop db pkrfdbdb2 drop db ibmdbdb2 drop db cfgdbdb2stopdb2idrop cfguserrd /s c:\cfguser

8. Digite os seguintes comandos para remover a instalação da ocorrência e bancode dados do Directory. Observe que esse procedimento supõe que o Directoryfoi instalado e configurado pelo Trust Authority; se você configurou o TrustAuthority para um Directory existente, adapte as etapas desta maneira.

Nota: Não é necessário remover a instalação do Directory. Se desejarreutilizá-la, certifique-se de especificar que você estará utilizando umDirectory existente na próxima vez que executar o Assistente deConfiguração para configurar o Trust Authority.

set db2instance=ldapInstdb2 force application alldb2 drop db ldapDBdb2stopdb2idrop ldapInstrd /s c:\ldapInst

9. Garanta que todos os diretórios instalados para o Trust Authority foramremovidos. O caminho da instalação padrão é c:\Arquivos dePrograma\IBM\Trust Authority. Elimine manualmente todos os diretóriosnesse caminho.

10. Desligue e reinicie o Windows NT.

28 Trust Authority: Manual de Configuração

Capítulo 4. Fale-me sobre...

Os tópicos nesta seção podem ajudá-lo a entender e utilizar o IBM SecureWayTrust Authority. Eles fornecem informações gerais sobre recursos do TrustAuthority e informações detalhadas sobre os componentes que devem serconfigurados durante a configuração de um sistema Trust Authority.

AuditoriaNo Trust Authority, o servidor de Auditoria suporta as seguintes atividades:v Ele recebe eventos de auditoria de clientes de auditoria, como o RA (Autoridade

de Registro) e o CA (Autoridade de Certificado).v Ele grava os eventos em um log de auditoria que é normalmente armazenado

em um banco de dados DB2 (você pode optar por armazenar o log como umarquivo de dados). Existe um registro no log por evento de auditoria.

v Permite que os clientes de auditoria coloquem máscara em determinadoseventos de auditoria. Apesar de alguns eventos serem sempre registrados, vocêpode utilizar a máscara para impedir que outros eventos sejam relatados. Issopermite controlar o tamanho dos logs de auditoria e assegurar que os eventosregistrados sejam aqueles que interessam em seu ambiente.

v Computa um código de autenticação da mensagem (MAC) para cada registro deauditoria. O MAC ajuda a assegurar a integridade do conteúdo do banco dedados. Por exemplo, você pode determinar se um registro foi alterado, violadoou excluído desde o momento em que foi registrado.

v Fornece uma ferramenta para executar verificações de integridade no banco dedados de auditoria e nos registros de auditoria arquivados.

v Fornece uma ferramenta para arquivar e assinar o estado atual do banco dedados de auditoria. Por motivos de segurança, você deve arquivar o banco dedados de auditoria e armazená-lo externamente periodicamente. O arquivamentodo banco de dados também pode trazer benefícios no desempenho e conservar oespaço em disco.

Quando executar o Assistente de Configuração, você deverá identificar o nome dohost do servidor de Auditoria. Você também deve identificar um número de umaporta livre onde o servidor de Auditoria pode ouvir pedidos de clientes.

Após configurar o sistema, consulte a publicação Trust Authority - Manual deAdministração do Sistema para obter informações sobre as seguintes tarefas:v Execução da ferramenta de Alteração de Senha para alterar a senha do

Administrador de Auditoria. Esta etapa é importante para garantir que apenas oservidor de Auditoria tenha acesso aos logs de auditoria ou execute asferramentas de administração de auditoria.

v Execução da ferramenta AuditIntegrityCheck para verificar a integridade dobanco de dados de auditoria e de arquivos de auditoria arquivados.

v Execução da ferramenta AuditArchiveAndSign para arquivar todos os registrosna tabela do banco de dados de auditoria atual em um arquivo e, em seguida,assinar esse arquivo.

© Copyright IBM Corp. 1999, 2000 29

Autoridades de CertificadosUm CA (Autoridade de Certificado) atua como um terceiro confiável paraassegurar que os usuários integrantes de e-business possam confiar um no outro.Ele garante a identidade dos usuários através dos certificados que emite. Além defornecer a identidade do usuário, o certificado inclui uma chave pública quepermite ao usuário verificar e codificar as comunicações.

Nesse modelo de segurança, a confiança das partes depende da garantia que écolocada no CA que emitiu o certificado. Para assegurar a integridade de umcertificado, o CA assina digitalmente o certificado como parte de sua criação.Tentativas de alterar um certificado invalidam a assinatura e a torna não-utilizável.

No Trust Authority, o CA suporta as seguintes atividades:v Para assegurar a exclusividade de um certificado, o CA gera um número de série

para cada novo certificado e para cada certificado renovado. Esse número desérie é um Identificador exclusivo que não é armazenado como parte do nomedistinto (DN) no certificado.

v Para acompanhar os certificados que emite, o CA mantém uma lista decertificados emitidos (ICL). A ICL armazena uma cópia segura de cadacertificado, indexada por número de série. Comumente, a ICL é criada como umbanco de dados DB2.

v Para acompanhar certificados revogados, o CA cria e atualiza listas de revogaçãode certificados (CRLs). Assim que assina certificados, o CA assina digitalmentetodas as listas CRL para confirmar sua integridade.

v Para proteger-se contra violação de dados, o CA calcula um código deautenticação da mensagem (MAC) para cada registro gravado no banco dedados. O MAC ajuda a assegurar a integridade do banco de dados permitindo adetecção de alteração ou exclusão de dados.

v Para aumentar a proteção da assinatura do CA, ele pode ser integrado com oCo-processador Criptográfico PCI IBM SecureWay 4758. O Co-processador 4758utiliza uma chave de criptografia armazenada no hardware para criptografar eproteger a chave de assinatura do CA.

v Para suportar recuperação de auditoria e de dados, o CA gera registros deauditoria para vários eventos auditáveis. Esses registros são armazenados emum banco de dados DB2 pelo servidor de Auditoria.

Para obter mais informações sobre o Trust Authority CA, consulte a publicaçãoTrust Authority - Manual de Administração do Sistema. Por exemplo, esse manualcontém diretrizes para o ajuste de opções de tempo de execução para o servidorCA e procedimentos para o estabelecimento de modelos confiáveis de certificaçãocruzada e CA hierárquicos.

Bancos de Dados DB2O IBM SecureWay Trust Authority utiliza o IBM DB2 Universal Database paraarmazenar dados de certificados, dados de registro e logs de auditoria. Antes deexecutar o Assistente de Configuração, você deve assegurar-se de que o nívelcorreto do software DB2 esteja disponível em cada máquina onde instalou umcomponente do servidor Trust Authority.

30 Trust Authority: Manual de Configuração

Como parte do processo de pós-instalação, o Trust Authority cria o banco de dadosde configuração e o ocupa com dados padrão. Durante a configuração, ele criabancos de dados para os componentes dos servidores. Os nomes dos bancos dedados padrão estão listados abaixo:v cfgdb, para o banco de dados de configuraçãov ibmdb, para o banco de dados CAv pkrfdb, para o banco de dados de registrov adtdb, para o banco de dados de auditoriav ldapdb, para o banco de dados Directory (a menos que você utilize um

existente)

Se você instalou algum componente em máquinas remotas, deverá seguir osprocedimentos na seção “Configurar Servidores Remotos” na página 13 paragarantir que os bancos de dados tenham sido configurados corretamente.

DiretóriosO IBM SecureWay Trust Authority utiliza o Directory do IBM SecureWay como seurepositório central para certificados de chaves públicas. Por meio de sua integraçãocom o DB2, o Directory pode suportar milhões de entradas de diretório. Eletambém permite que um aplicativo cliente, como o Trust Authority, executetransações de armazenamento, atualização e recuperação.

No Trust Authority, o servidor RA publica as seguintes informações no Directory:v Certificados de chave pública, que são utilizados para criptografia e autenticaçãov Os atributos associados a um nome distinto (as funções e privilégios do