Área de Sistemas de Informação por Lucas Bortoluzzi Ademir ...siaibib01.univali.br/pdf/Lucas...

Transcript of Área de Sistemas de Informação por Lucas Bortoluzzi Ademir ...siaibib01.univali.br/pdf/Lucas...

UNIVERSIDADE DO VALE DO ITAJAÍ CENTRO DE CIÊNCIAS TECNOLÓGICAS DA TERRA E DO MAR

CURSO DE CIÊNCIA DA COMPUTAÇÃO

UM SISTEMA DE APOIO AO GERENCIAMENTO DE INCIDENTES DE TI BASEADO NA RECOMENDAÇÃO ITIL

Área de Sistemas de Informação

por

Lucas Bortoluzzi

Ademir Goulart Orientador

Itajaí (SC), junho de 2007

UNIVERSIDADE DO VALE DO ITAJAÍ CENTRO DE CIÊNCIAS TECNOLÓGICAS DA TERRA E DO MAR

CURSO DE CIÊNCIA DA COMPUTAÇÃO

UM SISTEMA DE APOIO AO GERENCIAMENTO DE INCIDENTES DE TI BASEADO NA RECOMENDAÇÃO ITIL

Área de Sistemas de Informação

por

Lucas Bortoluzzi Relatório apresentado à Banca Examinadora do Trabalho de Conclusão do Curso de Ciência da Computação para análise e aprovação. Orientador: Ademir Goulart

Itajaí (SC), junho de 2007

ii

SUMÁRIOLISTA DE ABREVIATURAS IV

LISTA DE FIGURAS.................................................................................v

RESUMO....................................................................................................vi ABSTRACT...............................................................................................vii 1 INTRODUÇÃO......................................................................................1 1.1 PROBLEMATIZAÇÃO ..................................................................................... 1 1.1.1 Formulação do Problema................................................................................. 1 1.1.2 Solução Proposta ............................................................................................... 3 1.2 OBJETIVOS ........................................................................................................ 4 1.2.1 Objetivo Geral ................................................................................................... 4 1.2.2 Objetivos Específicos ........................................................................................ 4 1.3 METODOLOGIA................................................................................................ 5 1.4 ESTRUTURA DO TRABALHO ....................................................................... 6

2 FUNDAMENTAÇÃO TEÓRICA ........................................................7 2.1 GERENCIAMENTO DE SERVIÇOS DE TI .................................................. 7 2.1.1 Organizações e a Tecnologia da Informação.................................................. 7 2.1.2 O Gerenciamento de Serviços de Tecnologia da Informação....................... 9 2.1.3 IT Infrastructure Library: ITIL ................................................................... 15 2.1.4 Escopo do Trabalho ........................................................................................ 19 2.1.5 Considerações .................................................................................................. 25 2.2 SISTEMAS WEB............................................................................................... 26 2.2.1 Introdução........................................................................................................ 26 2.2.2 Arquitetura de Sistemas Web........................................................................ 26 2.2.3 Considerações .................................................................................................. 34

3 DESENVOLVIMENTO ......................................................................36 3.1 REQUISITOS .................................................................................................... 36 3.1.1 Funcionais ........................................................................................................ 36 3.1.2 Não-Funcionais................................................................................................ 38 3.2 REGRAS DE NEGÓCIO.................................................................................. 39 3.3 CASOS DE USO ................................................................................................ 42 3.4 DIAGRAMA DE CLASSES............................................................................. 52 3.5 DIAGRAMA DE BANCO DE DADOS........................................................... 54 3.6 CODIFICAÇÃO DA APLICAÇÃO................................................................ 55 3.6.1 Criação da base de dados ............................................................................... 56 3.6.2 Criação dos scripts PHP................................................................................. 57 3.7 TESTES E RESULTADOS .............................................................................. 60 3.7.1 Cenário 1.......................................................................................................... 60 3.7.2 Cenário 2.......................................................................................................... 61 3.8 DOCUMENTAÇÃO DA APLICAÇÃO ......................................................... 72

iii

4 CONCLUSÕES ....................................................................................73

REFERÊNCIAS BIBLIOGRÁFICAS ...................................................75

A SAGI - MANUAL DE UTILIZAÇÃO DO USUÁRIO ....................79 A.1 INTRODUÇÃO ................................................................................................. 79 A.1.1 O SAGI............................................................................................................. 79 A.2 UTILIZAÇÃO DO SISTEMA ......................................................................... 79 A.2.1 Abrir um chamado.......................................................................................... 80 A.2.2 Visualizar o histórico de um chamado.......................................................... 82 A.2.3 Avaliar um chamado....................................................................................... 83

iv

LISTA DE ABREVIATURAS

AI Acquisition & Implementation CERN Centre Europeen de Recherche Nucleaire CI Configuration Item COBIT Control Objectives for Information and Related Technology COSO Committee of Sponsoring Organizations of the Treadway Commission CSS Cascading Style Sheets DOM Document Object Model DS Delivery & Support EFQM European Foundation for Quality Management ERP Enterprise Resource Planning HTML Hyper Text Markup Language HTTP Hyper Text Transfer Protocol IEC International Electrotechnical Commission ISO International Organization for Standardization ITIL Information Technology Infrastructure Library MIME Multiporpouse Internet Mail Extension MO Monitoring NCSA National Center for Supercomputing Applications PO Planning & Organization SGBD Sistema Gerenciador de Banco de Dados SLA Service Level Agreement SQL Structured Query Language TCC Trabalho de Conclusão de Curso TI Tecnologia da Informação UML Unified Modeling Language URI Universal Resources Identifier W3C World Wide Web Consortium

v

LISTA DE FIGURAS

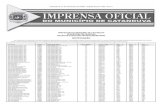

Figura 1. O Modelo da Cadeia Serviço-Rentabilidade ........................................................................2 Figura 2. Transição da Era TI para Era Rede.......................................................................................8 Figura 3. Metodologias de gerenciamento de TI................................................................................10 Figura 4. O COBIT definido em quatro domínios de processo. ........................................................12 Figura 5. Diagrama de Quebra-cabeças do ITIL................................................................................16 Figura 6. Processos do ITIL ...............................................................................................................19 Figura 7. O ciclo de vida de um incidente..........................................................................................21 Figura 8. Suporte de primeiro, segundo e terceiro nível. ...................................................................23 Figura 9. Principais Componentes de um Sistema Web.....................................................................27 Figura 10. Transação HTTP. ..............................................................................................................28 Figura 11. Exemplo de código HTML e apresentação do documento...............................................30 Figura 12. Exemplo de código e apresentação em PHP.....................................................................33 Figura 13. Diagrama de classes da aplicação .....................................................................................52 Figura 14. Diagrama do banco de dados ............................................................................................55 Figura 15. Script de criação da tabela chamado.................................................................................56 Figura 16. Descrição da tabela “chamado” fornecida pelo SGBD ....................................................57 Figura 17. Trecho do método cadastrar() ...........................................................................................58 Figura 18. Trecho do método executar_alteracao() ...........................................................................59 Figura 19. Trecho do método procurar() ............................................................................................59 Figura 20. Validação do caso de uso 11: Avaliar atendimento..........................................................61 Figura 21. Validação do caso de uso 1: Registrar chamado...............................................................61 Figura 22. Validação do caso de uso 2: Registrar/categorizar chamado............................................62 Figura 23. Validação do caso de uso 3: Iniciar atendimento .............................................................63 Figura 24. Validação do caso de uso 4: Registrar atividade ..............................................................64 Figura 25. Validação do caso de uso 5: Encaminhar chamado..........................................................65 Figura 26. Validação do caso de uso 6: Fechar e reabrir chamados ..................................................65 Figura 27. Validação do caso de uso 7: Prorrogar chamado..............................................................66 Figura 28. Validação do caso de uso 8: Cancelar chamado ...............................................................67 Figura 29. Validação do caso de uso 9: Abrir sub-chamado..............................................................68 Figura 30. Validação do caso de uso 10: Informar estágio para cliente.............................................69 Figura 31. Validação do caso de uso 12: Cadastro de usuário ...........................................................70 Figura 32. Validação do caso de uso 13: Cadastro de tipos de atividades .........................................70 Figura 33. Validação do caso de uso 14: Cadastro de ativo de TI .....................................................71 Figura 34. Validação do caso de uso 15: Cadastro de SLA ...............................................................72 Figura 35. Tela de login do sistema ...................................................................................................80 Figura 36. Opção “Abrir Chamado” ..................................................................................................80 Figura 37. Descrição do incidente......................................................................................................81 Figura 38. Tela de abertura de chamado ............................................................................................81 Figura 39. Opção “Histórico de chamado” ........................................................................................82 Figura 40. Lista de chamados para visualização de histórico ............................................................83 Figura 41. Opção “Avaliar chamado” ................................................................................................83 Figura 42. Lista de chamados para avaliação.....................................................................................84 Figura 43. Detalhes do chamado cadastrado para avaliação ..............................................................84 Figura 44. Tela de avaliação de um chamado ....................................................................................85

vi

RESUMO

BORTOLUZZI, Lucas. Um sistema de apoio ao gerenciamento de incidentes de TI baseado na recomendação ITIL. Itajaí, 2007. 85 p. Trabalho de Conclusão de Curso (Graduação em Ciência da Computação)–Centro de Ciências Tecnológicas da Terra e do Mar, Universidade do Vale do Itajaí, Itajaí, 2007. As organizações em todo o mundo visam aperfeiçoar a forma de realização dos seus negócios, buscando aumentar eficiência e eficácia ao mesmo tempo em que reduzem seus custos. A Tecnologia da Informação exerce papel fundamental neste processo, uma vez que esta área possui uma forte inter-relação com os processos de negócios. O correto gerenciamento dos serviços de TI permite ampliar a eficiência e efetividade das novas tecnologias. O presente trabalho analisa as tendências de gestão de TI, qualifica e delimita o ITIL como o modelo a ser seguido nas questões de gerenciamento de serviços. Em seguida, aborda a teoria de sistemas web como plataforma de referência a esta solução. Finalmente, demonstra o desenvolvimento do Sistema de Apoio ao Gerenciamento de Incidentes de TI Baseado na Recomendação ITIL, com o objetivo de aperfeiçoar os processos de atendimento aos clientes e usuários, aumentando a qualidade dos serviços prestados, fornecendo uma maior transparência, confiança e agilidade para setores responsáveis por administrar as tecnologias da informação. Palavras-chave: Sistemas de Informação. Gerenciamento de Incidentes de TI. Melhores Práticas do ITIL.

vii

ABSTRACT

Organizations all around the world are aiming to improve the way their businesses are done, seeking to increase their efficiency and effectiveness, beyond reducing its costs. The Information Technology has a basic role in this process, once this sector has a strong inter-relationship with the business process. The right IT services management allows increasing the efficiency and effectiveness of the new technologies. This paper analyzes the IT government trends, qualifies and delimits the ITIL as a model to be followed in the service management area. After that, it approaches the theory of the Web systems as a reference platform to this solution. Finally, this paper presents the creation of the IT incident management support system based on the ITIL best practices, with the objective of perfecting the client and user support, raising the quality of the given services, supplying better transparency, confidence and agility to the responsible sectors for managing the Information Technologies. Keywords: Information Systems. IT Incident Management. ITIL best practices.

1 INTRODUÇÃO

As pessoas são os recursos chave para qualquer organização. As pessoas devem atuar

integradas aos processos de negócio. A informação e a tecnologia da informação têm papel

fundamental em promover a interação e colaboração humana para alcançar a meta comum

(AMBOUJ GOYAL, 2003). Nesta simbiose, se faz necessário a formação de uma cultura digital

que depende de uma operação tecnológica ininterrupta, de qualidade e segura.

A existência de um departamento ou diretoria de tecnologia da informação em uma

organização, tem como premissa o amadurecimento do pensamento executivo que busca agregar

valor ao negócio por meio das tecnologias da informação. Esta unidade funcional desenvolve

objetivos de controle e prestação de contas que permitem o domínio da complexidade da tecnologia

e facilitam o controle da qualificação profissional da equipe técnica, a administração de serviços de

suporte ao usuário e a gestão do conhecimento.

No desdobramento da necessidade de aplicação das tecnologias de informação está o

aumento progressivo da complexidade da tecnologia, o descompasso da preparação dos técnicos em

gerenciá-la, e a dificuldade de absorção dos usuários do potencial das ferramentas em mãos

(CABRAL; THIVES JR, 2005). Comumente os usuários deste recurso precisam de suporte, pois

normalmente as atividades diárias dos seus funcionários incluem novos processos, requerendo

novas tecnologias. Assim sendo, um pensamento diferenciado na gestão de TI deve ser

desenvolvido.

1.1 PROBLEMATIZAÇÃO

1.1.1 Formulação do Problema

A simples existência de uma área de TI não a torna uma solução em si. Sua gestão vai além

das atividades de suporte aos usuários, e passa a incorporar pensamentos gerais da administração

como controles de custos, contratos, ativos físicos e humanos. Como fator crítico de sucesso, a área

de TI deve aprimorar-se constantemente nas suas formas de atendimento para satisfação dos

clientes internos e externos da organização.

Muitos setores de suporte estão sob pressão para melhorar o serviço e reduzir custos. Eles

tendem a trabalhar como uma coleção perdida de equipes dispersas, desperdiçando grandes

2

quantidades de tempo apagando incêndios e, geralmente, mantendo “suas cabeças acima da água”

(BERKHOUT et. al., 2000). Existem várias situações e cenários, e entre eles é comum encontrar:

• Mecanismos de suporte não-estruturados;

• Baixa confiança e percepção do cliente;

• Recursos de suporte sub-gerenciados;

• Falta de foco, entre outros.

Em uma visão ampla, a problematização do gerenciamento de serviços de TI (Seção 2.1.2 )

tem relação com as preocupações existentes nos modelos de qualidade (Figura 1) que buscam tornar

as organizações mais eficientes e eficazes, gerenciando seus processos de forma sistêmica. Isso

garante que nada importante seja esquecido e que todos estejam conscientes sobre quem é

responsável para fazer o que, quando, como, por que e onde.

Figura 1. O Modelo da Cadeia Serviço-Rentabilidade

Fonte: Adaptado de: BERKHOUT et. al., 2000.

Um Sistema de Gestão da Qualidade é a estrutura organizacional, responsabilidades,

procedimentos, processos e recursos necessários para o desenvolvimento do gerenciamento da

qualidade. Dá ênfase à prevenção de problemas, ao invés da sua correção. O seu foco é a definição

e documentação de processos, a sua implementação e a garantia da sua eficácia para atingir os

resultados esperados. Deve desenvolver mecanismos que auxiliem na sobrevivência da organização

3

e possibilitem sua permanente e contínua evolução. É o processo de definição, implantação e

avaliação de políticas da qualidade.

Neste contexto, a biblioteca de infra-estrutura da tecnologia da informação (ITIL) constitui

referência para um modelo de qualidade e auditoria de forte relacionamento com sistemas de

qualidade como o ISO9000 e o framework de qualidade total da Fundação Européia para Gerência

de Qualidade (EFQM). O ITIL estabelece regras para os processos de gerenciamento de serviços de

TI viabilizando um caminho rápido para a certificação ISO (BERKHOUT et. al., 2000).

O foco do ITIL (Seção 2.1.3 ) é prover serviços de alta qualidade com um foco particular no

relacionamento com os clientes. Isso significa que a organização de TI deve prover tudo o que for

combinado com os clientes, o que implica em um forte relacionamento entre a organização de TI,

seus clientes e parceiros.

No Brasil, a adoção do ITIL tem sido progressiva ao longo dos últimos anos. Em pesquisa

recente, surge o indicativo de que 60% de grandes empresas nacionais já contam com profissionais

certificados em seu quadro de colaboradores (BRUNISE E CAMANHO & CONSULTORES,

2006).

1.1.2 Solução Proposta

O modelo ITIL prevê a existência de tecnologia para apoiar a própria gestão da tecnologia

da informação. Este trabalho demonstra o desenvolvimento de um sistema de apoio ao

gerenciamento de incidentes de TI baseado nas recomendações do ITIL.

Uma vez que todo o cenário descrito está dentro da área de TI, e o desenvolvimento de tal

aplicação está no escopo das habilidades de análise, projeto, desenvolvimento e validação de

software de um bacharel em Ciência da Computação, justifica-se então o desenvolvimento deste

projeto como um trabalho de Conclusão de Curso.

Assim nasce a solução proposta de disponibilizar uma aplicação que contemple o processo

de gerenciamento de serviços de TI em um ambiente com ponto único de contato, viabilizando a

solução de problemas rapidamente e que esteja alinhado com as necessidades da organização.

Este tipo de aplicação possui inúmeras funções. É importante o controle do tempo de

atendimento ao cliente, para análises de nível de serviço. A aplicação torna possível a tomada de

4

decisões pró-ativas para redução do número de falhas recorrentes, e possui mecanismos de

qualidade como uma central de feedback para análise da percepção dos clientes com relação ao

atendimento.

Esta ampla coleção de possibilidades necessita de delimitação (Seção 2.1.4 ). Em particular,

esta aplicação busca atender ao gerenciamento dos serviços providos por setores de TI de médias e

pequenas empresas que não possuem porém necessitam de uma ferramenta para o acompanhamento

de chamados de suporte, padronizando o atendimento ao cliente e aumentando a efetividade do

processo. Esta ferramenta apóia a tomada de decisões referentes ao suporte, mas não deve ser

confundida como um software Enterprise Resource Planning (ERP) e tem sua estrutura própria, não

sendo requisito sua integração a outros softwares já existentes.

Finalmente, os conceitos que serão empregados no solução proposta, ao serem baseados na

metodologia ITIL, tem uma base sólida e eficaz para a sua modelagem (Seção 3.1.1 ).

1.2 OBJETIVOS

1.2.1 Objetivo Geral

O objetivo geral deste projeto de pesquisa é desenvolver um sistema de apoio ao

gerenciamento de serviços de TI. Esta aplicação deverá empregar tecnologia web e considerar as

recomendações de gerenciamento de serviços do ITIL.

1.2.2 Objetivos Específicos

Os objetivos deste trabalho são:

• Realizar levantamento bibliográfico para compreender as questões envolvidas no suporte

a serviços de tecnologia da informação, contextualizando o ITIL e sua relevância como

framework nas organizações mundiais;

• Estudar o modelo de Suporte a Serviço do ITIL, em sua totalidade, para delimitar o

escopo da aplicação proposta;

• Estabelecer o conjunto de tecnologias e linguagens de desenvolvimento de aplicações

web como ferramental para a construção da aplicação;

5

• Especificar um modelo conceitual, utilizando como referência a linguagem UML

(Unified Modeling Language), de forma a relacionar os Casos de Uso, entidades e

comportamento da aplicação;

• Construir os programas da aplicação;

• Testar e validar a aplicação em observância ao escopo de Suporte a Serviço do ITIL,

previamente definido;

• Documentar os resultados obtidos.

1.3 Metodologia

O conhecimento científico direciona-se às formas de pensamento e observação

concretizadas em estratégias que o pesquisador utiliza para o desvendamento de fenômenos. A

exigência da definição dos problemas que se objetiva solucionar desvenda formas, métodos e

processos de ação. É a busca da verdade ou certeza que o fato encerra (BARROS;

LEHFELD, 2000).

Métodos científicos são as formas mais seguras inventadas pelo homem para controlar o

movimento das coisas que cerceiam um fato e montar formas de compreensão adequadas de

fenômenos (BUNGE, 1974).

Os estudos realizados seguem o conceito de trabalho científico que reduz sua abordagem a

um único assunto, um único problema, com tratamento específico. É um trabalho monográfico que

busca aplicar diretrizes metodológicas amplamente aceitas na comunidade científica (SEVERINO,

2002), com ênfase nas etapas de:

1. Determinação do tema-problema-tese do trabalho: Nesta etapa foi escolhido e

determinado o assunto sobre o qual versa este trabalho e está constituído na pré-proposta

entregue no início dos trabalhos;

2. Levantamento da bibliografia: Estabelecido e determinado o tema do trabalho, foi

realizado um levantamento da documentação existente sobre o assunto;

3. Leitura e documentação: Nesta etapa foi realizada a pesquisa propriamente dita;

4. Construção lógica: As idéias da pesquisa foram estruturadas conforme as exigências

racionais da sistematização própria do trabalho;

6

5. Construção do texto e articulação dos parágrafos: Foi desenvolvido o texto em

parágrafos individuais, cada qual com idéia diferente sendo exposta;

6. Conclusão: Na conclusão, resume-se ou sintetiza-se o que se conseguiu.

1.4 Estrutura do trabalho

O Capítulo 1 introduz os conceitos fundamentais ao desenvolvimento deste trabalho.

Caracteriza-se a organização como estrutura orgânica da sociedade, onde a tecnologia é peça

fundamental para sua sobrevivência, e expõe o problema do gerenciamento de serviços de TI que

tem como resposta a aplicação de práticas baseadas em modelos de qualidade. O objetivo do

trabalho é, desta forma, apresentado.

O Capítulo 2 detalha as duas colunas que sustentam o referencial teórico deste trabalho. De

um lado, aborda os modelos de qualidade e auditoria existentes, qualificando e delimitando o ITIL

como a escolha do padrão a ser seguido. De outro lado, apresenta uma visão sobre sistemas web,

qualificando e delimitando as tecnologias necessárias ao desenvolvimento da aplicação proposta.

O Capítulo 3 extrai os requisitos funcionais e não-funcionais associados ao modelo ITIL e

aos sistemas web, respectivamente. Casos de uso são apresentados para melhor compreensão da

dinâmica da aplicação. Após isso é demonstrado o desenvolvimento da aplicação, seus testes e

resultados, assim como uma breve documentação do sistema.

O Capítulo 4 enseja as considerações finais, onde são abordados os resultados obtidos, assim

como sugestões para trabalhos futuros.

2 FUNDAMENTAÇÃO TEÓRICA

Este capítulo apresenta o corpo teórico de referência utilizado para a elaboração do Projeto

de Trabalho de Conclusão de Curso. A proposta constitui no desenvolvimento de uma aplicação

web para apoio a estruturas organizacionais de gerenciamento de serviços de TI. Este tema requer a

busca de fundamentação teórica em duas frentes:

1. Estudo do Gerenciamento de Serviços de TI (Seção 2.1): Obter o domínio dos

conhecimentos necessários para especificação e codificação do sistema com base na

metodologia ITIL;

2. Estudo de Desenvolvimento de Sistemas Web (Seção 2.2): Conhecer os fundamentos

destes sistemas para basear a aplicação na Internet.

2.1 GERENCIAMENTO DE SERVIÇOS DE TI

O gerenciamento de serviços de Tecnologia da Informação entra no contexto deste trabalho

na forma de um levantamento de práticas recomendadas e/ou padrões internacionais, seguida por

uma análise e delimitação de escopo para determinação dos requisitos funcionais do sistema a ser

desenvolvido.

2.1.1 Organizações e a Tecnologia da Informação

O aumento da competitividade, desmassificação continuada, maiores exigências de

desempenho, globalização, e liberalização são exemplos das imensas mudanças que muitas

organizações estão enfrentando nos dias de hoje. As empresas são forçadas a se reorganizar

continuamente e organicamente, ao passo que seu modelo funcional hierárquico se torna flexível e

altamente adaptável na produção de respostas às necessidades de seus clientes. Para lidar com estes

desafios, a Tecnologia da Informação é o elemento fundamental não apenas para reforçar a

efetividade e eficiência operacional, mas também para criar uma cadeia dinâmica nos

relacionamentos entre os fornecedores, produção, serviços, clientes e intervenientes (MUTSAERS;

ZEE; GIERTZ, 1998).

A administração das organizações deve ser orientada à melhoria do desempenho com a

aplicação estratégica das inovadoras tecnologias da informação. A preocupação com a redução de

8

custos torna-se insuficiente, e faz parceria com a busca da eficiência dos recursos humanos e a

racionalização e simplificação de processos (TACHIZAWA; ANDRADE, 2003).

No desdobramento da necessidade de aplicação das tecnologias de informação está o

aumento progressivo da complexidade da tecnologia, o descompasso da preparação dos técnicos em

gerenciá-la, e a dificuldade de absorção dos membros da organização sobre o potencial das novas

ferramentas em mãos (CABRAL; THIVES JR, 2005).

Em 1973, Nolan produziu a primeira iniciativa para contextualizar a mudança na maturidade

dos processos de gestão e produção de tecnologia por meio da análise da evolução dos sistemas de

informação (ROCHA; VASCONCELOS, 2004). Entende-se que os sistemas de informação

representam um dos principais ativos das tecnologias da informação e da comunicação, com

significativo desenvolvimento na transição das organizações de uma base industrial para a idade da

informação (Figura 2).

Figura 2. Transição da Era TI para Era Rede

Fonte: Adaptado de: MUTSAERS; ZEE; GIERTZ (1998).

Estudos posteriores, decorrentes e paralelos ao trabalho de Nolan formaram um arcabouço

teórico de conceitos como: os Seis Estágios de Maturidade de Nolan (NOLAN, 1979); as Curvas de

9

Aprendizagem de Tecnologia de McFarlan (MCFARLAN et al. 1982, 1983); as Sete Curvas “S” de

Galliers e Sutherland (GALLIERS; SUTHERLAND,1991), e as Três Eras de Maturidade de

Mutsaers (MUTSAERS; ZEE; GIERTZ, 1998). Neste contexto, é seguro dizer que a gestão da

tecnologia da informação deve ser considerada como de importância crítica à sobrevivência da

informação na era da informação (MUTSAERS; ZEE; GIERTZ, 1998). O desenvolvimento de uma

infra-estrutura de TI (e.g., plataforma baseada em pessoas, instalações, tecnologias, sistemas, e

dados) poderosa e flexível torna-se um pré-requisito para as organizações fazerem negócios

(ROCKART et. al., 1999).

2.1.2 O Gerenciamento de Serviços de Tecnologia da Informação

O avanço na maturidade dos processos de administração das tecnologias da informação

alavancou o surgimento de inúmeros modelos orientados à formação de estruturas de

relacionamentos e processos que direcionam, controlam, e equilibram as iniciativas organizacionais

em TI (3RD ED. COBIT STEERING COMMITTEE AND THE IT GOVERNACE INSTITUTE,

2000).

Atualmente existem diversos padrões e coleções de melhores práticas que descrevem como

deve ser feita a função de governança de TI nas organizações. Além das organizações de

estandardização internacionais, muitas organizações privadas têm publicado guias de orientação

como o ITIL (Information Technology Infrastructure Library), COBIT (Control Objectives for

Information and related Technology), ISO/IECs (International Organization for Standardization /

International Electrotechnical Commission), TickIT, COSO (Committee of Sponsoring

Organizations of the Treadway Commission) entre outros (IT GOVERNACE INSTITUTE, 2004).

10

Figura 3. Metodologias de gerenciamento de TI.

ITIL

O ITIL é a referência de contexto deste trabalho (Seção 2.1.3 ). O modelo ITIL reconhece a

dependência progressiva das organizações em seus processos de TI para satisfazer seus objetivos e

alcançar suas necessidades de negócios. Esta situação requer qualidade nos serviços de TI –

qualidade que seja combinada com as necessidades de negócio e com os requisitos das pessoas na

medida em que eles crescem (BERKHOUT et. al., 2000).

Essa otimização proporciona muitos benefícios: Automatização do gerenciamento dos

recursos, das aplicações e dos processos de TI. Reduzindo custos e a complexidade do ambiente, e

estimulando a interoperabilidade para melhorar a efetividade e a eficiência. Isso fornece a

flexibilidade para um ambiente operacional sob demanda, tanto para gerenciar a TI mais

dinamicamente quanto para criar capacidades de negócios mais ágeis com uma tecnologia flexível

(IBM CORPORATION, 2005).

O ITIL provê um conjunto de melhores práticas compreensíveis, consistentes e coerentes

para a governança de processos de TI, promovendo uma aproximação de qualidade para alcançar

efetividade e eficiência nos negócios com o uso de sistemas de informação (BERKHOUT et. al.,

2000).

11

Sendo um framework, o ITIL descreve os contornos de como organizar a gerência de

serviços de TI. O seu modelo apresenta os objetivos, atividades gerais, entradas e saídas de

processos, que podem ser incorporados dentro das organizações de TI. O ITIL não dita cada ação

que deve ser tomada no dia-a-dia, pois isso se diferencia de organização para organização. Ao

invés, o ITIL se foca nas melhores práticas que podem ser utilizadas em diferentes maneiras de

acordo com as necessidades da corporação (BERKHOUT et. al., 2000).

COBIT

Do ponto de vista do COBIT, a governança de uma corporação (i.e. o sistema quais as

corporações são governadas e controladas), e a governança de TI (i.e. a maneira qual a TI da

corporação é governada e controlada) são processos altamente interdependentes. A governança da

organização torna-se inadequada sem uma governança TI, e vice-versa (3RD ED. COBIT

STEERING COMMITTEE AND THE IT GOVERNACE INSTITUTE, 2000).

O modelo COBIT se propõe a alcançar as múltiplas necessidades de governança em TI

criando uma ponte entre os riscos de negócios, necessidades de controle e assuntos técnicos através

de seus 34 objetivos de controle de alto-nível, um para cada processo de TI, agrupados em 4

domínios abrangentes (Figura 4): planejamento e organização (PO), aquisição e implementação

(AI), entrega e suporte (DS), e monitoramento (MO). Esta estrutura contempla todos os fatores da

informação e da tecnologia que a suporta. Através do mapeamento desses 34 objetivos de controle,

pode-se assegurar que um sistema de controle adequado está em funcionamento para a gestão de um

ambiente de TI (3RD ED. COBIT STEERING COMMITTEE AND THE IT GOVERNACE

INSTITUTE, 2000).

Em resumo, com a necessidade de melhor gestão dos recursos de tecnologia da informação,

o modelo COBIT – que cumpre este objetivo, tem sido atentamente observado por empresas

nacionais e globais, com destaque para a possibilidade de facilitar o alinhamento de TI ao negócio

proporcionado por meio do alinhamento estratégico entre os objetivos de negócio (corporativo) e os

objetivos de uso da tecnologia da informação (CABRAL; THIVES JR, 2005).

12

Figura 4. O COBIT definido em quatro domínios de processo.

Fonte: Adaptado de: 3RD ED. COBIT STEERING COMMITTEE AND THE IT GOVERNACE

INSTITUTE (2000).

ISO/IEC 17799:2000

O padrão internacional ISO/IEC 17799:2000 é publicado pela ISO e pela IEC que juntaram

esforços para uma realizar uma comissão técnica. Ela fornece informações para o grupo de pessoas

13

responsáveis pela implementação da segurança da informação da organização. Ele pode ser visto

como base para o desenvolvimento dos padrões de segurança e práticas de gerenciamento. Para

melhorar a confiança da segurança da informação entre os processos da corporação, ele apresenta

10 seções, cada uma contendo 36 objetivos e 137 controles (IT GOVERNACE INSTITUTE, 2004).

A ISO/IEC 17799:2000 estabelece um guia de princípios gerais para iniciar, instalar, manter

e aperfeiçoar o gerenciamento da segurança da informação em uma organização. As suas metas

fornecem um guia geral para os objetivos mais comumente aceitos de gerência de segurança da

informação (INTERNATIONAL ORGANIZATION FOR STANDARDIZATION, 2004).

Eles baseiam-se em requerimentos legais como a proteção dos dados pessoais, da

informação interna e os direitos intelectuais. Algumas melhores práticas também mencionadas são:

Política da segurança da informação; as distribuições de responsabilidades pela segurança; e a

gerência continuidade dos negócios (IT GOVERNACE INSTITUTE, 2004).

Por se focar apenas em questões de segurança, a ISO/IEC 17799:2000 não contempla todo o

escopo das tarefas de governança de TI, porém seu nível de detalhamento é comparável com o

COBIT (IT GOVERNACE INSTITUTE, 2004).

ISO/IEC TR 13335

O padrão internacional ISO/IEC TR 13335 é uma série de cinco documentos publicados pela

ISO, que representa as melhores práticas para o gerenciamento de segurança de TI. Seus capítulos

em ordem são (KEMPNICH, 2005):

• Parte 1: Conceitos de modelos para segurança de TI;

• Parte 2: Gerenciando e planejando segurança de TI;

• Parte 3: Técnicas para o gerenciamento de segurança de TI;

• Parte 4: Seleção de meios de proteção;

• Parte 5: Guia de gerenciamento em segurança de rede.

Este padrão é aplicável em todos os tipos de organizações e é explicitamente voltado para a

alta gerência e aos gerentes de segurança da informação, enquanto suas outras quatro partes

dirigem-se as pessoas responsáveis pela implementação das medidas de segurança (IT

GOVERNACE INSTITUTE, 2004).

14

ISO/IEC 15408:1999

Existe ainda outro padrão internacional voltado para segurança, a ISO/IEC 15408:1999. Por

sua vez, este foi criado para definir critérios base para acompanhamento da evolução da segurança

da TI, focando-se em segurança de sistemas e produtos (IT GOVERNACE INSTITUTE, 2004).

Ele se apresenta dividido em três partes: Introdução e o modelo geral; requerimentos de

segurança funcional; e requerimentos de garantia de segurança, e deve ser utilizadas para definir as

medidas de segurança de TI apropriadas e para o acompanhamento dos requisitos de segurança da

corporação (INTERNATIONAL ORGANIZATION FOR STANDARDIZATION, 1999).

TickIT

O TickIT é um plano para a avaliação e certificação do sistema de gerenciamento de

qualidade de software de uma corporação. Ele é voltado para as organizações onde o

desenvolvimento de software agrega valor aos seus produtos ou serviços, também sendo relevante

para a alta gerência, pessoal operacional e autoridades de certificação. O TickIT é focado em três

públicos-alvos: Clientes (como o cliente pode influenciar na qualidade do produto), fornecedores

(melhoramento da efetividade de seus sistemas de gerencia de qualidade) e auditores (como

melhorar os procedimentos definidos no TickIT) (IT GOVERNACE INSTITUTE, 2004).

Ele pode ser usado para ajudar o desenvolvimento de todos os tipos de software, como

sistemas operacionais, sistemas embarcados ou para escritório. O padrão é baseado na ISO 9000-3

(padrões de gerenciamento da qualidade e garantia da qualidade – parte três do guia de aplicação da

ISO 9001:1994 para o desenvolvimento, fornecimento, instalação e gerenciamento de softwares de

computadores), e inclui informações no guia trazendo mais direção para clientes, fornecedores e

auditores. Também contém requerimentos claros para auditores que devem ser alcançados pelo

pessoal a ser certificado (IT GOVERNACE INSTITUTE, 2004).

Através deste guia, os desenvolvedores de software são encorajados a pensar na qualidade

interna do processo de desenvolvimento de software, a alcançar objetivos de qualidade e a dar

continuidade ao sistema de gerenciamento de qualidade (BSI GROUP, 2001).

COSO

Para o COSO, a receita da organização é maximizada quando a administração cria

estratégias e objetivos para descobrir um balanço ótimo entre crescimento, retorno dos objetivos e

15

riscos relacionados, efetividade e eficiência, e na distribuição de recursos na busca dos objetivos da

corporação (COMMITTEE OF SPONSORING ORGANIZATIONS OF THE TREADWAY

COMMISSION, 2004).

O guia apresenta a existência de cinco componentes que formam o controle interno. A

maneira que eles se inter-relacionam e interagem e como eles influenciam os objetivos da

organização é o sistema de controle interno, que por sua vez é individual para uma organização, ou

seja, duas organizações não podem possuir o mesmo sistema. Ele depende do tamanho da

organização, o ramo e até mesmo na cultura e na filosofia de governança (COMMITTEE OF

SPONSORING ORGANIZATIONS OF THE TREADWAY COMMISSION, 2004).

O seu objetivo consiste no melhoramento das formas de controle dos processos das

corporações através da definição de um sistema de controle integrado. Ele possibilita os altos

executivos a criar controles de seus processos internos para assegurar a realização de suas missões e

dos objetivos de lucro para o gerenciamento de riscos. (IT GOVERNACE INSTITUTE, 2004).

2.1.3 IT Infrastructure Library: ITIL

O ITIL está dividido em cinco macro-processos de gerenciamento (

Figura 5), apresentado nos cinco livros: Deliver IT Services (BARTLETT et. al., 2000),

Support IT Services (BERKHOUT et. al., 2000), Application Management (BARON, 2000), ICT

Infrastructure Management (GRAHAM et. al., 2000) e Business Perspective: the IS view on

delivering services to the business (OFFICE OF GOVERNMENT COMMERCE, 2004).

16

Figura 5. Diagrama de Quebra-cabeças do ITIL

Fonte: Retirado de: BERKHOUT (2000).

Estes macro-processos abordam temas que se sobrepõem e se completam, e não existem

limites estritos de demarcação, onde os conceitos abordados se aglomeram e se expandem sem uma

divisão explícita de propriedade. É exatamente onde os domínios dos processos se sobrepõem ou

onde as linhas de demarcação não podem ser claramente desenhadas que muitos problemas de

gestão aparecem. Não é possível evitar que todos estes problemas aconteçam, mas é possível alertar

e preparar-se para conviver com eles (BERKOUT et. al., 2000).

O livro Service Support tem foco em assegurar que o usuário tenha acesso aos serviços

apropriados para suportar as funções de negócios (BERKHOUT et. al, 2000). Este livro possui

relação com este trabalho em razão de tratar de questões associadas ao gerenciamento de serviços .

Os assuntos discutidos nesse livro são:

• Service Desk: É a única função prevista no gerenciamento de serviços de TI pelo ITIL, e

tem profissionais com responsabilidades de relacionamento diário com os usuários,

equipe de TI e com contratos terceirizados. É o ponto focal de toda articulação dos

processos do ITIL. Esta função é de interesse direto ao escopo do trabalho (ver Seção

2.1.4 );

17

• Gerenciamento de incidentes: seu objetivo principal é restaurar os serviços de TI de

falhas, da maneira mais rápida possível, diminuindo os impactos nas operações do

negócio. Este processo é de interesse direto ao escopo do trabalho (ver Seção 2.1.4 );

• Gerenciamento de problemas: minimiza os diversos impactos de incidentes nos negócios

que são causados por erros provenientes da infra-estrutura de TI;

• Gerenciamento de configuração: fornece um modelo lógico da infra-estrutura ou de um

serviço através da identificação, controle, manutenção e verificação da configuração dos

ativos existentes;

• Gerenciamento de mudanças: assegura que métodos e procedimentos padronizados

sejam usados para o tratamento eficiente e imediato de todas as mudanças de TI,

diminuindo os impactos na qualidade dos serviços causados por incidentes relacionados

a estas mudanças;

• Gerenciamento de liberação: garante que todos os aspectos técnicos e não técnicos

envolvidos na liberação de um novo software ou hardware sejam considerados juntos.

O livro Service Delivery foca os requerimentos de negócios de serviços do fornecedor para

prover suporte adequado às pessoas que usufruem do serviço (cliente) (BARTLETT et al., 2000).

Para prover o suporte necessário, o livro cobre os seguintes tópicos:

• Gerenciamento do relacionamento com o cliente: estabelece uma função para tratar as

questões de relacionamento com o cliente que contrata os serviços de TI;

• Gerenciamento da capacidade: responsável por assegurar que a capacidade da infra-

estrutura de TI seja compatível com as permanentes mudanças de maneira eficaz e

eficiente;

• Gerenciamento financeiro dos serviços de TI: tem como objetivo prover uma economia

de custos efetiva dos ativos e recursos de TI usados para o fornecimento dos serviços de

TI;

• Gerenciamento da disponibilidade: tem como preocupação o design, a implementação, a

dimensão e o gerenciamento da disponibilidade de infra-estrutura de TI para assegurar

que os objetivos do negócio acordados sejam sempre alcançados;

18

• Gerenciamento de nível de serviço: determina e monitora o nível dos serviços de TI

necessários para suportar os negócios da empresa;

• Gerenciamento da continuidade dos serviços de TI: assegura-se que a infra-estrutura de

TI possa ser recuperada em caso de falha dentro de um período de tempo pré-

estabelecido.

O livro ICT Infrastructure Management inclui (GRAHAM et. al., 2000):

• Design e planejamento: prover caminhos estratégicos para o desenvolvimento e

instalação de uma infra-estrutura onde o negócio de empresa é TI (ICT), satisfazendo as

atuais e futuras necessidades do negócio;

• Posicionamento estratégico: cria ou modifica uma solução ICT feita para um ou mais

fatores técnicos, e assegura que os serviços de suporte estejam prontos para tornar a

nova ou modificada infra-estrutura totalmente funcional;

• Operações: assegura uma fundação estável e segura quais os serviços ICT são providos

através do monitoramento e controle da tecnologia;

• Suporte técnico: fornece um suporte com experiência sempre disponível para servir

como base para os serviços prestados pelo ICT.

O livro Business Perspective (OFFICE OF GOVERNMENT COMMERCE, 2004) cobre o

âmbito dos assuntos relacionados com o entendimento e o melhoramento das provisões dos serviços

de TI, como uma parte integral de um negócio completo que necessita de qualidade de governança.

Esses assuntos incluem gerenciamento da continuidade dos negócios; parcerias e terceirização;

sobrevivência a mudanças; e transformação das práticas de negócios através de mudanças radicais.

Por último, o livro Applications Management (BARON et. al., 2000) cobre o ciclo de vida

do desenvolvimento de software expandindo os assuntos abordados em Software Lifecycle Support

e Testing of IT Services. O gerenciamento de aplicações expande os assuntos de mudança de

negócios com ênfase nas definições claras dos requerimentos e da implementação de uma solução

que contemple as necessidades de negócios.

19

2.1.4 Escopo do Trabalho

O escopo deste trabalho se refere ao desenvolvimento de um sistema de apoio ao

gerenciamento de serviços de TI limitado aos requisitos do processo de gerenciamento de

incidentes do ITIL. Este processo faz parte do livro Service Support (BERKHOUT et. al., 2000),

e foi escolhido por ser um processo base necessário ao melhor desenvolvimento dos demais

processos.

Figura 6. Processos do ITIL

Fonte: Adaptado de: BERKHOUT et. al. (2000).

Desta forma, para um melhor entendimento do processo de gerenciamento de incidentes, a

função do Service Desk necessita primeiramente ser conceituada.

Conceitos Utilizados: Service Desk

Para o Service Desk, o fator mais importante a ser considerado é o contato com o usuário.

Segundo BERKHOUT et. al., (2000), o Service Desk deve prover um ponto único de contato do

serviços de TI para o usuário. Este contato não requer necessariamente ser realizado por telefone. A

Internet e o e-mail são meios de contato extremamente úteis e eficazes no dia-a-dia de um Service

Desk.

20

O relacionamento com o usuário no Service Desk é fundamental, requerendo desta forma

que a organização mantenha informações únicas e detalhadas sobre cada um. Dentre essas

informações, destacamos: nome do cliente/usuário; código de identificação; número de série do

computador/equipamento que o cliente/usuário possui; correio eletrônico; telefone; endereço.

A cada contato realizado por um cliente, deve-se criar um incidente associado, que equivale

a um número de protocolo para rastrear o atendimento. Este incidente deve ser acompanhado pelo

Service Desk até a sua conclusão. As informações provenientes dos registros associados a cada

incidente podem ser extraídas e usadas como medidores de eficiência e eficácia para o

gerenciamento do nível de serviço prestado pelo setor. O método de solução do incidente também

deve ser guardado para consultas posteriores, por mais simples que se pareça a sua solução.

Os incidentes que não podem ser resolvidos prontamente pelos atendentes devem ser

encaminhados para o pessoal de suporte de segundo nível, ou para o pessoal de suporte terceirizado

para análise e solução. Deve-se ter cuidado com o tempo despendido no telefone pelo atendente na

solução do problema, uma vez que os postos telefônicos do atendimento são limitados e devem

permanecer disponíveis.

Para o melhor funcionamento do Service Desk, seus atendentes devem ter nível de

autoridade suficiente para dar voz de comando aos atendentes de segundo nível, visto que não

devem ocorrer quebras na hierarquia da prestação de serviços. Também é necessário que o setor de

segundo nível esteja ciente dos acordos de nível de serviços que eles devem ser aptos a prestar.

As reclamações também devem ser guardadas. Caso um cliente reclame que um serviço está

com defeito durante uma semana inteira, então estes registros são necessários para que a

credibilidade do Service Desk não seja afetada erroneamente.

Conceitos Utilizados: Gerenciamento de Incidentes

O Service Desk é responsável por monitorar o processo de solução de todos os incidentes

reportados. Um efeito disto é que todos os incidentes pertencem ao Service Desk. Este processo é

em sua maior parte reativo. Para o Service Desk ter a habilidade de reagir eficiente e eficazmente

aos incidentes, cria-se uma demanda por um método formal de trabalho, que deve ser assistido por

sistema que realize o gerenciamento de incidentes (BERKHOUT et. al., 2000).

21

No âmbito do gerenciamento de incidentes, o incidente deve ser resolvido ou remediado o

mais rápido possível, para que o impacto do serviço faltante para o cliente não seja demasiado.

Após a solução da causa do problema e a restauração do serviço previamente acordado, o incidente

é fechado.

A Figura 7 ilustra mais detalhadamente o ciclo de vida de um incidente.

Figura 7. O ciclo de vida de um incidente

Fonte: Retirado de: BERKHOUT et. al. (2000).

Detecção e registro do Incidente

Dentro do ciclo de vida do incidente, o primeiro passo a ser adotado é a detecção e o registro

do incidente. Os dados obtidos através do Service Desk servem de base para o processo de

gerenciamento de incidentes. Sintomas, dados de diagnóstico básicos e informações sobre o item de

configuração (CI) são algumas das informações devem compor os registros da detecção do

22

incidente. Neste processo, o ponto chave é a coleta de informações realizada pelo Service Desk, que

sempre deve estar ciente de todos os incidentes ocorridos na organização.

Classificação inicial e suporte

As informações do incidente levantadas anteriormente são agora utilizadas pelo processo de

classificação e suporte inicial. O processo de classificação identifica qual é o incidente e a sua ação

de solução para o problema. A combinação bem sucedida de razão e solução provê uma solução

bem sucedida que não necessita outras ações de investigação.

Este é um processo delicado, uma vez que ele tem o poder de acelerar e minimizar os

recursos de suporte utilizados na solução de um incidente, reduzindo custos e aumentando a

eficiência do Service Desk.

A classificação final do incidente pode variar daquela reportada primeiramente pelo cliente.

Isso se deve ao fato que os clientes têm apenas a visão de reportar os sintomas de um incidente, e

não a sua causa-raiz.

Durante o seu ciclo de vida, o incidente deve ser alterado conforme a sua situação, e um

registro de todas as ações tomadas devem ser guardados. Isto se torna especialmente importante

para manter o cliente informado sobre o progresso do incidente.

Para o processo de atendimento a incidentes ser mais eficiente, ele é dividido em níveis de

atendimento. Um incidente simples pode ser solucionado rapidamente por telefone pelo suporte de

primeiro nível. Soluções mais complexas exigem o uso de equipes de especialistas, que são

encontrados nos níveis seguintes. O fluxo desse processo é ilustrado na

Figura 8.

23

Figura 8. Suporte de primeiro, segundo e terceiro nível.

Fonte: Retirado de: BERKHOUT et. al. (2000).

A priorização dos incidentes para atendimento é outro fator chave do gerenciamento de

incidentes. Ele deve ser definido pelo impacto que pode ser causado nos negócios da organização e

pela urgência que a solução é necessária.

Investigação e diagnóstico

Esta atividade visa prover meios para que o cliente consiga continuar com as suas tarefas,

mesmo que através de um serviço degradado, diminuindo o impacto do incidente nos negócios. Isso

fornece mais tempo para investigar e planejar uma solução estruturada.

24

A atividade de investigação e diagnose pode se tornar um processo interativo, uma vez que

ele pode se iniciar com um grupo de especialistas, e envolver grupos de suporte terceirizados, e de

diferentes fornecedores. Caso a solução do incidente perdure mais de um turno de trabalho, ela pode

continuar com o novo turno. Isso requer uma abordagem rigorosa e disciplinada, e um registro

compreensivo de ações tomadas com os resultados correspondentes.

Resolução e recuperação

Através dos detalhes do incidente atualizados fornecidos pelo processo de Investigação e

diagnose e qualquer solução semelhante, o processo de Solução e Recuperação deve resolver o

incidente ou tomar ações de recuperação. Este processo deve solucionar o incidente, gerar detalhes

de recuperação e atualizar os detalhes do incidente.

Após uma solução efetiva, o processo de recuperação pode ser realizado e ações de

recuperação podem ser executadas. Isso geralmente é realizado por uma equipe de especialistas de

segundo ou terceiro nível. O sistema que realiza o gerenciamento dos incidentes deve permitir o

registro dos eventos e das ações durante a atividade de solução e recuperação.

Fechamento do incidente

Quando o incidente é resolvido, o Service Desk deve garantir que todas as informações

sejam gravadas. Detalhes como a ação tomada para resolver o incidente devem ser concisas e

compreensivas, e a ação/solução deve estar de acordo com o usuário.

Posse, monitoramento, rastreamento e comunicação

O Service Desk é responsável por coordenar a solução de todos os incidentes não

solucionados, seja qual for a sua fonte inicial.

Para isso, o Service Desk deve monitorar regularmente o status e o progresso da solução e

dos acordos de nível de serviço de todos os incidentes ativos. Também deve verificar os incidentes

que são movidos entre diferentes grupos de suporte especialistas, pois isso pode ser um indicativo

de incerteza, ou de uma possível disputa entre o grupo de suporte. Deve ser dada prioridade ao

monitoramento de incidentes com um alto nível de impacto para os negócios.

Seguir esse procedimento deve ajudar a garantir que cada incidente seja resolvido em

espaços de tempo pré-acordados, ou no mínimo de tempo possível. Para grandes Serice Desks, deve

25

se considerar a criação de um grupo especialmente para o monitoramento e perseguição dos

incidentes.

No caso de um incidente não atingir um progresso satisfatório, o Service Desk deve agir de

acordo com procedimentos de escalonamento pré-definidos. Estes procedimentos devem ser

acordados por todo o grupo de suporte.

Para julgar o desempenho do processo de gerenciamento de incidentes, aferições e metas

devem ser traçadas. As seguintes métricas são exemplos para medição da eficiência e eficácia do

processo de gerenciamento de incidentes (BERKHOUT et. al., 2000):

• Número total de incidentes;

• Tempo médio de solução;

• Cumprimento de SLA;

• Custo médio por incidente;

• Efetividade do Service Desk;

• Efetividade do atendimento remoto.

2.1.5 Considerações

A solução ao problema do gerenciamento de serviços de TI tem evoluído ao longo dos anos,

migrando de processos empíricos de tentativa e erro, rumo a modelos documentados que

consolidam melhores práticas, como o COBIT, ITIL, COSO, dentre outros.

O ITIL tem se tornado uma referência forte praticada por inúmeras empresas, incluindo

capacitação e certificação de profissionais em diversos níveis de maturidade. Este trabalho tem

como principal objetivo o desenvolvimento de uma aplicação que incorpore as recomendações do

processo de gerenciamento de incidentes feitas no livro Service Support (ver Seção 2.1.4 ).

Esta aplicação, que contempla requisitos funcionais do ITIL, foi desenvolvida com base na

tecnologia web. Os aspectos teóricos desta tecnologia, bem como sua delimitação prática por meio

de requisitos não funcionais, são abordados na Seção 2.2.

26

2.2 SISTEMAS WEB

2.2.1 Introdução

Este capítulo discorre sobre sistemas web e tecnologias agregadas. Projetos de sistemas web

necessitam ter definição clara sobre sua arquitetura, detalhando a forma de uso do protocolo HTTP

(Hyper Text Transfer Protocol), as linguagens de apresentação HTML (Hyper Text Markup

Language) e CSS (Cascading Style Sheets), linguagens de programação no lado cliente (e.g., cliente

dinâmico por javascript), linguagens de programação no lado servidor (e.g., tecnologia de ativação

PHP), e linguagens de programação de banco de dados (e.g., SGBD relacional MySQL).

2.2.2 Arquitetura de Sistemas Web

Para melhor compreender o funcionamento de um sistema web, é importante analisar as

diferentes tecnologias que o compõem, e sua forma de relacionamento (Figura 9).

27

Serv idor Web

SGBD Relacional

Tecnologia de Ativ ação

Serv iço de arquiv os

Serv iço HTTP Serv idor

Micro Computador Cliente

Serv iço HTTP Cliente

Interpretador WebCliente Dinâmico

Camada de Transporte

Figura 9. Principais Componentes de um Sistema Web

O lado cliente compreende os elementos do interpretador HTML e do serviço HTTP cliente

(i.e., user agent, ver Protocolo HTTP, Seção 2.2.2.1), que juntos definem a função do navegador

web, comumente conhecido como browser. Opcionalmente, o navegador pode ter sua função

estendida para se tornar um cliente dinâmico por meio de linguagem de programação específica

(e.g., javascript, visual basic ou flash).

O lado servidor compreende os elementos do serviço HTTP servidor (i.e., origin server, ver

Protocolo HTTP, Seção 2.2.2.1), que frequentemente acessa o serviço de arquivos do sistema

operacional e casualmente aciona tecnologias de ativação para processamento de scripts. Sistemas

web têm sua maior parte construída na forma de tecnologias de ativação que acessam banco de

dados para criar aplicações de negócio.

28

2.2.2.1 Serviço HTTP

Na arquitetura de sistemas web, o protocolo HTTP define a linguagem comum com a qual as

tecnologias do lado cliente vão se comunicar com as tecnologias do lado servidor. Em cada lado,

existe uma tecnologia que implementa o protocolo por meio de um serviço (i.e., serviço HTTP

servidor e serviço HTTP cliente, conforme ilustrado na Figura 9).

O protocolo HTTP funciona por meio de troca de mensagens do tipo requisição e resposta.

A maioria das comunicações é iniciada por um agente usuário (UA) e consiste de uma requisição

aplicável em algum recurso em um servidor de origem (O). No caso mais simples, isto pode ser

feito em uma única conexão (v). A Figura 10 ilustra este conceito (NETWORK WORKING

GROUP, 1999).

Figura 10. Transação HTTP.

Fonte: NETWORK WORKING GROUP (1999).

Em requisições HTTP, o cliente envia, através de uma conexão com o servidor, uma

requisição contendo o método de requisição, URI (Universal Resources Identifier), e a versão do

protocolo, seguido por uma mensagem do tipo MIME com modificadores da requisição, informação

do cliente, e possivelmente um corpo de conteúdo (NETWORK WORKING GROUP, 1999).

UA

OCONNECT

REQUEST

RESPONSE

DISCONNECT

29

Em respostas HTTP, o servidor responde, pela mesma conexão, com uma status line,

incluindo a versão do protocolo da mensagem e um código de erro ou sucesso, seguido por uma

mensagem do tipo MIME contendo informações do servidor, meta informação da entidade, e

possivelmente o corpo da entidade (NETWORK WORKING GROUP, 1999).

Existem diversas tecnologias que implementam o protocolo HTTP. No lado cliente,

implementando a função de solicitante, podemos citar as aplicações Internet Explorer, FireFox,

Opera e Konqueror dentre outros. No lado servidor, implementando a função de respondente,

podemos citar os serviços Apache HTTPD, Tomcat, Microsoft Internet Information Services (IIS),

Xitami, Oracle Internet Application Server (IAS), dentre outros. Em todos estes casos, o protocolo

HTTP é parte integrante do software, que adicionalmente pode desempenhar outras funções.

2.2.2.2 Interpretador Web

Um interpretador web compreende as tecnologias que interpretam e renderizam documentos

da world wide web em informações visuais. Estes interpretadores implementam padrões como

HTML, DOM (Document Object Model) e CSS, além de acionar os clientes dinâmicos quando um

script embutido deve ser processado.

HTML

HTML é a linguagem base utilizada por sistemas web para publicar informação, com

distribuição global, sendo universalmente aceita. Ela foi originalmente desenvolvida por Tim

Berners-Lee durante seu trabalho no CERN, e popularizado pelo navegador Mosaic desenvolvido

na NCSA. Na década de 90 o HTML explodiu com o crescimento da web. Até o presente já foi

estendido inúmeras vezes, tendo como versão raiz oficial a especificação do W3C versão 4.01

(RAGGETT et. al., 1999).

HTML é a linguagem mãe de apresentação da informação para todos os computadores, que

permite:

• Publicar documentos com cabeçalhos, textos, tabelas, fotos, entre outros;

• Recuperar informação através de links de hipertextos, com o simples clique de um

botão;

30

• Projetar formulários para conduzir transações com serviços remotos, para uso na

busca de mais informações;

• Incluir planilhas, vídeos-clipe, sons e outras aplicações como parte de seu próprio

documento.

A Figura 11 ilustra um exemplo de documento HTML.

Figura 11. Exemplo de código HTML e apresentação do documento.

É consenso que os documentos HTML devem funcionar corretamente em diferentes

arquiteturas e plataformas. Ao passo que isso acontece, custos de provedores de conteúdo

diminuem, visto que eles necessitam desenvolver apenas uma versão do documento. Caso contrário

existe um risco inerente que a web se tornará um mundo proprietário de formatos incompatíveis, e

finalmente diminuindo o potencial comercial da web (RAGGETT et. al., 1999).

A visão de desenvolvimento do HTML é que todos os tipos de dispositivos diferentes que

acessam a Internet possam utilizar as informações contidas na web (e.g., Computadores com

diferentes resoluções de gráficos e profundidade de cores, celulares, computadores de mão,

dispositivos com banda larga ou não, entre outros).

A versão 4.01 do HTML foi projetada com a ajuda de especialistas na área da

internacionalização, para que os documentos pudessem ser escritos em qualquer idioma e pudessem

ser facilmente transportados para qualquer lugar do mundo. Isto foi realizado com a incorporação

da RFC2070, que trata da internacionalização do HTML. Outro passo importante foi a adoção da

ISO/IEC 10646, padrão referente à representação de caracteres internacionais, direção de texto,

pontuação e outros (RAGGETT et. al., 1999).

31

Como a comunidade web cresce e seus membros se diversificam em suas habilidades, é

crucial que as tecnologias subjacentes sejam apropriadas para suas necessidades específicas. O

HTML também oferece suporte para que os sistemas web sejam acessíveis pelas pessoas com

limitações físicas.

Style sheets simplificam o design de sistemas web, e livram o HTML da responsabilidade de

apresentação, provendo controle sobre a apresentação de documentos tanto para o autor quanto para

o usuário. Informações sobre estilo podem ser especificadas para elementos individuais ou para

grupos de elementos, e podem se encontrar especificados em um documento HTML ou em uma

tabela de estilos externa. Os mecanismos de associação de estilos em um documento são

independentes do padrão de estilos utilizado.

CSS

O Cascading Style Sheets é um padrão para design de sistemas web introduzido pelo W3C,

que permite aos autores atribuir “estilo” a documentos estruturados, fornecendo um mecanismo

para o controle da aparência de documentos HTML. Cada navegador possui conjuntos pré-definidos

de estilos, próprios, para apresentação de conteúdo – com CSS, a apresentação torna-se única para

todos os navegadores. Ao permitir a separação entre CONTEÚDO (HTML) e ESTILO (CSS), o

CSS facilita a manutenção e autoria de sistemas web (LIE; BOS, 1999).

2.2.2.3 Clientes Dinâmicos

Scripts que são executados quando um documento web é carregado podem ter a capacidade

de modificar o conteúdo do documento dinamicamente. Esta habilidade em alterar o documento, de

forma dinâmica, depende da própria linguagem de script utilizada e permite a implementação do

conceito de “Cliente Dinâmico”.

DHTML e JavaScript

O DHTML, ou HTML Dinâmico, usa como referência a linguagem Javascript, trazendo

dinâmica aos sistemas web no lado cliente através de trechos de código embutidos no HTML.

A tecnologia de scripts mais comum nos navegadores nos dias de hoje é o javascript. A

javascript, é a implementação de uma linguagem de script que tem suas raízes na linguagem de

programação java. A javascript tinha a pretensão de ser mais fácil de aprender e usar do que o java;

os primeiros usuários da javascript estariam principalmente interessados em melhorar as interfaces

32

com o usuário e poderiam ter mais de um ambiente de criação do que um de programação. A

javascript vem incorporada em páginas HTML; portanto, precisa coexistir no documento, como

qualquer outro elemento do documento (NETSCAPE COMMUNICATIONS CORPORATION,

1999).

O Document Object Model (DOM), a fonte principal de objetos para javascript, coloca uma

interface de objeto tanto no documento HTML quanto no navegador. O javascript pode interagir

com o navegador para carregar uma nova página, examinar o histórico do navegador – paginas web

carregadas anteriormente – ou interagir com páginas de quadros vizinhos (APPARAO, 1998).

2.2.2.4 Tecnologia de Ativação

Tradicionalmente, sistemas web têm sua ênfase de programação no lado servidor, onde são

alocadas a maior parte das regras de negócio, mecanismos de segurança e armazenamento de

informação em ambiente estruturado (e.g., SGBD relacionais).

O termo tecnologia de ativação surge para denominar as tecnologias que são “ativadas” pelo

próprio serviço HTTP no lado servidor, que por definição interna associa determinados documentos

a motores de processamento. Um exemplo destas tecnologias são os motores PHP, comumente

associados a documentos com extensão “.php”.

PHP

O PHP (um acrônimo recursivo para "PHP: PHP Hypertext Preprocessor") é uma linguagem

de script Open Source de uso geral, muito utilizada e especialmente guarnecida para o

desenvolvimento de aplicações Web embútivel dentro do HTML

(BAKKEN et al., 2004).

Apresentar itens de informação, ou dados, acontece o tempo todo em praticamente todas as

páginas dinâmicas da web. Existem diversas formas de apresentação destes itens. No entanto, a

apresentação de listas e/ou detalhes são formas que generalizam boa parte das interfaces.

Apresentar itens em detalhe significa tornar disponível ao usuário todos os atributos ou

colunas de informação associados a uma determinada unidade de informação, ou entidade. Listas de

itens mostram um número de entidades, sendo apresentadas normalmente na forma de uma

tabulação, com alguns atributos identificados como colunas (BAKKEN et al., 2004).

33

O cadastro de itens, ou a “entrada de informações”, é o que torna simples websites em

sistemas web. Na web, o cadastro de itens é especificado através de formulários (BAKKEN et al.,

2004).

O processamento de formulários produz uma saída que reflete as expectativas do contexto

onde os dados são coletados

Podemos definir três tipos de estado para situação de cadastro de registros:

• Formulário em branco, com os campos inicializados com valores padrão;

• Formulário preenchido, a partir de um cadastro existente ou a partir de um erro no

preenchimento, inconsistências, ou falhas no servidor;

• Formulário aceito (após submissão), incluindo uma indicação de sucesso.

A Figura 11 ilustra um exemplo de documento HTML.

A Figura 12 ilustra um exemplo de código PHP embutido em um documento HTML.

Figura 12. Exemplo de código e apresentação em PHP.

2.2.2.5 SGBD Relacional

Uma base de dados é uma coleção estruturada de dados. Ela pode variar de uma simples lista

de compras a uma galeria de fotos ou uma grande quantidade de informações de uma corporação.

Para adicionar, acessar e processar os dados armazenados em uma base de dados computacional é

necessário um sistema que gerencie todos estes dados. Desde que os computadores são muito bons

em tratar grandes massas de dados, os sistemas gerenciadores de banco de dados atuam um papel

34

principal na computação, como aplicações stand-alone ou como parte de outros sistemas (MYSQL

AB, 2006).

MySQL

Atualmente existem vários tipos de banco de dados, cada um com suas aplicações

específicas. Para este trabalho foi escolhido o banco de dados MySQL, por ser um sistema

gerenciador de banco de dados relacional. Uma base de dados relacional armazena os dados em

tabelas separadas, ao invés de colocá-las em uma grande área de dados única. Isso aumenta o

desempenho e a flexibilidade do banco de dados.

O MySQL também é open-source. Isso significa que qualquer pessoa tem a possibilidade de

usar e até mesmo modificar este software. Qualquer um pode pegar o software na Internet e utiliza-

lo sem pagar nada por isso. Também é possível pegar o código-fonte, estudá-lo e alterá-lo de acordo

com qualquer necessidade específica. Sua licença de uso é GLP (GNU General Public License), o

que define o que pode e o que não pode ser feito com o software em diferentes situações. Ainda é

possível adquirir uma licença de uso do MySQL como uma aplicação comercial da empresa

MySQL AB (MYSQL AB, 2006).

Por ser originariamente desenvolvido para trabalhar com grandes massas de dados mais

rapidamente que as outras aplicações existentes, ele tem sido utilizado em ambientes de produção

com altas demandas por vários anos com sucesso. Apesar de o MySQL estar em constante

desenvolvimento, ele oferece um grande conjunto de funções ricas e úteis. Sua segurança,

desempenho e conectividade o fazem altamente recomendável para o acesso de base de dados

através da Internet (MYSQL AB, 2006).

2.2.3 Considerações

O termo sistemas web compreende um amplo conjunto de tecnologias, que desempenham

papéis tanto no lado servidor, quanto no lado cliente, criando um novo paradigma de

desenvolvimento de software em contraposição aos modelos tradicionais de standalone

(i.e., aplicação isolada) e cliente-servidor (i.e., aplicações transacionais síncronas de duas camadas).

Sistemas web são construídos na filosofia das aplicações distribuídas em escala para

múltiplos usuários, com arquitetura transacional assíncrona e com potencial para múltiplas

camadas. Para o desenvolvimento de sistemas com esta natureza, é necessário um planejamento

35

adequado para identificar as tecnologias a serem utilizadas, além da abordagem de uso de cada uma

delas.

A Seção 2.2 conceituou sistemas web para delimitar e relacionar as tecnologias a serem

empregadas na solução proposta. Ainda antes, a Seção 2.1, aborda o tema de Gerenciamento de

Serviços de TI, mais especificamente a função Service Desk e o processo de Gerenciamento de

Incidentes de TI do ITIL.

Por sua vez, a função Service Desk trata do problema do atendimento, sugerindo um ponto

central de contato para administrar questões de clientes e/ou usuários, resolvendo os problemas de

inexistência de abordagem estruturada ou de registros, a baixa confiança dos clientes no serviço

prestado, entre outros.

Já o processo de Gerenciamento de Incidentes de TI discorre sobre o sintoma dos problemas,

e retrata que o desafio numa situação de incidente é restaurar os serviços o mais rápido possível.

Juntos, a seção 2.1 qualifica e delimita o ITIL como framework para este projeto, e em conjunto

com a Seção 2.2 este trabalho conclui toda a sua fundamentação teórica necessária para elaboração

da aplicação.

3 DESENVOLVIMENTO

Este capítulo apresenta o corpo conceitual utilizado como referência para a construção da

aplicação do Projeto de Trabalho de Conclusão de Curso. Constitui-se na apresentação dos artefatos

conceituais necessários ao desenvolvimento da aplicação proposta, assim como na apresentação dos

testes e das dificuldades encontradas na construção da aplicação.

O modelo conceitual apresenta importantes grupos de artefatos:

1. Requisitos: Compreende os critérios que devem ser atendidos pela aplicação em um

nível mais detalhado. Em fase posterior, estes critérios (ou requisitos) foram utilizados

para teste e validação entre a proposta (conceitual) e os resultados obtidos (aplicação).

2. Regras de Negócio: As regras de negócio têm por objetivo detalhar necessidades

referentes aos requisitos do sistema, e não restringem as funcionalidades da aplicação.

3. Casos de Uso: Identifica as principais situações de uso da aplicação, fornecendo uma

percepção da dinâmica e das formas de uso do sistema nos diversos papéis de usuários.

4. Diagrama de classes: Representa a estrutura e as relações das classes que servem de

modelo para objetos. Define todas as classes necessárias para a codificação da aplicação.

5. Diagrama do banco de dados: Documenta a modelagem do banco de dados necessário

para a gravação dos dados da aplicação.

Complementarmente, encerra-se o presente Capítulo com as propostas de trabalhos futuros

relacionados a este projeto.

3.1 REQUISITOS

3.1.1 Funcionais

Requisitos Extraídos do ITIL

O modelo de qualidade ITIL para gerenciamento de serviços de TI é divido em cinco livros.

Este trabalho está delimitado para o livro Service Support, especificamente nas questões de Service

Desk e Incident Management (Seção 2.1.4 ). É desta função e deste processo que são extraídos os

requisitos funcionais da aplicação proposta.

37

Service Desk

O Service Desk é uma função de uma área de gerenciamento de serviços. O estudo das

regras definidas neste capítulo do ITIL Service Support auxilia a identificar os atores envolvidos e

os principais casos de uso.

RF1. O sistema deverá permitir o cadastro de usuários.

RF2. O sistema deverá permitir a um atendente o cadastro e cancelamento de incidentes.

RF3. O sistema deverá permitir o cadastro de atividades de um incidente.

RF4. O sistema deverá permitir o cadastro de tipos de atividades.

Gerenciamento de incidentes: Detecção e registro do incidente

RF5. O sistema deverá permitir a um cliente o cadastro de incidentes.

RF6. O sistema deverá permitir o envio de e-mail com o código de identificação do

incidente para o cliente.

RF7. O sistema deverá permitir que um atendente de Help Desk visualize todos os

incidentes organizados por estágio.

Gerenciamento de incidentes: Classificação inicial e suporte

RF8. O sistema deverá possibilitar a classificação do tipo de incidentes.

RF9. O sistema deverá permitir o cadastro de classes de ativos de TI.

RF10. O sistema deverá permitir o encaminhamento de um incidente.