Caderno_CNASI

-

Upload

fernando-fonseca -

Category

Documents

-

view

20 -

download

0

Transcript of Caderno_CNASI

Antebellum Capacitação Profissional www.antebellum.com.br [email protected]

Nossa Missão

Levar ao público técnico e gerencial de todo o país treinamentos de alta qualidade, desenvolvidos e continuamente atualizados por uma

equipe de profissionais experientes, que mantém conhecimento teórico nas disciplinas apresentadas e extensa experiência em

projetos na área de Tecnologia e Segurança da Informação.

Apostilas coloridas "Ekológicas"

Todo nosso material é impresso na Ekofootprint, utilizando a tecnologia de cera da Xerox, proporcionando cores vi-vas em papel reciclado, com impacto am-biental 98% menor que as apostilas im-pressas em laser. A Ekofootprint é a única gráfica rápida no mundo a ter todo seu processo susten-tável, desde o uso das tecnologias menos agressivas ao meio ambiente até o proces-so de entrega do material impresso.

CNASI 2012

A Antebellum nasceu da observação de um grupo de instrutores e pro-fessores da área de Tecnologia da Informação e Segurança da Informa-ção, sobre as mudanças no cenário nacional e internacional, e as difi-culdades encontradas pelos profissionais dessas áreas em se atualizar com pleno aproveitamento em cursos que se encaixem em sua agen-da. Durante anos, levantamos junto a nossos alunos os pontos mais positi-vos em cada treinamento e as dificuldades encontradas no aprendiza-do.

Desse estudo nasceu um projeto que contempla soluções objetivas para as principais reivindicações e problemas encontrados por alunos e empresas, destacando-se os seguintes fatores:

Foco na excelência na criação de conteúdo;

Programa de capacitação de instrutores;

Treinamentos modulares com imersão de 1 a 3 dias em temas específi-cos;

Investimento cuidadosamente pensado para atingir um valor que seja acessível para empresas e profissionais independentes;

Atendimento a diversas regiões do Brasil, através de sua rede de parcei-ros criteriosamente selecionados;

Aulas dinâmicas, práticas no estudo de casos, exercícios em sala de aula e material de suporte exclusivo;

Temas atuais, com cursos preparatórios para certificações de grandes organismos internacionais;

Total respeito aos alunos e ao tempo investido em sua capacitação.

24 Quarta Outubro

_______________________________________

_______________________________________

_______________________________________

_______________________________________

_______________________________________

_______________________________________

_______________________________________

_______________________________________

_______________________________________

_______________________________________

_______________________________________

_______________________________________

_______________________________________

_______________________________________

_______________________________________

_______________________________________

_______________________________________

_______________________________________

_______________________________________

_______________________________________

_______________________________________

_______________________________________

_______________________________________

_______________________________________

www.antebellum.com.br

Apresenta os princípios e a importância da TI Verde nas organizações visando a redução de custos, aumento da eficiência e redução da sua pegada ecológica operacional. Os Princípios de TI Verde alinham-se com estratégias de governança e responsabilidade social corporativa.

TIC 260 - Fundamentos em Green IT (16 h)

O programa do curso aborda todos os tópicos e prepara o aluno pa-ra a certificação Green IT Foundation, do instituto Exin.

Objetivos do Curso

Capacitar gestores e profissionais de TI a compreenderem as definições de Green IT e as formas de otimizar seus processos neste sentido;

Apresentar o Green ICT Framework;

Ajustar a TI com as estratégias responsabilidade social corporativa;

Ementa do Treinamento

TI Verde: Definições de TI Verde, o Green ICT Framework, motivadores da TI Verde, relacionamento a responsabilidade social corporativa;

Gestão do Ciclo de vida: Aquisição de equipamentos, serviços e consumíveis, uso operacional, descarte;

Otimização da Infraestrutura: Virtualização, storage, data centers e cloud computing;

TI como facilitador: Colaboração e e-working, SMART, supply chain, automa-ção de instalações;

Governança e processos para TI Verde: Governança ambiental, política de TI Verde, gestão de serviços, estratégia de serviço sustentável.

Além de seu conteúdo próprio, a Antebellum associou-se a empre-sas no exterior para trazer os melhores treinamentos em Tecnologia da Informação e Segurança da Informação para a América Latina. A Antebellum é a única empresa no mundo autorizada a ministrar os treinamentos oficiais do PCI Council. “Temos o prazer de anunciar nossa primeira parceria internacional de treinamento e estamos muito satisfeitos em associar-nos à Antebellum, uma organização com conhecimento profundo dos padrões da PCI”

Bob Russo, General Manager PCI SSC

A Antebellum é reconhecida como uma ACP (Accredited Course Providers) e como um ATP ( Accredited Training Provider ) pelo Exin, um dos maiores institutos de certificação do mundo.

Essas credenciais conferem à Antebellum a capacidade de fornecer um material reconhecido pelo Exin como preparatório para suas certificações, que podem ser utilizados por qualquer centro de treinamento no Brasil pa-ra ministrar cursos oficiais do Exin.

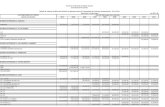

Treinamentos 2012

Código Curso

Carga Horária

PCI 001 PCI Internal Security Assessor (ISA) 16

PCI 004 PCI Awareness Training 8

SEC 103 Criptografia Aplicada 16

SEC 104 Core Security 16

SEC 201 Gestão da Segurança da Informação 16

TIC 206 IT GRC 16

TIC 211 Cloud Computing 16

SEC 212 Cloud Security 8

GCN 220 Fundamentos em Continuidade de Negócios 8

GCN 221 Gestão da Continuidade de Negócios em TI 16

TIC 260 Fundamentos de Green IT 16

24 Quarta Outubro

_______________________________________

_______________________________________

_______________________________________

_______________________________________

_______________________________________

_______________________________________

_______________________________________

_______________________________________

_______________________________________

_______________________________________

_______________________________________

_______________________________________

_______________________________________

_______________________________________

_______________________________________

_______________________________________

_______________________________________

_______________________________________

_______________________________________

_______________________________________

_______________________________________

_______________________________________

_______________________________________

_______________________________________

www.antebellum.com.br

GCN 221 - Gesta o da Continuidade de Nego cios em TI (8 h)

Apresenta o posicionamento da Information and Communication Technology Readiness for Business Continuity (IRBC) dentro de uma Estratégia para a Continuidade dos Negócios e abrange os tópicos estabelecidos na ISO/IEC 27031, onde cada um dos temas é conceitu-ado e sua aplicabilidade nas organizações discutida com a turma pelo uso de exemplos reais e entendimento das limitações entre a teoria apresentada e a prática do dia-a-dia.

O GCN 220 é ideal para ser utilizado como treinamento de sensibili-zação e conscientização da gestão quanto à necessidade dos pro-

cessos de continuidade da organização.

Objetivos do Curso

Apresentar os elementos para a Gestão da Continuidade de TI;

Apresentar os principais componentes das estratégias de continuidade de TI;

Capacitar e profissionais de TI a adequarem a continuidade dos processos de TI ao processo de gestão da continuidade de negócios da organização;

Ementa do Treinamento

Princípios e elementos do IRBC: Gap analysis, desenvolvimento e gestão da IRBC através de um ciclo PDCA;

Desenvolvimento da IRBC: O papel dos gestores, o estabelecimento da políti-ca para a IRBC;

Implementação e Operação da IRBC: Conscientização dos usuários finais, capacitação das equipes de tecnologia, instalações, tecnologia, relacionamen-to com fornecedores, desenvolvimento dos planos para a IRBC;

Administração da IRBC: Programas de testes e adequações, alinhamento tecnológico, métricas de avaliação da efetividade do programa;

Integração das Estratégias: O posicionamento da IRBC dentro da Estratégia para a Continuidade dos Negócios;

22 Segunda Outubro

_______________________________________

_______________________________________

_______________________________________

_______________________________________

_______________________________________

_______________________________________

_______________________________________

_______________________________________

_______________________________________

_______________________________________

_______________________________________

_______________________________________

_______________________________________

_______________________________________

_______________________________________

_______________________________________

_______________________________________

_______________________________________

_______________________________________

_______________________________________

_______________________________________

_______________________________________

_______________________________________

_______________________________________

www.antebellum.com.br

O Programa de certificação PCI SSC Internal Security Assessor (ISA) oferece aos grandes comerciantes, adquirentes, bancos e processa-doras a oportunidade de aumentar o expertise de suas equipes inter-nas de auditoria nos padrões de segurança do PCI e reforçar sua abordagem de segurança de dados de pagamento, bem como au-mentar a sua eficiência em alcançar a conformidade com o PCI DSS.

O treinamento é baseado na versão 2.0 do PCI DSS, o mesmo entre-gue nos Estados Unidos, mas com uma série de benefícios:

Curso totalmente em Português com material didático totalmente traduzido;

Versão original em inglês do material lado a lado com a versão traduzida;

Turmas reduzidas, para melhor aproveitamento do curso;

Maior carga horária;

Voucher para realização do exame de certificação nos centros Pearson VUE;

Certificados de participação emitidos pela Antebellum e pelo PCI Council.

Internal Security Assessor (ISA)

Este curso é obrigatório para se obter a certificação oficial de Internal Security Assessor do PCI, e o material acompanha um voucher para a realização da prova em um centro Pearson VUE

Objetivos do Curso

Capacitar os alunos a realizar a auditoria do PCI DSS;

Facilitar a interação entre os auditores internos e os QSA’s.

Ementa do Treinamento

O que é o PCI e o que isso significa para as empresas que devem atender a con-formidade com o DSS?

Como as bandeiras de cartão de crédito diferem em seus requisitos para vali-dação e relatórios ;

PCI Data Security Standard (DSS);

Infraestrutura de Comunicação e Hardware para o PCI;

Relatórios do PCI;

Exemplos do mundo real.

24 Quarta Outubro

_______________________________________

_______________________________________

_______________________________________

_______________________________________

_______________________________________

_______________________________________

_______________________________________

_______________________________________

_______________________________________

_______________________________________

_______________________________________

_______________________________________

_______________________________________

_______________________________________

_______________________________________

_______________________________________

_______________________________________

_______________________________________

_______________________________________

_______________________________________

_______________________________________

_______________________________________

_______________________________________

_______________________________________

www.antebellum.com.br

Apresentar os fundamentos de uma Estratégia para a Continuidade dos Negócios, capacitando os alunos no entendimento das práticas envolvidas nesta disciplina, da estrutura utilizada para estabelecer a resiliência operacional esperada e no nível de especialização necessá-rio para cada tipo de Organização

GCN 220 - Fundamentos em Continuida-de de Nego cios (8 h)

O GCN 220 é ideal para ser utilizado como treinamento de sensibili-zação e conscientização da gestão quanto à necessidade dos pro-

cessos de continuidade da organização.

Objetivos do Curso

Capacitar gestores e profissionais de TI a compreenderem o processo de ges-tão da continuidade de negócios;

Apresentar os principais componentes das estratégias de continuidade;

Demonstrar o papel da continuidade na conformidade com leis e regulamenta-ções.

Ementa do Treinamento

Histórico da Disciplina: Visão geral das disciplinas relacionadas, evolução co-mo instrumento estratégico, aplicabilidade como prática de adequação da resiliência;

Conceitos Fundamentais: Definição de incidente, composição e uso das estra-tégias de resposta, Recovery Point Objective, Maximum Tolerable Downtime, Recovery Time Objective e Work Recovery Time;

O Ciclo da Continuidade: Resposta a incidentes, acionamento da contingên-cia, planos de recuperação de desastres e continuidade operacional, o proces-so de retorno ao Modo Regular e Lições Aprendidas;

Normas e Regulamentações: O papel das normas e regulamentações, Código Civil, Sarbanes-Oxley, Basiléia, Resolução 3380, etc;

Estudo de Caso: Análise de um cenário real.

Um curso aberto ao público geral, feito sob medida para quem quer aprender mais sobre o PCI Council e como os padrões do PCI aju-dam a endereçar os desafios de segurança da informação na indús-tria de pagamentos com cartão .

O Curso é especialmente apropriado para Gerentes de Auditoria, Analistas de Negócio, Analistas de Crédito, Agentes de Compliance, Gerentes Financeiros, Gerentes de Segurança da Informação, Espe-cialistas em TI, Gerentes de Projeto, Gestores de Risco, Analistas de Segurança. Desenvolvedores, Engenheiros de Software, Administra-dores de Sistemas, Web Masters

PCI Awareness Training

Este curso é altamente recomendado para atender ao requisito 12.6 do PCI DSS (Conscientização em Segurança da Informação)

Objetivos do Curso

Apresentar o funcionamento do PCI Council e seus diversos padrões;

Delinear o papel de diversas entidades como o ISAs, QSAs, e ASVs;

Apresentar todos os requisitos do padrão PCI DSS;

Apresentar uma visão geral sobre os relatórios do PCI;

Entender a esteganografia e os ataques criptográficos.

Ementa do Treinamento

Visão geral dos requisitos do PCI, e como eles aumentam a segurança;

Papéis e responsabilidades dos agentes no programa de conformidade;

Visão geral sobre os programas para Internal Security Assessor (ISA), Qualified Security Assessor (QSA) e Approved Scanning Vendor (ASV);

Visão geral do PCI Data Security Standard (DSS) versão 2.0;

Visão geral sobre os relatórios do PCI;

O Que constitui a conformidade com o PCI DSS;

Sinopse da infraestrutura utilizada pelas organizações para aceitar cartões de pagamento e comunicar-se com as instalações de verificação e pagamento.

www.antebellum.com.br

Esse curso é indicado para profissionais interessados em compreender a criptografia e a aplicação dos algoritmos criptográficos nos ambien-tes atuais, sendo uma importante ferramenta para aqueles que procu-ram certificações técnicas de segurança da informação ou pretendem prestar concursos que abordem esse tema.

SEC 103 - Criptografia Aplicada (16 h)

Você pensa em certificar-se Security+, MCSO, CISSP, CEH, CISA ou prestar um concurso na área de TI e SI? Estude criptografia de forma objetiva e compreensível com os melho-res instrutores do mercado e entenda os algoritmos e suas aplicações na atualidade. O Conteúdo deste curso é totalmente compatível com a certificação

Certified Encryption Specialist (E|CES), do EC-Council

Objetivos do Curso Ao final do curso o aluno estará apto a :

Entender criptografia através de sua história;

Aplicar criptografia simétrica, assimé-trica e mista no ambiente;

Conhecer e entender os algoritmos criptográficos;

Conhecer certificados digitais, ICP (PKI) e hardware de criptografia;

Entender a esteganografia e os ata-ques criptográficos.

Ementa do Treinamento

Evolução da criptografia;

Algoritmos simétricos e assimé-tricos;

Algoritmos de Hash (one-way)

Infraestrutura de chave pública (ICP);

Criptografia aplicada à TI e SI (VPN, Autenticação, Wireless, Bancos de dados, discos, etc.);

Esteganografia;

Ataques criptográficos;

Dispositivos de hardware para criptografia (TPM, HSM, etc.).

23 Terça Outubro

_______________________________________

_______________________________________

_______________________________________

_______________________________________

_______________________________________

_______________________________________

_______________________________________

_______________________________________

_______________________________________

_______________________________________

_______________________________________

_______________________________________

_______________________________________

_______________________________________

_______________________________________

_______________________________________

_______________________________________

_______________________________________

_______________________________________

_______________________________________

_______________________________________

_______________________________________

_______________________________________

_______________________________________

www.antebellum.com.br

Indicado para profissionais que atenderam ao curso de Cloud Compu-ting ou possuem conhecimento similar. O curso aborda os tópicos da certificação CCSK da CSA (Cloud Security Alliance) e leva o aluno a compreender as implicações de segurança do uso de serviços em nu-vem para, se optar por esse modelo, avaliar a forma mais segura de proceder a migração.

SEC 212 - Cloud Security (8 h)

Conheça principais aspectos de segurança defendidos na Europa (Enisa) e Estados Unidos (CSA). Prepare-se para obter a certificação CCSK (Certificate of Cloud Se-

curity Knowledge), emitida pela CSA (Cloud Security Alliance).

Objetivos do Curso Capacitar os alunos a:

Entender os conceitos de segurança em Cloud Computing, apresentados no CSA Guide e no Enisa Report;

Entender as definições de Cloud Com-puting do NIST;

Discutir as características sobre porta-bilidade de provedor;

Enumerar as seis fases do ciclo de vida da segurança de dados e seus princi-pais elementos;

Analisar as considerações legais, juris-dições e localização dos dados;

Avaliar os custos reais em se portar cada tipo de operação para Cloud;

Ementa do Treinamento

Segurança em Cloud Computing;

Privacidade e Conformidade;

Riscos legais e técnicos;

Integração com o GRC da empresa;

Resposta, notificação e remediação de incidentes;

Criptografia de dados na nuvem;

Segurança em máquinas virtuais;

Conformidade com normas e regu-lamentações (Ex: 27001, ISO 27031, BS 25999, SAS 70, e-Discovery, etc.);

Portabilidade entre provedores;

Data Security Lifecycle .

O Curso de Core Security foca no entendimento das arquiteturas de hardware e software dos microcomputadores atuais, nos tipos de virtualização existentes, nos princípios de desenvolvimento de código seguro e nos ataques de exploração de vulnerabilidades. Este curso é a base para o entendimento dos problemas de segurança da

atualidade e da maioria das vulnerabilidades que venham a aparecer.

SEC 104 - Core Security (16 h)

O programa do curso aborda todos os tópicos relacionados à arquite-tura de hardware dos microcomputadores atuais, dos sistemas opera-cionais Windows e Unix, e das arquiteturas de virtualização mais utili-zadas na atualidade, assuntos essenciais para certificar-se Security+, MCSO, CASP, CISSP, CEH, CISA.

Objetivos do Curso Ao final do curso o aluno estará apto a :

Entender a arquitetura de sistemas e hardware;

Entender as principais amea-ças e vulnerabilidades dos sistemas;

Entender o funcionamento dos dispositivos de controle de acesso;

Entender as diversas formas de virtualização;

Entender os modelos concei-tuais de segurança (Biba, Bell LaPadula, Clark Wilson, etc).

Ementa do Treinamento

Evolução e arquitetura dos computadores pessoais e sistemas operacionais;

Tipos de memória;

Arquiteturas de 8, 16, 32 e 64 Bits;

Modo real x Modo protegido;

Multiprocessamento, Multitarefa e Mul-tithread;

Vulnerabilidades em hardware e software;

Arquitetura de sistemas Unix e Windows;

Controle de acesso;

Buffer Overflow e Exploits;

Estudo de Malwares (Rootkits, Worms e Vírus);

Desenvolvimento seguro e Fuzzing;

Hardening e gerenciamento de atualiza-ções ;

Arquiteturas de virtualização;

Vetores de ataque (Covert Channel, TOC/TOU, etc);

Modelos de Segurança (Biba, Bell LaPadu-la, ClarkWilson, etc).

www.antebellum.com.br

O Conteúdo do curso foi cuidadosamente criado para fornecer todos os fundamentos de segurança da informação para profissionais de TI que desejam aumentar o seu valor para sua organização e para o mercado, ou iniciar-se na área de segurança da informação.

SEC 201 - Fundamentos de Segurança da Informaça o (16 h)

O SEC 201 é reconhecido pelo Exin como treinamento prepara-tório para a certificação ISFS (Information Security Foundation

based on ISO/IEC 27002)

Objetivos do Curso

Capacitar gestores e profissionais de TI a entenderem as medidas de seguran-ça da informação e agregarem mais segurança a seus processos;

Iniciar profissionais de diversas áreas na área de segurança da informação;

Melhorar a compreensão das normas e padrões de segurança vigentes.

Ementa do Treinamento

Informação e Segurança: Conceitos Fundamentais, Valor da Informação, As-pectos de Confiabilidade;

Alinhamento Estratégico: Governança, Modelagem de Processos e Classifica-ção da Informação;

Gestão de Riscos: Ameaças, Tipos de Ameaça, Dano e Análise de Riscos

Abordagem e Organização (Políticas de Segurança, Organização da Segurança e Gestão de Incidentes e escalação;

Medidas de Segurança: Importância das medidas de segurança, Segurança Física, Controles Tecnológicos, Segurança em Software, Medidas Organizacio-nais, Gestão de Pessoas, Controle de Acesso e Continuidade de Negócios;

Conformidade: Legislação e Regulamentação, Avaliação.

23 Terça Outubro

_______________________________________

_______________________________________

_______________________________________

_______________________________________

_______________________________________

_______________________________________

_______________________________________

_______________________________________

_______________________________________

_______________________________________

_______________________________________

_______________________________________

_______________________________________

_______________________________________

_______________________________________

_______________________________________

_______________________________________

_______________________________________

_______________________________________

_______________________________________

_______________________________________

_______________________________________

_______________________________________

_______________________________________

www.antebellum.com.br

TIC 211 - Cloud Computing (16 h)

Indicado para profissionais interessados em compreender as estrutu-ras que suportam as nuvens públicas e privadas, e certificar-se em enti-dades internacionais, como o Exin e a CompTIA, como um profissional qualificado para trabalhar nesse novo ambiente

O TIC 211 é compatível com as principais certificações de merca-do: CompTIA Cloud Essentials, Exin Cloud Fundations (CLOUDF).

Objetivos do Curso

Capacitar gestores e profissionais de TI a compreenderem a computação em nuvem (Cloud Computing);

Apresentar os princípios para assegurar a segurança dentro desses ambientes.

Ementa do Treinamento

Princípios de Cloud Computing: Conceitos Fundamentais, Histórico da Disci-plina, Arquiteturas de Cloud Computing, Benefícios e limitações da Cloud Computing, O Valor da Cloud Computing para o negócio;

Utilização da Nuvem: Acessando a Nuvem, Mobilidade e Cloud Computing, Automação e Self-service;

Segurança em Cloud Computing: Segurança em Cloud Computing, Gestão de Identidades, Riscos e desafios técnicos;

Implementação e Gerenciamento de Cloud Computing: Construção de Nu-vens Privadas, Suporte ao uso e Cloud Computing, Padrões em Cloud Compu-ting Padrões (WBEM, DMFT, etc.), Protocolos de segurança (IPSec, OpenID) , Arquitetura e Desenvolvimento de Aplicações, Fatores de sucesso para Ado-ção de Cloud Computing, Impacto e mudanças no serviço de TI;

Avaliação de Cloud Computing: Business Case, Avaliação de Implementa-ções, Gestão de contratos de Cloud, Compliance em Cloud.

22 Segunda Outubro

_______________________________________

_______________________________________

_______________________________________

_______________________________________

_______________________________________

_______________________________________

_______________________________________

_______________________________________

_______________________________________

_______________________________________

_______________________________________

_______________________________________

_______________________________________

_______________________________________

_______________________________________

_______________________________________

_______________________________________

_______________________________________

_______________________________________

_______________________________________

_______________________________________

_______________________________________

_______________________________________

_______________________________________

www.antebellum.com.br

Este curso destina-se a gestores de diversas áreas e profissionais de TI (Tecnologia da Informação) e SI (Segurança da Informação), apre-sentando-lhes uma visão de Governança, Gestão de Riscos, Confor-midade, táticas e frameworks de GRC.

TIC 206 - IT GRC (16 h)

Objetivos do Curso

Capacitar profissionais em Governança, Gestão de Riscos e conformidade, apresentando os conceitos de cada uma das disciplinas, e os caminhos para a integração das mesmas;

Apresentar o papel dos Stakeholders, Shareholders, e do Conselho em uma organização, e demonstrar a necessidade do GRC nas organizações através de uma perspectiva histórica;

Realizar análises de risco com uma visão mais ampla;

Entender o papel do compliance na gestão de riscos;

Planejar ações integradas de GRC, visando aperfeiçoar os processos de TI e alinhá-los aos objetivos de negócio;

Ementa do Treinamento

Introdução ao GRC: Stakeholder, AS’s, Shareholders ,Bolsa de Valores;

A História do GRC:O Cubo COSO, Coso II, Societê des Moulins bu Bazacle, Amsterdam Stock Exchange, A Grande Depressão, A Criação da OECD, Enron, New Deal e a SEC, A Criação da ISACA, Basiléia, IFRS, PCI Council;

Governança: Governança Corporativa, IBCG, Transparência, Equidade, Presta-ção de Contas, Responsabilidade Corporativa, O Conselho de Administração, Relações com os Investidores, Estrutura de governança de TI, ISO38500;

Gestão de Riscos: Riscos positivos e negativos, Fontes de risco, Nível de risco e probabilidade, Análise Quantitativa e Qualitativa, Percepção de Riscos, Ape-tite e Tolerância a Riscos, ISO 31000 , ALARP, Avaliação, Tratamento, Monito-ração e Reporte de Riscos, ISO 27005;

Conformidade: Leis e Regulamentações, CVM, Basiléia II, Banco Central, SU-SEP 249/2004, Culpa e Dolo, Responsabilidades dos Administradores, Lei das S.A.’s, Conflito de Interesses, Insider Trading, Código de Ética, Política de Pro-priedade Intelectual, Sustentabilidade, AS 3806, O Papel do CCO/CECO;

IT GRC: Governança de TI segundo o Cobit, Objetivos de Controle, Tabela RA-CI, Modelo de Maturidade, VAL IT, Risk IT, Cobit 5, ISO 15504.

23 Terça Outubro

_______________________________________

_______________________________________

_______________________________________

_______________________________________

_______________________________________

_______________________________________

_______________________________________

_______________________________________

_______________________________________

_______________________________________

_______________________________________

_______________________________________

_______________________________________

_______________________________________

_______________________________________

_______________________________________

_______________________________________

_______________________________________

_______________________________________

_______________________________________

_______________________________________

_______________________________________

_______________________________________

_______________________________________