Tópicos para a disciplina - GSO Gestão de Sistemas Operacionais · 2007/1/1 · Tópicos para a...

Transcript of Tópicos para a disciplina - GSO Gestão de Sistemas Operacionais · 2007/1/1 · Tópicos para a...

CEETEPS – CENTRO ESTADUAL DE EDUCAÇÃO TECNOLÓGICA PAULA SOUZA

Tópicos para a disciplina - GSOGestão de Sistemas Operacionais

Monte Alto – Fevereiro/2010

CEETEPS – CENTRO ESTADUAL DE EDUCAÇÃO TECNOLÓGICA PAULA SOUZA

Tópicos para a disciplina - GSOGestão de Sistemas Operacionais

Informações sobre este materialProfessor: Marcio Roberto Gonçalves de Vazzi

Curso: Técnico em InformáticaDisciplina: GSO – Gestão de Sistemas Operacionais

Período: 1º, 2º e 3º MódulosSemestre/Ano: 01/2010

Datas: Criação: Agosto de 2007 - Tempo de edição 11:15:47 - Última alteração 22/02/2010Nº de páginas: 126 Versão: 1.1.80

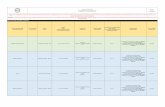

Sumário 1 Capítulo 1 – Sistemas Operacionais..............................................................................................6 1.1 Introdução......................................................................................................................................6 1.2 Tipos de Sistema Operacional.......................................................................................................7 1.3 Windows........................................................................................................................................8 1.3.1 Significado do nome...................................................................................................................8 1.3.2 Origem e História.......................................................................................................................8 1.3.3 Windows 1.01.............................................................................................................................9 1.3.4 Windows 2.03.............................................................................................................................9 1.3.5 Windows 2.1...............................................................................................................................9 1.3.6 Windows 3.x.............................................................................................................................10 1.3.7 Windows 95..............................................................................................................................11 1.3.8 Windows NT.............................................................................................................................11 1.3.9 Windows 98..............................................................................................................................13 1.3.10 Windows ME..........................................................................................................................13 1.3.11 Windows 2000........................................................................................................................14 1.3.12 Windows XP...........................................................................................................................14 1.3.13 Windows Server 2003.............................................................................................................15 1.3.14 Windows Vista........................................................................................................................15 1.3.15 Outras versões........................................................................................................................16 1.3.16 Características Técnicas.........................................................................................................17 1.4 MacOS.........................................................................................................................................17 1.5 Solaris..........................................................................................................................................18 1.6 FreeBSD......................................................................................................................................19 1.6.1 Características...........................................................................................................................19 1.6.2 Compatibilidade binária com Linux.........................................................................................19 1.6.3 Mascote e Lema........................................................................................................................20 1.6.4 História e desenvolvimento do FreeBSD.................................................................................20 1.7 UNIX...........................................................................................................................................21 1.7.1 Particularidades........................................................................................................................21 1.8 Linux............................................................................................................................................22 1.8.1 A História do Sistema Operacional LINUX.............................................................................22 1.9 Principais Comandos do DOS.....................................................................................................22 1.10 Criando arquivos de lote............................................................................................................25 1.11 Exercícios de Fixação................................................................................................................27 2 Capítulo 2 – Distribuições Linux.................................................................................................28 2.1 Debian..........................................................................................................................................29 2.2 Mandriva......................................................................................................................................29 2.3 Open Suse....................................................................................................................................30 2.4 Ubuntu.........................................................................................................................................31 2.5 Slackware....................................................................................................................................31 2.6 Fedora..........................................................................................................................................32 2.7 Distribuições Brasileiras..............................................................................................................32 2.8 Time Line.....................................................................................................................................33 2.9 Ambientes de Trabalho/Interface Gráfica (Desktop)...................................................................34 2.9.1 KDE..........................................................................................................................................34 2.9.1.1 Principais características do KDE.........................................................................................34 2.9.1.2 Benefícios do KDE................................................................................................................35 2.9.1.3 Deficiências do KDE.............................................................................................................36 2.9.1.4 Configurações de hardware suportadas.................................................................................37 2.9.1.5 Comparação com a GUI do Windows...................................................................................37 2.9.2 Gnome......................................................................................................................................38

2.9.2.1 Metas.....................................................................................................................................38 2.9.2.2 Origem...................................................................................................................................38 2.9.2.3 Liberdade...............................................................................................................................39 2.9.3 X Window System ou simplesmente X....................................................................................39 2.10 Exercícios de Fixação................................................................................................................41 3 Capítulo 3 – Principais Comandos em Linux............................................................................42 3.1 Comandos de manipulação de diretório......................................................................................42 3.1.1 mkdir.........................................................................................................................................42 3.1.2 rmdir.........................................................................................................................................42 3.1.3 rm -rf.........................................................................................................................................42 3.1.4 cd..............................................................................................................................................43 3.1.5 pwd, ls, df, du e whereis...........................................................................................................43 3.2 Comandos para manipulação de arquivos...................................................................................44 3.2.1 cat, tac, vi, vim, rm, cp, mv, chmod, chown, > e >>................................................................44 3.3 Comandos para administração.....................................................................................................45 3.3.1 Man, du, find, whoami, ps, kill, su, chown..............................................................................45 3.3.2 adduser......................................................................................................................................45 3.3.3 addgroup...................................................................................................................................47 3.3.4 sg...............................................................................................................................................48 3.3.5 userdel.......................................................................................................................................49 3.3.6 Groupdel...................................................................................................................................49 3.3.7 passwd......................................................................................................................................50 3.3.8 users..........................................................................................................................................51 3.3.9 groups.......................................................................................................................................51 3.3.10 Who........................................................................................................................................51 3.4 Comandos para administração de rede........................................................................................52 3.5 Exercícios de Fixação..................................................................................................................53 3.6 Permissões de acesso a arquivos e diretórios..............................................................................54 3.6.1 Donos, grupos e outros usuários...............................................................................................54 3.6.2 Tipos de Permissões de acesso.................................................................................................55 3.6.3 Etapas para acesso a um arquivo/diretório...............................................................................56 3.6.4 Exemplos práticos de permissões de acesso.............................................................................57 3.6.4.1 Exemplo de acesso a um arquivo..........................................................................................57 3.6.4.2 Criando LINKS.....................................................................................................................59 3.6.4.3 Exemplo de acesso a um diretório.........................................................................................59 3.7 Permissões de Acesso Especiais..................................................................................................61 3.8 A conta root..................................................................................................................................62 3.9 chmod..........................................................................................................................................63 3.10 chgrp..........................................................................................................................................65 3.11 chown.........................................................................................................................................65 3.12 Modo de permissão octal...........................................................................................................66 3.13 umask.........................................................................................................................................68 3.14 Outros comandos importantes...................................................................................................71 3.14.1 ps.............................................................................................................................................71 3.14.2 Kill..........................................................................................................................................71 3.14.3 top...........................................................................................................................................71 3.14.4 df e du.....................................................................................................................................72 3.15 Exercícios de Fixação................................................................................................................73 3.16 Montando Dispositivos..............................................................................................................74 3.16.1 O que são dispositivos?..........................................................................................................74 3.16.2 Montando os dispositivos.......................................................................................................75 3.17 Exercícios de Fixação................................................................................................................79

3.18 Compactando arquivos..............................................................................................................80 3.18.1 Compressão de arquivos.........................................................................................................80 3.19 Estrutura de diretórios...............................................................................................................82 3.20 Exercícios de Fixação................................................................................................................84 4 Capítulo 4 – Gestão de T.I............................................................................................................85 4.1 Projetando redes de computadores e sistemas de informação.....................................................85 4.2 TCO.............................................................................................................................................86 4.3 ROI - Return On Investment......................................................................................................87 4.3.1 O que é......................................................................................................................................87 4.3.2 Definições.................................................................................................................................87 4.3.3 Conceitos..................................................................................................................................88 4.3.4 Categorias de ROI....................................................................................................................89 4.3.5 Calculando o ROI.....................................................................................................................89 4.3.6 Quanto custa.............................................................................................................................90 4.4 Conclusão....................................................................................................................................90 4.5 Licença de software.....................................................................................................................90 4.6 Exercícios de Fixação..................................................................................................................92 5 Capítulo 5 – Servidores................................................................................................................93 5.1 SAMBA......................................................................................................................................93 5.1.1 Implementação.........................................................................................................................93 5.1.2 Configuração do Servidor.........................................................................................................94 5.1.3 Criando usuários no SAMBA:..................................................................................................96 5.1.4 smb.conf comentado.................................................................................................................96 5.2 Apache.........................................................................................................................................99 5.2.1 O httpd.conf............................................................................................................................101 5.3 Squid..........................................................................................................................................104 5.3.1 Squid.conf...............................................................................................................................105 5.4 Exercícios de Fixação................................................................................................................110 6 Capítulo 6 – Acesso Remoto e Firewall.....................................................................................111 6.1 SSH............................................................................................................................................111 6.2 VNC...........................................................................................................................................111 6.3 Vino e Vinagre (Gnome)............................................................................................................111 6.4 Firewall – NetFilter/IPTABLES................................................................................................112 6.4.1 Configurando..........................................................................................................................113 6.5 Exercícios de fixação.................................................................................................................115 7 Capítulo 7 - Extras......................................................................................................................116 7.1 linuxconf....................................................................................................................................116 7.2 Interface do Linuxconf..............................................................................................................116 7.3 Arquivos de configuração..........................................................................................................118 7.3.1 /etc/resolv.conf........................................................................................................................118 7.3.2 /etc/hosts.................................................................................................................................118 7.4 Comando “sudo”........................................................................................................................119 7.5 Crontab e at................................................................................................................................120 7.5.1 Crontab...................................................................................................................................120 7.5.2 at.............................................................................................................................................122 7.6 Exercícios de Fixação................................................................................................................124 8 Exercícios Gerais........................................................................................................................125

Tópicos para a disciplina GSO 6

1 Capítulo 1 – Sistemas Operacionais

1.1 Introdução

Um sistema operativo (português europeu) ou sistema operacional (português brasileiro) é um programa ou um conjunto de programas cuja função é servir de interface entre um computador e o usuário.O sistema operacional (SO) é a primeira coisa que o computador carrega. Sem um sistema desse tipo, o computador se torna inútil. Segundo alguns autores (Silberschatz et al, 2005; Stallings, 2004; Tanenbaum, 1999), existem dois modos distintos de conceituar um sistema operacional:

• pela perspectiva do usuário ou programador (visão top-down): é uma abstração do hardware, fazendo o papel de intermediário entre o aplicativo (programa) e os componentes físicos do computador (hardware); ou

• numa visão bottom-up, de baixo para cima: é um gerenciador de recursos, controla quais aplicações (processos) podem ser executadas, quando, que recursos (memória, disco, periféricos) podem ser utilizados.

Professor Marcio R. G. de Vazzi - www.vazzi.com.br

Usuários

SistemaOperacional

Hardware

Programadores, Analistas e Usuários

Programas, Sistemas e Aplicativos

TerminaisDiscos

Periféricos

Impressoras MemóriaProcessador

Tópicos para a disciplina GSO 7

1.2 Tipos de Sistema Operacional

Existem 4 tipos básicos de sistemas operacionais. Eles são divididos em grupos relacionados com o tipo de computador que controlam e o tipo de aplicativos que suportam. Estas são as categorias mais abrangentes:

• sistema operacional de tempo real (RTOS - Real-time operating system). É utilizado para controlar máquinas, instrumentos científicos e sistemas industriais. Geralmente um RTOS não tem uma interface para o usuário muito simples e não é destinado para o usuário final, desde que o sistema é entregue como uma "caixa selada". A função do RTOS é gerenciar os recursos do computador para que uma operação específica seja sempre executada durante um mesmo período de tempo. Numa máquina complexa, se uma parte se move mais rapidamente só porque existem recursos de sistema disponíveis, isto pode ser tão catastrófico quanto se uma parte não conseguisse se mover porque o sistema está ocupado.

• monousuário, monotarefa. O sistema operacional foi criado para que um único usuário possa fazer uma coisa por vez. O Palm OS dos computadores Palm é um bom exemplo de um moderno sistema operacional monousuário e monotarefa.

• monousuário, multitarefa. Este tipo de sistema operacional é o mais utilizado em computadores de mesa e laptops. As plataformas Microsoft Windows e Apple MacOS são exemplos de sistemas operacionais que permitem que um único usuário utilize diversos programas ao mesmo tempo. Por exemplo, é perfeitamente possível para um usuário de Windows escrever uma nota em um processador de texto ao mesmo tempo em que faz download de um arquivo da Internet e imprime um e-mail.

• multiusuário. Um sistema operacional multiusuário permite que diversos usuários utilizem simultaneamente os recursos do computador. O sistema operacional deve se certificar de que as solicitações de vários usuários estejam balanceadas. Cada um dos programas utilizados deve dispor de recursos suficientes e separados, de forma que o problema de um usuário não afete toda a comunidade de usuários. Unix, VMS e sistemas operacionais mainframe como o MVS são exemplos de sistemas operacionais multiusuário.

Os módulos típicos em um grande SO multiusuário geralmente são:• Núcleo (Kernel em inglês - também conhecido como " executivo")• Gerenciador de processo• Escalonador (Scheduler, em inglês)• Gerenciador de arquivo

É importante diferenciar os sistemas operacionais multiusuário dos sistemas operacionais monousuário que suportam rede. O Windows Server e o Novell Open Enterprise Server podem suportar centenas ou milhares de usuários em rede, mas os sistemas operacionais em si não são sistemas multiusuário de verdade. O administrador do sistema é o único "usuário" do Windows Server ou do Novell Open Enterprise Server. O suporte à rede e todos os usuários remotos são, do ponto de vista do sistema operacional, um programa sendo executado pelo administrador.

Professor Marcio R. G. de Vazzi - www.vazzi.com.br

Tópicos para a disciplina GSO 8

1.3 Windows

Fonte: Richard Batista Silveira (Material garimpado na Internet)

1.3.1 Significado do nome

A palavra windows em inglês significa janelas. A sua interface é baseada num padrão de janelas que exibem informações e recebem respostas dos utilizadores através de um teclado ou de cliques do mouse.Este padrão de interface não foi, no entanto, criado pela Microsoft, como veremos adiante.O registro da marca Windows foi legalmente complicado, pelo fato de essa palavra ser de uso corrente em inglês.

Podemos dizer que um computador não possui nenhuma utilidade prática sem pelo menos um sistema operacional instalado. Resumidamente, ele é responsável pelo funcionamento do computador, controle dos periféricos, execução de aplicativos, gerência de memória, rede, etc. Mais detalhes podem ser vistos no artigo específico de sistemas operacionais.

1.3.2 Origem e História

A Microsoft começou o desenvolvimento de um Gerenciador de Interface (subseqüente renomeado Microsoft Windows) em setembro de 1981. O Windows só começa a ser tecnicamente considerado como um SO a partir da versão Windows NT, lançada em Agosto de 1993. O que havia antes eram sistemas gráficos sendo executados sobre alguma versão dos sistemas compatíveis com DOS, como MS-DOS, PC-DOS ou DR-DOS. Somente o MSDOS era produzido pela própria Microsoft.

O MS-DOS é um sistema operativo que não dispõe de interface gráfica, funciona através de comandos de texto introduzidos no teclado pelo utilizador. O Windows surgiu inicialmente como uma interface gráfica para MS-DOS, que permitia correr programas em modo gráfico, o que permitiu a utilização do mouse, que até à altura era considerado supérfluo em computadores de tipo IBM-PC.

Professor Marcio R. G. de Vazzi - www.vazzi.com.br

Tópicos para a disciplina GSO 9

1.3.3 Windows 1.01

Windows 1.01 era uma interface gráfica bidimensional para o MS-DOS e foi lançado em 20 de Novembro de 1985. Era necessário o MS-DOS 2.0, 256 KB RAM e um disco rígido. Naquela altura, o MS-DOS só consegue suportar 1 MB de aplicações. Era uma primeira tentativa de criar um sistema multitarefa. Nessa época, instalado em computadores XTs que tinham apenas 512Kb de memória, ocupava praticamente toda a memória disponível. O Windows 1.01 não foi nenhum grande sucesso comparado com seus

sucessores da década de 1990, devido à limitação do hardware da época.Inicialmente, ele foi lançado em quatro disquetes de 5.25 polegadas de 360 KB cada um. Continha o Reversi (jogo), um calendário, bloco de notas, calculadora, relógio, command prompt , Write, Control Panel, Paint e programas de comunicação. Permite a utilização de mouse, janelas e ícones. Nesta versão ainda não havia sobreposição de janelas.

1.3.4 Windows 2.03

O Windows 2.03 foi lançado em 1 de Novembro de 1987 e praticamente tem a mesma interface do Windows 1.01, com a diferença de apresentar mais recursos, ferramentas e maior paleta de cores, embora os computadores daquela época eram ainda muito lentos quando estes utilizavam uma interface gráfica de boa qualidade.Permite a sobreposição de janelas e estas podem maximizar e minimizar. Era apresentado em oito disquetes de alta densidade de 5,25" de 360 KB cada um.

1.3.5 Windows 2.1

Em 27 de Maio de 1988, foi lançado o Windows 2.1, que era apresentado em sete disquetes de dupla densidade de 3,5" de 720 KB cada um, e era nada mais do que o Windows 2.03 reformulado.

Existem duas versões especiais do Windows 2.1:

Windows 2.1/286 foi lançada para aproveitar todos os recursos dos

Professor Marcio R. G. de Vazzi - www.vazzi.com.br

Tópicos para a disciplina GSO 10

microprocessadores 286;Windows 2.1/386 foi lançada para aproveitar todo o potencial dos microprocessadores 386.

Existe uma outra versão da família Windows 2.xx, o Windows 2.11, que foi lançada em Março de 1989, com pequenas mudanças em gerenciamento de memória, melhor impressão e drivers Postscript.

1.3.6 Windows 3.x

O Windows 3.0 foi o primeiro sucesso amplo da Microsoft e foi lançado em 22 de Maio de 1990. Ao contrário das versões anteriores, ele era um Windows completamente novo.Tecnicamente, esta versão é considerada o primeiro sistema gráfico da empresa. Era um sistema gráfico de 16 bits, mas ainda precisava ativar primeiro o MS-DOS para ativar o Windows.Substituiu o MS-DOS Executive pelo Gerenciador de Programas e o Gerenciador de Arquivos que simplificavam as aplicações e tornava o sistema mais prático. Melhorou bastante a interface, o gerenciamento de memória e o sistema multitarefa. Conseguiu ultrapassar o limite de 1 MB do

MSDOS e permitiu a utilização máxima de 16 MB de aplicações.Naquela época era o único possível de compatibilizar todos os programas das versões anteriores. Utilizava o CPU Intel 80286 e Intel 80386. Também existe a versão 3.0a, que foi lançada em 31 de Outubro de 1990.Pode ter sido responsável pela saída do mercado de empresas como Novell e Lantastic, que dominavam como fornecedoras de NOSes (sistemas operacionais para redes) em plataformas cliente-servidor e ponto a ponto, respectivamente.

Existem cinco versões especiais do Windows 3.0:

Windows with Multimedia Extensions - foi lançada por vários fabricantes de periféricos multimídia, por isso ela não tem uma certa data de lançamento. Tinha recursos multimídia (semelhantes aos do Windows 3.1) e era um pouco mais estável.

• Windows 3.1 - foi lançada em 6 de Abril de 1992 e tinha softwares para multimédia e fontes TrueType (aumenta muito o número de tipos de letras disponíveis) e era mais estável do que o Windows 3.0. Ele era apresentado em oito disquetes de alta densidade de 3,5" de 1,44 MB cada um. Nesta versão permitiu o uso de um maior número de línguas de trabalho, incluindo o Cirílico e o Japonês. O Minesweeper substituiu o Reversi.

• Windows for Workgroups 3.1 - foi lançada 28 de Outubro de 1992, e era praticamente o Windows 3.1 com suporte a rede, fax-modem e correio eletrônico. Ele era apresentado em nove disquetes de alta densidade de 3,5" de 1,44 MB cada um.

• Windows for Workgroups 3.11 - foi lançada 8 de Novembro de 1993 e era praticamente a revisão da versão anterior.

• Windows for Pen Computing - foi lançada em Abril de 1994 e tinha todos os recursos do

Professor Marcio R. G. de Vazzi - www.vazzi.com.br

Tópicos para a disciplina GSO 11

Windows for Workgroups 3.11 mais o suporte a canetas para PCs.• Windows 3.2 - nesta versão limitou-se em acrescentar o Chinês como uma língua de

trabalho.

1.3.7 Windows 95

É o primeiro S.O. de 32 bits e foi lançada em 24 de Agosto de 1995. Ele era um Windows completamente novo, e de nada lembra os Windows da família 3.xx. O salto do Windows 3.0 ao Windows 95 era muito grande e ocorreu uma mudança radical na forma da apresentação do interface. Introduziu o Menu Iniciar e a Barra de Tarefas. Nesta versão, o MS-DOS perdeu parte da sua importância visto que o Windows já consegue activar-se sem precisar da dependência prévia do MS-DOS. As limitações de

memória oferecidas ainda pelo Windows 3.0 foram praticamente eliminadas nesta versão. O sistema multitarefa tornou-se mais eficaz. Utilizava o sistema de ficheiros FAT-16 (VFAT). Os ficheiros (arquivos) puderam a partir de então ter 255 caracteres de nome (mais uma extensão de três caracteres que indica o programa que abre o arquivo).

Existe uma outra versão do Windows 95, lançada no início de 1996, chamada de Windows 95 OEM Service Release 2 (OSR 2), com suporte nativo ao sistema de arquivos FAT32. Já o Windows 95, a partir da revisão OSR 2.1, incluía o suporte nativo ao Barramento Serial Universal (USB).

1.3.8 Windows NT

O Windows NT foi lançado pela primeira vez pela Microsoft em 1993 com o objectivo principal de fornecer mais segurança e comodidade aos utilizadores de empresas e lojas (meio corporativo), pois as versões do Windows disponíveis até então não eram suficientemente estáveis e confiáveis. Foi um sistema operativo de 32 bits, multitarefa e multiutilizador. A sigla NT significa New Technology (nova tecnologia em inglês).

Trazia a funcionalidade de trabalhar como um servidor de arquivos. Os NTs têm uma grande estabilidade e têm a vantagem de não ter o MSDOS.

A arquitectura desta versão é fortemente baseada no microkernel. Assim, em teoria, pode-se remover, actualizar ou substituir qualquer módulo sem a necessidade de alterar o resto do sistema.

Professor Marcio R. G. de Vazzi - www.vazzi.com.br

Tópicos para a disciplina GSO 12

Foi criado com base no sistema operacional OS/2 da IBM - que havia deixado de ser comercializado e não representava mais um competidor no mercado, VMS e Lan Manager. Ele não era muito popularizado até ao aparecimento do Windows 2000 (NT 5.0). O Windows NT aceita dois tipos de sistemas de arquivos:

FAT (Windows NT 3.xx e Windows NT 4.0);NTFS (Windows NT 4.0, Windows 2000, Windows XP e Windows 2003).

Existem edições especiais:

NT 3.1 era muito semelhante ao Windows 3.1. Foi lançado em 1993. Pode ser utilizado no Intel x86, DEC Alpha e MIPS CPUs. NT 3.5 foi lançado em 1994 e era semelhante ao NT 3.1. NT 3.51 foi lançado em 1995 e tinha uma interface semelhante ao Windows 3.1 e trouxe algumas inovações nas áreas de gestão e distribuição de energia, podia executar um grande número de aplicações Win 32 do Windows 95. Mas foi rapidamente ultrapassado porque não oferecia bons serviços de Internet.

NT 4.0 foi lançado em 1996 tinha uma interface semelhante ao Windows 95 e era mais estável mas menos flexível do que o Windows 95. Introduziu o Web Server, o Microsoft FrontPage, softwares de criação e gestão de web sites, o Microsoft Transaction Server e o Microsoft Message Queuing (o MSMQ melhora a comunicação).

NT 5.0 só foi produzido em versão Beta e posteriormente foi mudado para Windows 2000. Tinha uma interface semelhante ao Windows 98.

Este Windows permaneceu sem popularidade até o fim da era 9x/ME, quando lançaram o Windows 2000. Nesta edição também foi implementada a idéia de Serviços (ou Processos), no qual o sistema operacional trabalha a partir de serviços, tendo assim menores chances de travar, pois era possível reinicializar apenas um serviço ao invés da máquina por inteiro.

Estas versões do Windows aceitam quatro tipos de sistemas de arquivos:

FAT 12 e 16 - Windows 1.0x, Windows 2.xx, Windows 3.xx, Windows 95, Windows 98, Windows ME, Windows NT 3.xx e Windows NT 4.0;FAT 32 - Windows NT 3.51 (com o PowerPack), Windows 95 OSR 2.x, Windows 98, Windows 2000, Windows XP e Windows Server 2003;NTFS - Windows NT 3.xx, Windows NT 4.0, Windows 2000, Windows XP, Windows Server 2003 e o Windows Vista(atualmente).

Professor Marcio R. G. de Vazzi - www.vazzi.com.br

Tópicos para a disciplina GSO 13

1.3.9 Windows 98

Esta versão foi lançada em 25 de Junho de 1998. Foram corrigidas muitas das falhas do seu antecessor. A maior novidade desta versão era a completa integração do S.O. com a Internet. Utilizava o Internet Explorer 4.

Introduziu o sistema de arquivos FAT 32 e começou a introduzir o teletrabalho (só foi possível devido à integração do Web). Melhorou bastante a interface gráfica. Incluiu o suporte a muitos monitores e

ao USB (Universal Serial Bus). Mas, por ser maior do que o Windows 95 e possuir mais funções, era também mais lento e mais instável. Nessa versão, nasce a restauração de sistema via MS-DOS (Scanreg.exe /restore). A restauração de sistema visava corrigir problemas retornando o computador a um estado anteriormente acessado (ontem, antes de ontem, etc).

Existe uma versão especial, conhecida como Windows 98 Segunda Edição (Windows 98 SE). Foi lançada em 1999 e esta versão visava corrigir as falhas (bugs) e resolver os problemas de instabilidade do Windows 98. Incluía drivers e programas novos.

Substituiu o Internet Explorer 4 pela versão 5, que era mais rápida, e introduziu a Internet Connection Sharing, que permite a partilha de uma rede de internet para muitos computadores. Acrescentou também o NetMeeting 3 e suporte a DVD. Muitos utilizadores classificam este sistema como um dos melhores da Microsoft, apesar de ser tratar de um sistema operacional sem suporte a multitarefa real, e ainda tendo o DOS como o seu núcleo principal.

1.3.10 Windows ME

Foi lançado pela Microsoft em 14 de Setembro de 2000, sendo esta a última tentativa de disponibilizar um sistema baseado, ainda, no antigo Windows 95. Essa versão trouxe algumas

inovações, como o suporte às máquinas fotográficas digitais, aos jogos multi jogador na Internet e à criação de redes domésticas (home networking). Introduziu o Movie Maker e o Windows Media Player 7 (para competir com o Real Player) e atualizou alguns programas. Possuía a Restauração de Sistema (um programa que resolvia problemas e corrigia bugs). Introduziu o Internet Explorer 5.5.

Algumas pessoas crêem que este foi apenas uma terceira edição do Windows 98 e que foi apenas um produto para dar resposta aos clientes que esperavam por uma nova versão.

Professor Marcio R. G. de Vazzi - www.vazzi.com.br

Tópicos para a disciplina GSO 14

Muitas pessoas achavam-no defeituoso e instável, o que seria mais tarde comprovado pelo abandono deste segmento em função da linha OS/2-NT4-2000-XP, criada originalmente pela IBM e posteriormente adquirida pela Microsoft. Na mesma época, foi lançada uma nova versão do Mac OS X e a Microsoft, com receio de perder clientes, lançou o Windows ME para que os fãs aguardassem o lançamento do Windows XP.

1.3.11 Windows 2000

O lançamento desse Windows, em Fevereiro de 2000 (apesar do sistema estar datado 1999), que também era chamado de Windows NT 5.0 na sua fase Beta, marcou o começo da era NT (Nova Tecnologia) para usuários comuns. Ainda com falhas de segurança, como, por exemplo, o armazenamento de senhas em um arquivo próprio e visível, o que facilitava a ação de hackers e invasores. Ainda não apresentava muita semelhança com o XP no visual, que até então ainda era o mesmo do ME. Trata-se de um sistema operacional bastante estável, multiusuário e multitarefa real.

Nesta versão foi iniciada a criação e utilização de um novo sistema de gerenciamento, baseado em LDAP, chamado pela Microsoft de Active Directory, o que trazia diversas funções, como suporte a administração de usuários e grupos (como no NT 3.51 e 4.0) além das novas opções como computadores, periféricos (impressoras, etc...) e OU´s (Organization Unit).

Versões: Professional, Server, Advanced Server, Datacenter Server e Small Business Server.

1.3.12 Windows XP

Lançada em 25 de Outubro de 2001 e é também conhecida como Windows NT 5.1.

Roda em formatações FAT 32 ou NTFS. A sigla XP deriva da palavra eXPeriência.

Uma das principais diferenças em relação às versões anteriores é quanto à interface.

Trata-se da primeira mudança radical desde o lançamento do Windows 95. Baseada no antigo OS/2 da IBM, cujos direitos foram comprados pela Microsoft, e, seguindo a linha OS/2-NT-2000-XP, a partir deste Windows, surgiu uma nova interface, abandonando o antigo formato 3D acinzentado.

Professor Marcio R. G. de Vazzi - www.vazzi.com.br

Tópicos para a disciplina GSO 15

Nota-se uma melhoria em termos de velocidade em relação às versões anteriores, especialmente na inicialização da máquina. O suporte a hardware também foi melhorado em relação às versões 9x-Millenium, abandonada definitivamente.

Esta versão do Windows foi considerada como a melhor versão já lançada pela Microsoft para usuários domésticos, possui uma interface totalmente simples a inovadora. Um dos problemas é seu consumo, ele só pode ser instalado em estações com mais de 128Mb de memória, e cada vez que aMicrosoft lança uma nova versão, é cada vez maior e mais abstraido do hardware.

Versões: Home, Professional, Tablet PC Edition, Media Center Edition, Embedded, Starter Edition e 64-bit Edition

O nome de código desta versão, antes do lançamento era Whistler.

1.3.13 Windows Server 2003

Versão do Windows lançada em 24 de Abril de 2003, e é também conhecida como Windows NT 5.2, e é o sucessor do Windows 2000 para o ambiente corporativo. Novidades na área administrativa, Active Directory, e automatização de operações. Esta versão do Windows é voltada principalmente para servidores e empresas de grande porte, possui recursos de servidores na

ativa e garante a segurança de dados.

Versões: Web Edition, Standard Edition, Enterprise Edition, Data Center Edition e Small Business Server (32 e 64 bits).

1.3.14 Windows Vista

Também conhecido como Windows NT 6.0, pelo nome de código Longhorn e pelo proprio nome oficial Vista, é o mais novo S.O da Microsoft,e que terá seis versões, uma delas simplificada e destinada aos países em desenvolvimento. O Windows Vista começou a ser vendido em 30 de

Janeiro de 2007. As seis edições diferentes do Windows Vista foram projetadas para se ajustar ao modo como você pretende usar seu PC. Ele tem uma interface intitulada Aero,com recursos de transparência,que não existe na Versão Starter e um sistema de alternância 3D de janelas chamado Flip 3D, que é ativado pelo atalho Logotipo do Windows + Tab.

A versão básica e popular do Windows Vista (Limitada):Vista Starter Edition, destinado aos mercados emergentes e paises em desenvolvimento.

Professor Marcio R. G. de Vazzi - www.vazzi.com.br

Tópicos para a disciplina GSO 16

São duas versões destinadas ao usuário doméstico:Vista Home BasicVista Home Premium

As duas versões voltadas para o público corporativo são:Vista Business Edition (projetado para atender às necessidades de empresas de todos os portes)Vista Enterprise Edition (necessidades de grandes empresas globais)

A versão Ultimate é a edição mais abrangente do Windows Vista. Reúne todos os recursos de infraestrutura avançados de um sistema operacional empresarial, todos os recursos de gerenciamento e eficiência de um sistema operacional móvel, e todos os recursos de entretenimento digital de um sistema operacional voltado ao consumidor

Vista Ultimate EditionO Windows Vista Ultimate Edition é a versão do Windows Vista que mais requer recursos do computador. Para que o desempenho seja razoável, a Microsoft recomenda um processador de 1Ghz e 1GB de memória RAM.

1.3.15 Outras versões

Windows Server 2007

Nova versão do windows para ser lançada já com versão beta.

Windows Seven

Anteriormente com o codinome Vienna,esse será o sucessor do Windows Vista,onde se incluirão alguns aplicativos que não se encontram no Vista. Previsto para o final de 2009.

Windows CE

Versão minimalista que equipa dispositivos com sistemas embarcados como rádios automotivos,consolas de videojogos (Dreamcast), celulares, PDAs, robôs e Tvs.

Compatibilidade

Os primeiros Windows, como o 1.0, 2.0 e 3.x, só são compatíveis em partições formatadas com o sistema de ficheiros FAT, ou como é chamado, FAT 16. No salto do 3.1 para o 95B (Windows 95 OSR 2/OSR 2.1), os HD's poderiam ser formatados em FAT 32. Inicialmente lançado com o Windows NT, a tecnologia NTFS é agora o padrão de facto para esta classe. Com a convergência de ambos sistemas, o Windows XP passou também a preferir este formato.

Professor Marcio R. G. de Vazzi - www.vazzi.com.br

Tópicos para a disciplina GSO 17

1.3.16 Características Técnicas

A principal linguagem de programação usada para escrever o código-fonte das várias versões do Windows é a linguagem C.

Até à versão 3.11, o sistema rodava em 16 bits (apesar de poder instalar um update chamado Win32s para adicionar suporte a programas 32 bits), daí em diante, em 32 bits.

As últimas versões (como o XP, o 2003 Server e o Windows Vista (nome de código Longhorn) está preparado para a tecnologia 64 bits. Esse sistema deveria incluir o sistema de arquivos WinFS, que acabou retirado do Windows Vista.

1.4 MacOS

O Macintosh Operating System (Mac OS) é a denominação do sistema operacional padrão dos computadores Macintosh produzidos pela Apple. Sua evolução ocorreu até a versão Mac OS X. A primeira versão foi lançada em 1984. Até antes da versão 7.6, era chamado apenas de System (ex.: System 4, System 7), da versão 7.6 em diante passou a ser chamado de Mac OS.

Foi o primeiro sistema gráfico amplamente usado em computadores a usar ícones para representar os itens do computador, como programas, pastas e documentos. Também foi pioneiro na disseminação

do conceito de Desktop, com uma Área de Trabalho com ícones de documentos, pastas e uma lixeira, em analogia ao ambiente de escritório.

De início as pastas eram criadas renomeando-se uma "Pasta Vazia" que estava sempre na raiz do disco. A partir do System 2.0 o sistema foi modificado, com a inclusão do comando "Nova Pasta" no menu Arquivo do Finder.

O lançamento do Mac OS X foi um marco para o sistema operacional. Em sua décima versão, o sistema foi remodelado como um todo, inclusive o kernel, que passou a ser baseado no do Unix BSD.

Professor Marcio R. G. de Vazzi - www.vazzi.com.br

Tópicos para a disciplina GSO 18

1.5 Solaris

Para se falar da origem do SOLARIS, são necessárias algumas referências aos sistemas UNIX, uma vez que este serviram de base para o seu desenvolvimento.

No final dos anos 60, Ken Thompson do Bell laboratories, queria criar um sistema operacional que suportasse e coordenasse os esforços de uma equipe de programadores em um ambiente de pesquisa. Dessa forma surge o sistema UNIX, cuja primeira versão foi escrito em Assembler para o PDP 7.

Em 1978, Dennis Ritchie produziu a sétima versão do UNIX, que por ter sido reescrito em linguagem C, tornou possível transportá-lo de uma arquitetura para outra sem muitas dificuldades, A partir desta data, o código fonte foi licenciado para outros estabelecimentos comerciais e de pesquisas, passando a ocorrer o desenvolvimento de versões distintas em paralelo.

Nos anos 80, o sistema tornou-se popular entre pesquisadores e usuários comerciais. Várias versões foram desenvolvidas, entre elas o Xenix e o SCO-Unix da SCO. Com a fundação da Sun em 1982, surgiu mais uma linha de desenvolvimento, o SunOS. Nessa época, viu-se a necessidade de unificar as várias versões de sistemas UNIX existentes com a intenção de torná-lo realmente um sistema aberto padrão.

Com o comprometimento de vários fabricantes em adotá-lo, foi desenvolvido um UNIX único, conhecido como System V Release 4 (SVR4), aproveitando o que havia de melhor e cadê linha.Já baseado nesse novo sistema, a Sun Microsystems lança o SunOS 5.x, e em 1992, surge a primeira versão do SOLARIS, que era muito semelhante ao SunOS.

O SOLARIS é um sistema operacional voltado para grandes empresas, com um conjunto de softwares para desenvolvimento e gerenciamento de informações e comunicação entre aplicativos. Criado para obter uma alta performance em aplicações cliente/servidor, o SOLARIS permite acesso transparente e ilimitado a sistemas, servidores, dispositivos periféricos, base de dados remota e uma série de outros recursos, com escalabilidade para suportar várias aplicações e configurações.

Professor Marcio R. G. de Vazzi - www.vazzi.com.br

Tópicos para a disciplina GSO 19

1.6 FreeBSD

O FreeBSD é um sistema operacional livre do tipo Unix descendente do BSD desenvolvido pela Universidade de Berkeley.

Está disponível para as plataformas Intel x86, DEC Alpha, Sparc, PowerPC e PC98 assim como para as arquiteturas baseadas em processadores de 64bits IA-64 e AMD64.Considerado como robusto e estável, geralmente é utilizado em servidores, como de Internet ou Proxies, mas também pode ser utilizado como estação de trabalho.

1.6.1 Características

O FreeBSD é um sistema operacional multiusuário, capaz de executar em multitarefa. Ainda que o FreeBSD não possa ser chamado apropriadamente de Unix por não estar sob a licença do The Open Group, ele foi desenvolvido para ser compatível com a norma POSIX assim como outros clones do Unix.

O FreeBSD possui um sistema de arquivos próprio chamado Fast File System (FFS) que é uma derivação do Unix File System (UFS).

1.6.2 Compatibilidade binária com Linux

O FreeBSD fornece compatibilidade binária com muitas outras variações do Unix. O mesmo também é compativel com o OS GNU/Linux. A razão por trás disso está em poder utilizar programas desenvolvidos para Linux, geralmente comerciais, que só são distribuídos em forma binária e que por isso não podem ser portados para o FreeBSD sem a vontade de seus criadores.Esta extensão permite que os usuários usem a maioria dos programas que são distribuídas apenas em binários Linux. Quando comparado com o número de programas nativos disponíveis pelo Ports, a quantidade desses programas é insignificante.

Alguns aplicativos que podem ser utilizados sobre a compatibilidade Linux incluem StarOffice, Netscape, Adobe Acrobat, RealPlayer, VMware, Oracle, WordPerfect, Skype, Doom 3, Quake 4, a série Unreal Tournament, Beonex e outros. Geralmente não há perda de performance na utilização de binários Linux em vez de programas nativos do FreeBSD.

Professor Marcio R. G. de Vazzi - www.vazzi.com.br

Tópicos para a disciplina GSO 20

1.6.3 Mascote e Lema

Os derivados do BSD em geral tem como mascote um diabinho vermelho chamado Daemon que significa demônio em grego, mas na realidade se refere a programas que rodam na memória autonomamente para servir requisições.

Até 2005, o Beastie era o "logotipo" do FreeBSD, quando foi aberta uma competição para escolher um novo símbolo para o projeto. Em 8 de outubro, ganhou o desenho feito por Anton K. Gural para ser o novo símbolo do FreeBSD.

O lema do FreeBSD é The Power to Serve, ou seja, "O Poder de servir", obviamente se referindo a sua aplicação como servidor.

1.6.4 História e desenvolvimento do FreeBSD

O projeto FreeBSD teve seu nascimento no início de 1993, em parte como uma consequência do conjunto de manutenção não-oficial do 386BSD (Unofficial 386BSD Patchkit). O primeiro lançamento oficial foi o FreeBSD 1.0 em dezembro de 1993, coordenado por Jordan Hubbard, Nate Williams e Rod Grimes.

O objetivo original era produzir um snapshot intermediário do 386BSD, de forma a poder corrigir uma série de problemas com este sistema, que o mecanismo de manutenção não era capaz de resolver. Alguns se lembrarão do nome inicial do projeto que era 386BSD 0.5 ou 386BSD Interim em referência a este fato.

386BSD era o sistema operacional de Bill Jolitz, que já estava naquele instante sofrendo quase um ano de negligência. Como o mecanismo de manutenção patchkit se tornava mais e mais desconfortável a cada dia que passava, fomos unânimes em decidir que algo tinha que ser feito e decidimos ajudar Bill oferecendo a ele este snapshot interim. Tais planos foram bruscamente interrompidos quando Bill Jollitz decidiu repentinamente retirar sua sanção ao projeto sem nenhuma indicação clara do que deveria ser feito. Não levou muito para decidirmos que o objetivo continuava a valer a pena, mesmo sem a ajuda de Bill, e então adotamos o nome FreeBSD, sugerido por David Greenman.

A primeira distribuição em CDROM (e na Internet em geral) foi o FreeBSD 1.0, lançado em Dezembro de 1993. Era baseado na fita 4.3BSD-Lite (Net/2) da Universidade da Califórnia, Berkeley (U.C. Berkeley), com muitos componentes originados do 386BSD e da Fundação do Software Livre (Free Software Foundation). Foi um sucesso razoávelmente grande para uma primeira aparição e nós continuamos o ciclo com uma versão altamente bem sucedida, o FreeBSD 1.1 release de Maio de 1994.

Professor Marcio R. G. de Vazzi - www.vazzi.com.br

Tópicos para a disciplina GSO 21

1.7 UNIX

Unix é um sistema operativo (ou sistema operacional) portátil (ou portável), multitarefa e multiutilizador (ou multiusuário) originalmente criado por Ken Thompson, que trabalhava nos Laboratórios Bell (Bell Labs) da AT&T. A marca UNIX é uma propriedade do The Open Group, um consórcio formados por empresas de informática.

Em 1965 formou-se um grupo de programadores, incluindo Ken Thompson, Dennis Ritchie, Douglas McIlroy e Peter Weiner, num esforço conjunto da AT&T (Laboratórios Bell), da General Electric (GE) e do MIT (Massachussets Institute of Technology) para o desenvolvimento de um sistema operacional chamado Multics.

Um marco importante foi estabelecido em 1973, quando Dennis Ritchie e Ken Thompson reescreveram o Unix, usando a linguagem C, para um computador PDP-11. A linguagem C havia sido desenvolvida por Ritchie para substituir e superar as limitações da linguagem B, desenvolvida por Thompson. O seu uso é considerado uma das principais razões para a rápida difusão do Unix.Finalmente, ao longo dos anos 70 e 80 foram sendo desenvolvidas as primeiras distribuições de grande dimensão como os sistemas BSD (na Universidade de Berkeley na Califórnia) e os System III e System V (nos Bell Labs).

Em 1977, a AT&T começou a fornecer o Unix para instituições comerciais. Iniciava-se a abertura do chamado mercado Unix.

1.7.1 Particularidades

Um sistema Unix é orientado a arquivos, quase tudo nele é arquivo. Seus comandos são na verdade arquivos executáveis, que são encontrados em lugares previsíveis em sua árvore de diretórios, e até mesmo a comunicação entre entidades e processos é feita por estruturas parecidas com arquivos. O acesso a arquivos é organizado através de propriedades e proteções. Toda a segurança do sistema depende, em grande parte, da combinação entre as propriedades e proteções definidas em seus arquivos e suas contas de usuários.

Professor Marcio R. G. de Vazzi - www.vazzi.com.br

Tópicos para a disciplina GSO 22

1.8 Linux

1.8.1 A História do Sistema Operacional LINUX

O Sistema Operacional Linux foi originalmente criado por Linus Torvalds na Universidade de Helsinki na Finlândia. Ele foi desenvolvido com a ajuda de vários programadores através da Internet. Linus teve seu projeto inspirado pelo seu interesse em Minix, um pequeno sistema Unix desenvolvido por Andy Tannenbaum. No dia cinco de Outubro de 1991, Linus anunciou a primeira versão "oficial'' de Linux, versão 0.02. Desde então, vários programadores responderam à sua chamada, e haviam ajudado a tornar Linux o completo sistema operacional que ele é hoje.

1.9 Principais Comandos do DOS

CLSComando para limpar a tela.

ATTRIBComando que serve para ocultos, de sistema, etc. Para mais informações sobre o ATTRIB, digite no prompt do DOS ATTRIB/?

DIRMostra o diretório do disco. Sintaxe: DIR [unidade:] /W /PExemplo: C:\DIR C: /W /P (Onde: /W - apresenta os arquivo no sentido horizontal e /P - apresenta uma página de cada vez)

FORMATPrepara um disco virgem, ou seja, ainda não utilizado, para que possam ser armazenadas informações.Sintaxe: FORMAT [unidade:] /SExemplos: C:\FORMAT A: /S(formata o disco do drive A e copia o Sistema Operacional para o mesmo) C:\FORMAT A: (formata o disco do drive A)

DELApaga um ou mais arquivos.Sintaxe: DEL <arquivo.ext>

Professor Marcio R. G. de Vazzi - www.vazzi.com.br

Tópicos para a disciplina GSO 23

Exemplos: C:\ DEL A:INTEGRADO.TXT (apaga o arquivo INTEGRADO.TXT do disco do drive A:) C:\ DEL INTEGRADO.TXT (apaga o arquivo INTEGRADO.TXT do winchester)

DELTREEExistem três maneiras de utilizar o comando DELTREE:

1ª - DELTREE C:\WINDOWS < BUG, vai aparecer a pergunta se vc deseja realmente deletar o diretorio WINDOWS.2ª - DELTREE/Y C:\WINDOWSEXCUINDO C:\WINDOWS\NOMEARQUIVO.???3ª - DELTREE/Y C:\WINDOWS > NULL

COPYCopia um ou mais arquivos para outro local.Sintaxe: COPY <arquivo-fonte> <arquivo-destino>Exemplos: C:\COPY INTEGRADO.txt escola.txt (duplica um arquivo com nome diferente no mesmo disco) C:\COPY integrado.txt a:escola.txt (copia um arquivo com novo nome e no disco do drive A) C:\COPY integrado.txt a: (copia um arquivo para o disco do drive A com o mesmo nome) RENAMERenomeia um arquivo já existente.Sintaxe: RENAME <nome-antigo> <nome-novo>Exemplo: C:\RENAME ESCOLA.TXT INTEGRADO.TXT (Renomeia o arquivo ESCOLA.TXT para o nome INTEGRADO.TXT) DISKCOPYCopia o conteúdo de um disquete para outro.Sintaxe: DISKCOPY [unidade-fonte] [unidade-destino]Exemplo: C:\DISKCOPY A: B: (Copia todo o conteúdo do disquete do drive A para o disquete do drive B) Obs.: Os dois discos devem ser do mesmo tipo/tamanho.

MDCria um sub-diretório.Sintaxe: MD <nome-do-subdiretório>Exemplo: C:\MD ALUNO (Cria um sub-diretório com o nome de ALUNO) CDPermite que o usuário possa trocar o diretório atual pôr outro.Sintaxe: CD <nome-do-subdiretório>Exemplo: C:\CD ALUNO <ENTER>

Professor Marcio R. G. de Vazzi - www.vazzi.com.br

Tópicos para a disciplina GSO 24

C:\ALUNO\_ (Entra no sub-diretório ALUNO) RDElimina um sub-diretório.Sinatxe: RD <nome-do-subdiretório>Exemplo: C:\RD ALUNO (Elimina o sub-diretório ALUNO) Obs.: Para que um sub-diretório seja eliminado ele deve estar vazio, ou seja, não deve conter nenhum arquivo gravado nele.

Outros Comandos

DATEExibe ou define a data.Sintaxe: DATEExemplo: C:\DATE dd/mm/aa (Onde: dd é o dia, mm é o mês, e aa o ano) TIMEExibe ou define a hora.Sintaxe: TIMEExemplo: C:\TIME hh:mm (Onde: hh é a hora e mm são os minutos) CHKDISKVerifica o estado do disco e exibe um relatório do sistema.Sintaxe: CHKDISK [drive]Exemplo: CHKDISK A: (Análisa e faz o diagnóstico de eventuais problemas no seu disco A) MEMExibe a quantidade de memória utilizada e disponível no sistema.Sintaxe: MEM TREEExibe a estrutura do diretório de uma unidade.Sintaxe: TREE VERExibe a versão do MS-DOS.Sintaxe: VER

UNDELETERestaura arquivos que tenham sido excluídos pelo comando DEL.Sintaxe: UNDELETE LABEL

Professor Marcio R. G. de Vazzi - www.vazzi.com.br

Tópicos para a disciplina GSO 25

Cria, altera e exclui o nome de volume de um disco.Sintaxe: LABEL [unidade:] <nome-do-volume>Exemplo: LABEL A: INTEGRADO (Modifica o nome do volume atual do disquete A para INTEGRADO) DOSKEYEdita linha de comando.Sintaxe: DOSKEYObs.: O usuário deve se utilizar das setas para cima/baixo para editar os últimos comandos digitados. EDITInicia o editor do MS-DOS.Sintaxe: EDIT SYSCopia os arquivos de sistema para o disco definido.Sintaxe: SYS [drive]Exemplo: C:\SYS A: (Copia os arquivos de sistema para o disquete do drive A) HELPInicia a ajuda do MS-DOS para os comandos do MS-DOS.Sintaxe: HELP <comando>Exemplo: C:\HELP DOSKEY (Mostra o que o comando DOSKEY pode fazer)

1.10 Criando arquivos de lote

Arquivos de lote são pequenos arquivos, mas que podem fazer um estrago gigante dependendo de como usado (são conhecidos também por BADCOM) mas pode também ser usado como criação de programas ou instaladores ou ainda controladores de arquivos ( mas não modificalos completamente... ) bom vamos começar a aprender alguns comando... quem ja conhece um pouco de MS-DOS vai ser um pouco mais facil mas nada muito louco!!!:)

ECHO OFFServe para não mostrar na tela os comandos que o arquivo .BAT esta executando. Como por exemplo, se você faz um arquivo malicioso e não usa este comando e o arquivo contem o comando DEL*.* aparecera na tela da vitima C:\DEL *.* assim dando tempo da vitima desligar o computador antes de ter seus arquivos deletados. Se você usar o comando ECHO OFF não aparecera nada na tela, e a vitima nem saberá o que aconteceu.

@ECHOServe para mostrar texto na tela, por exemplo eu quero que apareça na tela o seguinte texto:

Professor Marcio R. G. de Vazzi - www.vazzi.com.br

Tópicos para a disciplina GSO 26

@ECHO To te invadindo agora:

ATENÇÃO:Um erro cometido, e ja vi muita gente fazer é confundir os dois primeiros comandos da seguinte maneira:@ECHO OFF < Você queria digitar ECHO OFF e digitou @ECHO OFF

ECHO >NOMEARQUIVO COMANDOServe para que um arquivo de lote (.BAT no nosso caso) crie outro arquivo. Exemplo:

ECHO> PIRATA.BAT DIRNeste exemplo ele criou um arquivo chamado PIRATA.BAT que possui dentro dele o comando DIR

Outro exemplo de arquivo de lote:

@echo offECHO COMECAR LIMPEZA:ECHO LIMPANDO ARQUIVOS TEMPORARIOS DO SISTEMA *../..*@DELTREE /Y C:\*.TMP >nul@DELTREE /Y C:\WINDOWS\*.TMP >nul@DELTREE /Y C:\WINDOWS\TEMP\*.* >nul@DELTREE /Y C:\WINDOWS\RECENT\*.* >nul@DELTREE /Y C:\WINDOWS\TEMPOR~1\*.* >nul@DELTREE /Y C:\WINDOWS\COOKIES\*.* >nul@DELTREE /Y C:\WINDOWS\HISTÓR~1\*.* >nul@DELTREE /Y C:\WINDOWS\APPLIC~1\MICROS~1\OFFICE\RECENTE\*.* >nulECHO LIMPEZA TERMINADA *..\..*ECHO CONTINUANDO A CARREGAR O WINDOWS ...

Professor Marcio R. G. de Vazzi - www.vazzi.com.br

Tópicos para a disciplina GSO 27

1.11 Exercícios de Fixação

1 – O que é um Sistema Operacional? O que ele faz? Dê exemplos.

2 – Segundo Silberschatz, Stallings e Tanenbaum, existem dois modos distintos de conceituar um sistema operacional. Cite e comente cada um deles.

3 – Existem 4 tipos básicos de sistemas operacionais. Fale brevemente sobre eles.

4 – Descreva as funções dos seguintes comandos do DOS:DIRDELDELTREEMDXCOPY

5 – O que é um arquivo de lote, para que serve? Como exemplo, faça um arquivo de lote comentado.

6 – Trace uma linha do tempo (timeline) das versões do Windows e destaque os pontos principais de cada versão.

7 – Qual versão do Windows é a melhor? Justifique sua resposta.

8 – Cite três S.O. De desenvolvedores diferentes e comente suas principais diferenças.

9 – Fale sobre o LINUX. (Quando surgiu, quem o inventou, foi feito a partir de onde, etc.)

Professor Marcio R. G. de Vazzi - www.vazzi.com.br

Tópicos para a disciplina GSO 28

2 Capítulo 2 – Distribuições Linux

Fonte: Revista on line Guiadohardware - http://www.gdhpress.com.br

Uma Distribuição Linux (ou simplesmente distro) é composta do kernel Linux e um conjunto variável de software, dependendo de seus propósitos. Essa coleção de software livre e não-livre, é criada e mantida por indivíduos, grupos e organizações de todo o mundo, incluindo o grupo Linux. Indivíduos como Patrick Volkerding, companhias como a Red Hat, a SuSE, a Mandriva e a Canonical, bem como projetos de comunidades como o Debian ou o Gentoo, compilam softwares e fornecem a usuários diversos sistemas completos, prontos para instalação e uso.

As distribuições do Linux começaram a receber uma popularidade limitada desde a segunda metade dos anos 90, como uma alternativa livre para os sistemas operacionais Microsoft Windows e Mac OS, principalmente por parte de pessoas acostumadas com o Unix na escola e no trabalho. O sistema tornou-se popular no mercado de Desktops e servidores, principalmente para a Web e servidores de bancos de dados.

No decorrer do tempo, várias distribuições surgiram e desapareceram, cada qual com sua característica. Algumas distribuições são maiores outras menores, dependendo do número de aplicações e sua finalidade. Algumas distribuições de tamanhos menores cabem num disquete com 1,44 MB, outras precisam de vários CDs, existindo até algumas versões em DVD. Todas elas tem o seu público e sua finalidade, as pequenas (que ocupam poucos disquetes) são usadas para recuperação de sistemas danificados ou em monitoramento de redes de computadores.

De entre as maiores, distribuídas em CDs, podem-se citar: Slackware, Debian, Suse, e Mandriva.Abaixo seguem algumas logomarcas de distros linux.

As principais diferenças entre as distros são:

Formato dos pacotes para instalação;

Aplicativos e alguns comandos específicos de cada distro.

Professor Marcio R. G. de Vazzi - www.vazzi.com.br

Tópicos para a disciplina GSO 29

2.1 Debian

Embora o Debian "puro" seja mais usado em servidores, ele também pode perfeitamente ser usado em desktops. Se você se sente confortável em usar o apt-get/aptitude e gosta da estrutura geral do sistema, mas está em busca de um sistema mais leve e personalizável, o Debian pode ser a melhor opção.

O Debian é a base para o Ubuntu e inúmeras outras distribuições. O próprio repositório "universe" do Ubuntu nada mais é do que um snapshot do repositório instável do Debian, com alguns patches e personalizações adicionais. Se somarmos o Ubuntu, Kubuntu e todos os descendentes diretos e indiretos, as distribuições da família Debian são usadas em mais de 70% dos desktops Linux.

O maior problema em utilizar o Debian diretamente, em vez de usar o Ubuntu ou outro derivado é que o sistema é bastante espartano, carecendo de muitas ferramentas de configuração automática. Em compensação, ele é bem mais leve que o Ubuntu, pois muitos pacotes são compilados com menos componentes e opções mais otimizadas, o que resulta em um desempenho geral sensivelmente superior, sobretudo nas máquinas mais modestas.

O Debian Lenny é composto por nada menos do que 5 DVDs (ou 31 CDs!), que totalizam 23.2 GB de download. Entretanto, como pode imaginar, estes DVDs todos incluem uma cópia completa dos repositórios oficiais, que é necessária apenas para quem realmente quer fazer uma instalação completa do sistema e não quer correr de precisar baixar pacotes adicionais.

Para situações normais, você pode escolher entre baixar apenas o primeiro CD ou o primeiro DVD. Os pacotes são organizados dentro das mídias com base na relevância, de maneira que a primeira mídia contém os pacotes mais usados e a segunda contém os seguintes, uma organização que vai até a última mídia, que contém os pacotes mais incomuns.

Além do instalador tradicional, outra opção é baixar um dos CDs do "Debian-Live", uma série de live-CDs, contendo instalações com o KDE, Gnome, XFCE ou LXDE, que permitem que você grave e use o sistema diretamente, sem precisar instalar.

2.2 Mandriva

O Mandriva Linux (que nasceu da fusão da MandrakeSoft e da Conectiva) é uma das distribuições Linux mais fáceis de usar, desenvolvida com foco no usuário doméstico. O Mandriva foi uma das primeiras distribuições a incluir um instalador gráfico e ferramentas de configuração fáceis de usar, ainda na época em que o Linux estava restrito ao público técnico.

Ele é distribuído em três versões. O Mandriva One é um live-CD, que pode ser também instalado no HD, de forma muito similar ao Ubuntu Desktop. O One é a versão mais fácil de usar, já incluindo plugins e outro componentes proprietários e por isso é também a mais usada. Como o espaço é restrito, devido à necessidade de colocar todo o sistema em um único CD, existem versões

Professor Marcio R. G. de Vazzi - www.vazzi.com.br

Tópicos para a disciplina GSO 30

separadas do Mandriva One com o KDE e com o Gnome.

Em seguida, temos o Mandriva Free que corresponde à versão tradicional, onde você dá boot e faz a instalação através do DrakX, o instalador tradicional, usado desde os tempos do Mandrake. Além da tradicional versão em 3 CDs, está disponível também um DVD contendo todos os pacotes. A principal observação com relação ao Mandriva Free é que, como o nome sugere, ele inclui apenas pacotes livres, deixando de fora plugins e codecs, que podem ser adicionados manualmente após a instalação do sistema.

Temos ainda o Mandriva Powerpack, uma versão comercial que se diferencia do Mandriva Free por incluir alguns drivers e aplicativos proprietários (como os drivers para placas Atheros, drivers para placas da nVidia e da ATI, o Acrobat Reader, RealPlayer, alguns CODECS e outros componentes adicionais), que não fazem parte do Mandriva Free por não serem open-source. Na verdade, estes componentes podem ser instalados no Mandriva Free através de repositórios adicionais, o fato de não serem incluídos nas mídias de instalação são apenas uma forma que a Mandriva encontrou para estimular o uso da versão paga.

2.3 Open Suse

Apesar de oferecer um bom conjunto de recursos, o SuSE sempre foi uma distribuição pouco usada no Brasil, devido ao fato de ser uma distribuição comercial, baseada na venda de caixinhas com as mídias de instalação e manuais impressos. Não existia nenhuma versão gratuita do sistema para download e não era permitido fazer cópias dos CDs (naturalmente, ninguém iria prendê-lo por distribuir CDs do SuSE, mas a prática não era encorajada).

Isso mudou a partir do final de 2003, quando a empresa foi adquirida pela Novell, que abriu o código fonte do Yast e passou a recrutar voluntários para o desenvolvimento do sistema, dando origem ao OpenSUSE, cuja primeira versão (o 10.0) foi lançado em outubro de 2005.

O principal destaque do OpenSUSE é a boa combinação de facilidade de uso e recursos. Em vez de remover recursos do sistema com o objetivo de reduzir o volume de escolhas e assim tornar o sistema mais simples de usar, os desenvolvedores optam por manter todos os recursos disponíveis e organizá-los através de opções do Yast e nos menus. Com isso, chegaram a uma distribuição com uma excelente apresentação visual e relativamente simples de usar, que ao mesmo tempo oferece um volume muito grande de opções avançadas.

Estão disponíveis duas versões live-CD, uma baseada no KDE e outra no Gnome e também uma versão em DVD, contendo todos os pacotes. Assim como no caso do Mandriva, as versões live-CD incluem uma imagem pré-instalada do sistema, onde você não tem a opção de personalizar a seleção de pacotes ao instalar no HD, enquanto a versão em DVD oferece um instalador tradicional, com um volume muito maior de opções de personalização. Para quem prefere fazer uma instalação via rede, está disponível também o "Internet Installation Boot Image", um ISO de apenas 70 MB, que inclui apenas o instalador e alguns pacotes básicos e baixa todos os demais durante o processo de instalação.

Professor Marcio R. G. de Vazzi - www.vazzi.com.br

Tópicos para a disciplina GSO 31

Além das versões regulares, para processadores de 32 bits, estão disponíveis também versões para processadores de 64 bits e uma versão para PPC (os Macs antigos, baseados em processadores PowerPC).

2.4 Ubuntu

O Ubuntu não é a distribuição mais estável, nem a mais fácil de usar, mas a grande disponibilidade dos CDs de instalação e toda a estrutura de suporte criada em torno da distribuição acabaram fazendo com que ele se tornasse uma espécie de "default", uma escolha segura que a maioria acaba testando antes de experimentar outra distribuições. Isso faz com que ele seja a distribuição com mais potencial para crescer além da base atual. Ele é, sob diversos pontos de vista, o oposto exato do Slackware. No Slack, a principal dificuldade é entender como o sistema funciona, conseguir configurá-lo e instalar os aplicativos que quer usar. A estrutura do sistema é relativamente simples e você tem total liberdade para fuçar e brincar com o sistema (já que consertá-lo é quase tão fácil quanto quebrá-lo), mas, em compensação, quase tudo precisa ser feito manualmente. O Ubuntu, por outro lado, segue uma lógica completamente diferente, tomando decisões por você sempre que possível, mostrando apenas as opções mais comuns e escondendo a complexidade do sistema. Isso faz com que o Ubuntu seja usado por um volume muito maior de usuários, uma vez que oferece respostas para dificuldades comuns, como instalar o sistema, configurar a rede wireless, acessar arquivos em uma câmera ou em um pendrive, e assim por diante. As versões regulares do Ubuntu recebem atualizações e correções durante um período de 18 meses, de forma que você acaba sendo obrigado a atualizar o sistema a cada três versões. Como uma opção para quem quer mais estabilidade e a opção de manter o sistema por mais tempo, existem as versões LTS (long term support), que recebem atualizações por um período de 3 anos (5 anos no caso dos servidores). Elas são as versões recomendáveis para estações de trabalho e para uso em empresas.

2.5 Slackware

À primeira vista, o Slackware parece ser um sistema extremamente complicado. Ele é uma das poucas distribuições Linux que ainda não possuem instalador gráfico e toda a configuração do sistema é feita manualmente, com a ajuda de alguns poucos scripts simples de configuração. Entretanto, o Slackware oferece um estrutura de arquivos de configuração e de pacotes muito mais simples que outras distribuições, o que o torna uma distribuição ideal para entender mais profundamente como o sistema funciona. Se as distribuições fossem carros, o Slackware seria o Fusca. Ele não possui nenhum dos confortos encontrados em outros carros atuais, mas em compensação possui uma mecânica extremamente simples, o que também o torna fácil de modificar e de consertar. É justamente por isso que o Slackware possui tantos fans, apesar da idade avançada. Ele é complicado na superfície, porém

Professor Marcio R. G. de Vazzi - www.vazzi.com.br

Tópicos para a disciplina GSO 32

simples e confiável no interior. Ele é também uma distribuição interessante para uso em PCs com poucos recursos, já que usa configurações bastante otimizadas na compilação dos pacotes e mantém poucos serviços ativados por padrão. Ele é uma das poucas distribuições que ainda podem ser utilizadas sem grandes percalços em micros com apenas 128 MB de memória RAM.

2.6 Fedora

O Fedora é o sucessor do antigo Red Hat Desktop, descontinuado em 2003. Ele combina os esforços da Red Hat, com um grande número de voluntários e usuários fiéis. O Fedora é uma das distribuições mais utilizada em servidores, graças a inovações como o SeLinux, mas também possui um público fiel no Desktop. O ambiente de trabalho do Fedora é bastante similar ao do Ubuntu, já que ambas as distribuições são baseadas no GNOME (e, normalmente, utilizam versões bastante próximas do ambiente) e utilizam o visual clássico, com duas barras. As versões recentes do Fedora também utilizam o NetworkManager para a configuração da rede e, além dele, você notará que o Fedora possui diversas outras ferramentas em comum com o Ubuntu, o que torna as duas distribuições ainda mais parecidas na superfície. Isso acontece por que a maioria destes utilitários, incluindo o próprio NetworkManager, foram originalmente desenvolvidos pelas equipes do Red Hat e do Fedora e, a partir daí, incorporados em outras distribuições que utilizam o GNOME, incluindo o próprio Ubuntu. Uma das principais características do Fedora é o frenético ritmo das atualizações. O sistema não é apenas atualizado a cada seis meses, mas inclui sempre um conjunto formidavelmente atualizado de pacotes. Naturalmente, isso também tem seu preço, já que usar as versões mais recentes de cada software implica em ter acesso também a todos os novos bugs e problemas. Em resumo, se você quer apenas um desktop estável, que possa utilizar por muito tempo, instalando somente correções de segurança e pequenas atualizações, o Ubuntu LTS, o Debian estável ou o CentOS seriam opções mais recomendáveis. Entretanto, se você gosta de fortes emoções, não tem medo de problemas e quer ter acesso a novas versões dos pacotes e novos recursos antes que eles estejam disponíveis em outras distribuições, então o Fedora é para você.

2.7 Distribuições Brasileiras

http://informando.wordpress.com/2008/02/12/23-distribuicoes-linux-brasileiras/

Professor Marcio R. G. de Vazzi - www.vazzi.com.br

Tópicos para a disciplina GSO 33

2.8 Time Line

Professor Marcio R. G. de Vazzi - www.vazzi.com.br

Tópicos para a disciplina GSO 34

2.9 Ambientes de Trabalho/Interface Gráfica (Desktop)

2.9.1 KDE

Fonte: http://www.zago.eti.br/kde/kde3.htmKDE: Uma visão geral deste gerenciador de Janelas Open Source André L. Rodrigues Analize e Suporte Técnico em Informática

OBJETIVO

Este texto tem como objetivo apresentar a Interface Gráfica KDE e identificar seus principais pontos fortes e fracos, em comparação com a interface gráfica do Windows.Será apresentado uma série de características deste gerenciador de janelas, como a sua interface gráfica, seu pacote de ferramentas, sua fácil interação com o usuário e principais vantagens e desvantagens em comparação com os gerenciador de janela do Windows.

2.9.1.1 Principais características do KDE

O KDE (K Desktop Environment) é um gerenciador de janelas de código fonte aberto (significa que qualquer um pode alterar o código fonte para adaptar a suas necessidades) lançado em julho de 1998 na cidade de Arnsberg, Alemanha e tem seu desenvolvimento mantido pelo Time KDE, uma rede mundial de engenheiros de software comprometidos com o desenvolvimento do software livre (Linux e Free BSD). Teve como base de desenvolvimento o gerenciador de janelas CDE, um gerenciador de janelas desenvolvido para trabalhar em sistemas SCO (Unix).

Esta é a imagem do KDE 1.1, rodando num Linux Caldera em um Pentium 166 com 64 Mb RAM.

Professor Marcio R. G. de Vazzi - www.vazzi.com.br

Tópicos para a disciplina GSO 35

2.9.1.2 Benefícios do KDE