Uso de informações de contexto em segurança computacional · Quando iniciamos a vida, cada um de...

Transcript of Uso de informações de contexto em segurança computacional · Quando iniciamos a vida, cada um de...

Uso de informaes de contexto em segurana computacional

Francisco Gomes Milagres

Uso de informaes de contexto em segurana computacional

Francisco Gomes Milagres

Orientador: Prof. Dr. Edson dos Santos Moreira

Dissertao apresentada ao Instituto de Cincias Matemticas e de Computao - ICMC-USP, como parte dos requisitos para obteno do ttulo de Mestre em Cincias de Computao e Matemtica Computacional.

USP So Carlos Agosto/2004

SERVIO DE PS-GRADUAO DO ICMC-USP Data de Depsito: 20.08.2004 Assinatura:

A meus pais e irmos, pela torcida e confianade sempre, apesar da distncia.

A Andrea, por ser meu porto seguro, minha es-posa e amiga.

v

vi

Agradecimentos

Agradeo Deus, pela fora e pela proteo.

Ao meu orientador, Edson Moreira, pela confiana e pela amizade desde a

minha chegada a So Carlos.

Andrea, pelo carinho, companheirismo, dedicao e compreenso, mesmo

nos momentos de distncia em razo do trabalho.

Aos grandes amigos Rudinei Goularte e Rodrigo Felicio dos Santos, pela

imensa colaborao durante a execuo deste trabalho, durante madrugadas,

feriados e fins de semana.

Aos amigos do Laboratrio Intermdia, grupo de pesquisas (e festas) que fizparte desde 1998, em especial, Aires, Boni, Bulco, Dilvan, Fabrcio, Graa,

Gusfaria, Kamaro, Mauro, Robson, Roger, Stnio, Taboca e Tano.

Juliana Moraes, pela reviso das referncias bibliogrficas e pela colabo-

rao de sempre na biblioteca do ICMC.

Aos demais amigos, funcionrios e colaboradores do ICMC, pela amizade e

colaborao, da graduao ao mestrado.

Aos mais novos amigos, no CPqD: Emilio, Marcelo, Fabrcio, Helen, Nelson,

Renata, Srgio, Kowask, Tatiana, Cleison, Ndia e Leonardo.

CAPES, pelo apoio financeiro.

vii

viii

No existem erros. Os acontecimentos que atramos para ns, pormais desagradveis que sejam, so necessrios para ensinar o quenecessitamos aprender. Quando iniciamos a vida, cada um de nsrecebe um bloco de mrmore e as ferramentas necessrias paraconverter este bloco em escultura. Podemos arrast-lo intacto avida toda, podemos reduz-lo a cascalho ou podemos dar-lhe umaforma gloriosa.Richard Bach, A Ponte Para Sempre

ix

x

Resumo

D iariamente, novos sistemas ubquos so desenvolvidos e integradosao nosso cotidiano, cuja presena s vezes no percebida pelosseus usurios. O objetivo deste trabalho investigar as questesde segurana e privacidade existentes nos paradigmas de computao ubqua

e ciente de contexto. Utilizando um prottipo de TV interativa TV-I (Gou-

larte, 2003) que possui caractersticas de mobilidade e cincia de contexto,

este trabalho define um conjunto de requisitos mnimos para a garantia de

segurana e privacidade em sistemas ubquos. tambm objetivo deste tra-

balho utilizar informaes contextuais para gerenciamento dinmico de requi-

sitos de segurana e privacidade por meio de polticas expressas em linguagem

EPAL. Para validar os resultados desta pesquisa, foi implementado o Gerentede Segurana como um servio do prottipo TV-I. A principal caractersticadesse gerente controlar o acesso a informaes pessoais por meio de infor-

maes de contexto fornecidas pelo Gerente de Contexto, de autoria de Santos(2004).

xi

xii

Abstract

E very day, new ubiquitous systems are being developed and integra-ted into our daily routines, whose presence is sometimes not evenperceived by the casual user. The aim of this work is to investigatequestions of security and privacy in ubiquitous and context aware computing.

Using a prototype for interactive television TV-I (Goularte, 2003) that

has characteristics of mobility and contextual-awareness, this work defines a

set of basic requirements that are fundamental in order to guarantee security

and privacy in ubiquitous systems. Furthermore, this work uses contextual

information in order to dynamically manage security and privacy requirements

according to security and privacy policies that are expressed in the EPAL lan-

guage. In order to validate the experimental results, a Security Manager hasbeen implemented as a service of the TV-I prototype. The principal characte-

ristic of this manager is to enforce access control over the personal information

using contextual information of the ubiquitous system, and which is supplied

via the Context Manager, designed by Santos (2004).

xiii

xiv

Lista de Figuras

1.1 Gerente de Segurana e demais mdulos do Gerenciador de Ser-

vios do TV-I. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 3

2.1 Exemplos de um PDA (Palm Tungsten T ) e de um tablet (Tablet PC). 8

2.2 Parte do alfabeto Grafitti2, usado nos PDAs da empresa PalmOne. 9

2.3 Aula com os recursos de captura e acesso do projeto eClass. . . . 11

2.4 Exemplo de um crach utilizado no projeto Active Badge, durantea dcada de 90, na Universidade da Cambridge. . . . . . . . . . . 12

2.5 Modelo resumido da arquitetura do prottipo TV-I (Goularte, 2003). 19

2.6 Exemplo de representao de contexto de usurio. . . . . . . . . . 21

2.7 Diagrama representando os componentes do contexto do Sistema

(Goularte, 2003). . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 22

3.1 Prejuzos devido a incidentes de segurana nos EUA por catego-

rias (em US$) (Berinato, 2003). . . . . . . . . . . . . . . . . . . . . 27

3.2 O perodo de validade de um certificado digital. . . . . . . . . . . . 31

4.1 Balanceamento de privacidade para personalizao (adaptao

de Abelson et al. (1998)). . . . . . . . . . . . . . . . . . . . . . . . . 37

4.2 O mapa mundial das leis de proteo de privacidade (Laurant et

al., 2003). . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 39

4.3 Camadas de exposio para proteo de privacidade (Ishitani et

al., 2003). . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 44

5.1 Componentes do contexto do sistema TV-I (Goularte, 2003). . . . 51

5.2 Diagrama de classes UML representando o contexto primrio. . . 52

5.3 Modelagem em UML dos sistemas de gerenciamento cientes de

contexto. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 54

5.4 Modelagem em UML do servio Web de Gerenciamento de Segu-

rana. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 54

xv

Lista de Figuras

5.5 Segmento do vocabulrio da poltica de privacidade . . . . . . . . 56

5.6 Regra de acesso gerada dinamicamente pelo servio de gerencia-

mento de segurana. . . . . . . . . . . . . . . . . . . . . . . . . . . 57

5.7 Modelo resumido da arquitetura do prottipo TV-I (Goularte, 2003). 58

5.8 Tela da aplicao ciente de contexto, com as opes de login,senha e localizao. . . . . . . . . . . . . . . . . . . . . . . . . . . . 59

5.9 Fluxograma da interao entre a aplicao ciente de contexto e

os gerentes de segurana e contexto. . . . . . . . . . . . . . . . . . 59

xvi

Lista de Tabelas

5.1 Elementos classificados no vocabulrio EPAL. . . . . . . . . . . . . 55

5.2 Definies de elementos de um vocabulrio EPAL. . . . . . . . . . 56

xvii

Lista de Tabelas

xviii

Sumrio

Resumo . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . xi

Abstract . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . xiii

Lista de Figuras . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . xvi

Lista de Tabelas . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . xvii

1 Introduo 11.1 Motivaes . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 2

1.2 Objetivos . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 2

1.3 Histrico do grupo de pesquisas . . . . . . . . . . . . . . . . . . . . 4

1.4 Organizao da dissertao . . . . . . . . . . . . . . . . . . . . . . . 5

2 Computao Ubqua 72.1 Interfaces naturais . . . . . . . . . . . . . . . . . . . . . . . . . . . . 8

2.2 Captura e acesso . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 10

2.3 Computao ciente de contexto . . . . . . . . . . . . . . . . . . . . 10

2.3.1 Projetos relacionados . . . . . . . . . . . . . . . . . . . . . . 11

2.3.2 Definindo cincia de contexto . . . . . . . . . . . . . . . . . . 13

2.3.3 Aplicaes cientes de contexto . . . . . . . . . . . . . . . . . 14

2.3.4 Classificao de contexto . . . . . . . . . . . . . . . . . . . . 15

2.3.5 Representao de contexto . . . . . . . . . . . . . . . . . . . 16

2.4 Prottipo de TV interativa . . . . . . . . . . . . . . . . . . . . . . . . 18

2.4.1 Arquitetura . . . . . . . . . . . . . . . . . . . . . . . . . . . . 18

2.4.2 Representao de contexto . . . . . . . . . . . . . . . . . . . 19

2.4.3 Gerenciamento de informaes de contexto . . . . . . . . . 21

2.5 Consideraes finais . . . . . . . . . . . . . . . . . . . . . . . . . . . 22

3 Segurana da Informao 253.1 Pesquisas em segurana da informao . . . . . . . . . . . . . . . 25

3.2 Conceitos de segurana da informao . . . . . . . . . . . . . . . . 27

3.3 Segurana em computao ubqua . . . . . . . . . . . . . . . . . . 29

xix

Sumrio

3.3.1 Trabalhos relacionados . . . . . . . . . . . . . . . . . . . . . 29

3.4 Consideraes finais . . . . . . . . . . . . . . . . . . . . . . . . . . . 33

4 Privacidade na Sociedade da Informao 354.1 Conceitos de privacidade e proteo de dados . . . . . . . . . . . . 36

4.2 Perspectiva histrica e legal . . . . . . . . . . . . . . . . . . . . . . 38

4.3 Princpios bsicos de privacidade . . . . . . . . . . . . . . . . . . . 40

4.4 Ameaas privacidade . . . . . . . . . . . . . . . . . . . . . . . . . 42

4.4.1 Informaes em navegadores . . . . . . . . . . . . . . . . . . 42

4.4.2 Cookies . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 434.4.3 Cdigo mvel . . . . . . . . . . . . . . . . . . . . . . . . . . . 43

4.4.4 Ataques a cache . . . . . . . . . . . . . . . . . . . . . . . . . 444.5 Controle de privacidade . . . . . . . . . . . . . . . . . . . . . . . . . 44

4.5.1 Banco de dados Hipocrticos . . . . . . . . . . . . . . . . . . 45

4.5.2 Linguagens para representao de polticas . . . . . . . . . 46

4.5.3 Autorizao baseada em polticas de privacidade . . . . . . 47

4.6 Consideraes finais . . . . . . . . . . . . . . . . . . . . . . . . . . . 48

5 Gerenciamento de Segurana 495.1 Segurana no Projeto TV-I . . . . . . . . . . . . . . . . . . . . . . . 50

5.1.1 Servio de Gerenciamento de Contexto . . . . . . . . . . . . 52

5.1.2 Servio de Gerenciamento de Segurana . . . . . . . . . . . 53

5.2 Polticas de privacidade . . . . . . . . . . . . . . . . . . . . . . . . . 55

5.2.1 Vocabulrio EPAL . . . . . . . . . . . . . . . . . . . . . . . . 55

5.2.2 Poltica de privacidade EPAL . . . . . . . . . . . . . . . . . . 56

5.2.3 Regras de validao XACML . . . . . . . . . . . . . . . . . . 57

5.3 Exemplo de uso . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 57

5.4 Consideraes finais . . . . . . . . . . . . . . . . . . . . . . . . . . . 61

6 Concluses 636.1 Contribuies . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 63

6.2 Limitaes . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 64

6.3 Trabalhos futuros . . . . . . . . . . . . . . . . . . . . . . . . . . . . 65

6.4 Consideraes finais . . . . . . . . . . . . . . . . . . . . . . . . . . . 65

A Vocabulrio EPAL 77

B Poltica de Segurana EPAL 79

xx

CAPTULO

1

Introduo

C om o desenvolvimento de tecnologias da informao e comunicao(TICs) cada vez mais transparentes ao nosso cotidiano, muitos concei-tos tm surgido nos novos nichos de tecnologia da informao. Exem-plos mais comuns vo desde os dispositivos portteis multifuncionais que

substituem as agendas, telefones, pagers ou computadores pessoais at asavanadas redes ad hoc de micro sensores com capacidade de processamentoe comunicao a Smart Dust (Culler e Mulder, 2004), alvo de pesquisas emuniversidades de destaque e que, at ento, figurava apenas como tema em

livros de fico cientfica (Crichton, 2003).

Apesar de muitas dessas idias ainda estarem distantes dos lares e de

nosso cotidiano, algumas delas j influenciaram o surgimento de novas reas

de pesquisa que, atualmente, so responsveis por investigar novos modos

de interao entre humanos e mquinas. Uma dessas reas a computaoubqua, idealizada por Mark Weiser (1991), que previu o desenvolvimento dedispositivos capazes de reconhecerem seus donos e se adaptarem s mudan-

as do ambiente em que se encontram.

Informaes como identificao, preferncias e histrico dos usurios so

monitoradas, armazenadas, processadas e compartilhadas entre aplicaes

em diferentes domnios e em ambientes ubquos e com redes de comunica-

o sem fio. Assim, paralelamente ao desenvolvimento de TICs inseridas em

nosso cotidiano, surgem tambm questes sobre segurana e privacidadedos usurios e suas informaes pessoais em ambientes dotados de facilida-

des cada vez maiores.

1

Captulo 1 Introduo

1.1 Motivaes

As caractersticas nicas diferem cada indivduo dos demais na sociedade.

Informaes como cor de cabelo, idade ou um nmero nico de identificao

permite uma melhor aproximao da realidade dependendo dos parmetros

que possam ser relacionados.

A identificao de elementos em uma rede de computadores pode ser feita

por meio de um conjunto de informaes dos usurios, das aplicaes e da

infra-estrutura envolvida, por exemplo, incluindo identificao de perfis de

preferncias e de caractersticas da prpria infra-estrutura de comunicao.

Apesar de existirem solues de segurana consideradas eficientes para

controle de privacidade, por exemplo, no h caractersticas de adaptao das

necessidades de segurana aos anseios dos usurios em relao compu-

tao ubqua como h em cdigo mvel, por exemplo (Hashii et al., 2000).

Com essa necessidade de adaptao das necessidades de segurana de ma-

neira dinmica, um novo paradigma deve ser adotado: a segurana baseadaem contexto, integrando solues de segurana da informao com soluesbaseadas em cincia de contexto na computao ubqua.

Para tratar os requisitos de segurana em sistemas que exigem cada vez

mais a personalizao e o conhecimento detalhado de informaes de seus

usurios, das aplicaes e da infra-estrutura de redes, esta pesquisa foi con-

cebida, no escopo do Projeto TV-I.

1.2 Objetivos

Com o crescimento de infra-estruturas de comunicao a cada dia inte-

grando novas ferramentas, tarefas para gerenciamento de tais elementos co-

nectados esto se tornando cada vez mais desafiadoras. A adoo de dispo-

sitivos mveis e o constante aumento de riscos exigem que a infra-estrutura

possa ser gerenciada sem grandes dificuldades, o que ainda no possvel.

A primeira caracterstica desta pesquisa a utilizao de tcnicas das reas

de computao ubqua e segurana computacional com intuito de investigarquestes relacionadas a problemas de segurana em infra-estruturas que,alm de estarem inseridas no cotidiano, tambm devem ser seguros.

Para explorar as reas de computao ubqua interativa e segurana com-

putacional, esse trabalho foi definido no escopo de um projeto em desenvol-

vimento no Laboratrio Intermdia1: o prottipo de TV interativa denominado

TV-I, que possui caractersticas de mobilidade e cincia de contexto (Goularte,

1 Para informaes sobre as linhas de pesquisa e projetos em desenvolvimento no Interm-dia, visite o site do grupo: http://www.intermidia.icmc.usp.br/

2

http://www.intermidia.icmc.usp.br/

1.2 Objetivos

2003).

Este trabalho tem como objetivo inicial o levantamento das principaisquestes de segurana existentes no paradigma de computao ubquainterativa. Aps a apresentao do levantamento dos requisitos de seguranapara sistemas ubquos interativos, o objetivo seguinte a apresentao da

modelagem e implementao de um Gerente de Segurana que, utilizandoinformaes de contexto disponibilizadas por um mdulo denominado Gerentede Contexto (Santos, 2004), deve garantir um nvel desejado de segurana parao sistema e seus usurios.

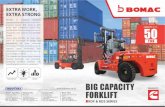

Figura 1.1: Gerente de Segurana e demais mdulos do Gerenciador de Servi-os do TV-I.

A metodologia de desenvolvimento deste trabalho de caracterstica explo-

ratria, visando explorar pesquisas em reas que anteriormente eram trata-

das separadamente no Laboratrio Intermdia segurana computacionale computao ubqua. A investigao integrada dessas reas de pesquisas,com integrao ainda incipiente conforme a literatura cientfica pde confir-

mar, permitiu uma anlise dos trabalhos relacionados a este, que possuem

como objetivo comum a investigao de requisitos de segurana e privacidade

em sistemas ubquos.

Inicialmente foi feita uma pesquisa das tecnologias para controle de privaci-

dade inserida em projetos de computao ubqua. Posteriormente, foi definido

o escopo da pesquisa como o projeto TV-I para a aplicao dos resultados

dessa pesquisa e sua conseqente validao em conjunto com o trabalho de

Santos (2004).

3

Captulo 1 Introduo

Os resultados das pesquisas foram aplicados na implementao de um ser-

vio Web (Web Service) de Gerenciamento de Segurana que utiliza informaescontextuais disponibilizadas pelo Gerente de Contexto (Figura 1.1) .

1.3 Histrico do grupo de pesquisas

No grupo de pesquisas do Laboratrio Intermdia no Instituto de Cincias

Matemticas e de Computao (ICMC) 2 da Universidade de So Paulo (USP)

vem sendo desenvolvidos, dentre outros temas, projetos em duas frentes im-

portantes na rea da computao: Segurana Computacional e SistemasMultimdia Distribudos.

Tendo iniciado seus trabalhos no incio da dcada de 1990 com projetos

relacionados ao gerenciamento de redes de computadores (Oda, 1994; Cici-

lini, 1994; Lieira, 1995; Moraes, 1995; Morishita, 1997), o grupo de pesquisas

em segurana computacional desenvolveu pesquisas nas reas de sistemas

detectores de intruses com suporte de redes neurais para o reconhecimento

de padres de ataques (Cansian, 1997; Bonifcio Jnior, 1998; Tavares et

al., 1999), aplicao de conceitos de agentes mveis para o gerenciamento da

segurana (Reami, 1998) e verificao de anomalias (Bernardes, 1999; Mila-

gres e Moreira, 2001). Tambm foram desenvolvidas pesquisas nas reas de

ambientes servidores para agentes mveis (Pereira Filho, 2001) e ferramentas

que conferiam inteligncia a tais agentes (Ambrsio, 2002) bem como estudos

para implementao de sistemas detectores de intruso em dispositivos de

segmentao de redes (Tavares, 2002).

A partir do segundo semestre de 2001, o Laboratrio Intermdia, junta-

mente com o NUMA (Ncleo de Manufatura Avanada) 3 e financiados pelo

CNPq (Conselho Nacional de Desenvolvimento Cientfico e Tecnolgico) 4, pas-

sou a integrar a iniciativa brasileira de cooperao com o projeto internacional

DEEPSIA (Dynamic on-linE IntErnet Purchasing System based on IntelligentAgents) 5.

O projeto DEEPSIA foi estabelecido por um consrcio entre diversas insti-

tuies e empresas europias com o apoio da Information Society Technologies(IST) 6, com objetivo principal de promover o ingresso das Pequenas e M-

dias Empresas no comrcio eletrnico, utilizando uma soluo centrada no

comprador e tratando-as no somente como fornecedoras de produtos, mas

tambm como consumidoras de bens e servios (Garo et al., 2002). As

2 http://www.icmc.usp.br/3 http://www.numa.org.br/4 http://www.cnpq.br/5 http://www.deepsia.com/br/6 http://www.cordis.lu/ist/

4

http://www.icmc.usp.br/http://www.numa.org.br/http://www.cnpq.br/http://www.deepsia.com/br/http://www.cordis.lu/ist/

1.4 Organizao da dissertao

principais pesquisas desenvolvidas no mbito do projeto DEEPSIA foram de

segurana para o seu sistema multi-agentes (Milagres et al., 2002), minerao

de dados nas informaes do catlogo (Herrera, 2002), implementao de tc-

nicas de extrao de informaes de produtos em pginas da Web brasileira

para incluso em catlogos eletrnicos (Oliveira, 2002) e navegao em onto-

logias visando facilitar a interao do usurio com a ontologia dos produtos

(Herrera et al., 2002; Santa Eullia et al., 2002).

A segunda frente de trabalho do grupo est relacionada ao desenvolvimento

de pesquisas em sistemas multimdia distribudos, aplicando estudos em pa-

dres para a representao de informaes e metadados na identificao de

fluxos de mdia contnua e tcnicas adequadas para transmisso e distribui-

o de vdeo na Internet (Goularte, 1998). Estudos com padres de transmis-

so de vdeo com controle de qualidade de servio e informaes de contexto

em multimdia so tambm temas de pesquisas desenvolvidas no Intermdia,

que aplica os resultados destas em projetos de televiso interativa e multim-

dia distribuda (Faria et al., 2001; Goularte e Moreira, 2002; Goularte, 2003).

na unio de esforos dos dois grupos de pesquisas que este trabalho foca,

incluindo requisitos de segurana em sistemas multimdia distribudos e ci-

entes de contexto, no Projeto TV-I.

1.4 Organizao da dissertao

Esta dissertao est estruturada em seis captulos e dois apndices. O

captulo um consiste desta introduo. Nos captulos de dois a quatro so

apresentadas as revises da literatura em aspectos importantes para desen-

volvimento do trabalho. No captulo cinco so apresentados o desenvolvimento

e as contribuies do trabalho e no captulo seis so apresentadas as consi-

deraes finais.

No captulo dois so apresentados os principais conceitos de computao

ubqua, com as descries das reas de pesquisa de interfaces naturais, de

captura e acesso de atividades humanas e, com mais detalhes, os conceitos de

computao ciente de contexto, por ser essa a rea explorada neste trabalho.

No captulo trs so apresentados os conceitos de segurana da informa-

o, alguns resultados de pesquisas mais recentes realizadas no Brasil e no

exterior e a metodologia adotada para gerenciamento dos riscos envolvidos de

informaes pessoais em sistemas ubquos.

No captulo quatro so apresentados os conceitos de privacidade, os prin-

cipais trabalhos relacionados e os tipos de ferramentas para controle de pri-

vacidade em sistemas computacionais mais importantes.

No captulo cinco apresentado o Gerente de Segurana, servio do prot-

5

Captulo 1 Introduo

tipo de TV interativa TV-I modelado e implementado para gerenciamento de

privacidade baseado em informaes de contexto.

No captulo seis so apresentadas as contribuies e limitaes deste traba-

lho, bem como sugestes de trabalhos futuros em decorrncia desta pesquisa

e as consideraes finais.

Foram includos os cdigos fontes do vocabulrio e da poltica de segurana

respectivamente nos Apndices A e B.

6

CAPTULO

2

Computao Ubqua

A expresso computao ubqua1 foi idealizada pelo pesquisador

Mark Weiser (1991), quando vislumbrou a expanso do paradigma

de interao tradicional entre usurio e mquina teclado, mouse emonitor para uma abordagem que vai alm do modelo humano de interao

natural.

Weiser vislumbrou ambientes acrescidos de recursos computacionais ca-

pazes de fornecerem informaes e servios quando e onde fossem desejados.

Sem a imposio de dispositivos como teclados e controles-remotos, a intera-

o com as novas ferramentas fica mais prxima da maneira como os seres

humanos gesticulam, falam ou escrevem para se comunicarem (Abowd et al.,

2002).

Houve ento a proliferao de dispositivos heterogneos e de escalas va-

riadas, como PDAs (Personal Digital Assistants), tablets digitais (dispositivoscomputacionais portteis semelhantes a uma prancheta com telas sensveis ao

toque), lousas eletrnicas, laptops, telefones celulares e, assim, um enriqueci-mento na infra-estrutura e nas aplicaes capazes de sustentar a computao

ubqua (Figura 2.1).

Para se comunicarem, as pessoas no usam somente a fala mas tambm

o olhar, a escrita, gestos e qualquer outra maneira de comunicao impl-

cita que tenha como objetivo complementar a demonstrao de seus anseios.

Do mesmo modo que esta comunicao realizada naturalmente pelos se-

res humanos, a computao ubqua busca facilitar a interface entre sistemas

computacionais e seus usurios (Weiser, 1993).

O entendimento dos hbitos humanos, a criao de novos dispositivos in-

1 Do latim ubique: que est ao mesmo tempo em toda a parte, onipresente (Webster, 2003).

7

Captulo 2 Computao Ubqua

Figura 2.1: Exemplos de um PDA (Palm Tungsten T ) e de um tablet (TabletPC).

terativos e a interao entre os dispositivos para permitirem uma experincia

realstica so fatores essenciais para a evoluo das diferentes maneiras de

captura de informaes exigidas em computao ubqua (Abowd et al., 2002).

Com o desenvolvimento desses fatores, possvel fornecer capacidades

bastante prximas comunicao humana e efetivamente incorporar aes

implcitas computao. Assim, a comunicao realizada entre o ambiente e

o usurio tambm apresentar grandes melhorias, tornando-se cada vez mais

natural para as geraes futuras.

O projeto de aplicaes capazes de explorarem o uso desses novos dispo-

sitivos, nos ltimos anos, direcionou o foco das pesquisas em computao

ubqua para as trs principais reas: interfaces naturais, captura e acesso de

atividades humanas e computao ciente de contexto (Abowd e Mynatt, 2000).

O objetivo nesse captulo a apresentao dos principais conceitos e reas

de pesquisa em computao ubqua, com destaque para a computao ciente

de contexto, que o foco deste trabalho. Na Seo 2.1 sero apresentados

os conceitos e exemplos de pesquisas na rea de interfaces naturais e na

Seo 2.2 ser apresentada a rea de captura e acesso de atividades humanas

em computao ubqua. Na Seo 2.3, em mais detalhes, ser apresentada

a rea de pesquisas de computao ciente de contexto. O prottipo de TV

interativa, trabalho de Santos Jnior (2002) e Goularte (2003), que o alicerce

para esta pesquisa, ser apresentado na Seo 2.4.

2.1 Interfaces naturais

Um dos principais desafios da computao ubqua est na adaptao das

interaes entre os usurios e seus sistemas computacionais. As interfaces

8

2.1 Interfaces naturais

computacionais mais prximas das formas humanas de comunicao esto

substituindo, gradativamente, os elementos do paradigma tradicional de inte-

rao usurio-mquina composto pelos monitores de vdeo, teclado e mouse.Essas interfaces so de fcil utilizao, possibilitando que tarefas (autoria, por

exemplo) sejam desempenhadas sem a necessidade de grandes mudanas no

comportamento humano (Abowd e Mynatt, 2000).

Aproximar a interao usurio-computador da interao natural que ocorre

entre pessoas de maneira no intrusiva o ideal para a computao

ubqua. Por essa razo, projetos voltados para interfaces mais amigveis in-

vestigam tcnicas de reconhecimento de escrita e de gestos, interao com

canetas, tcnicas de voz e percepo computacional, interao com sensores

e manipulao de artefatos eletrnicos, por exemplo (Abowd et al., 2002).

Dentre as pesquisas relevantes que buscam a definio de melhores inter-

faces entre usurios e mquinas, h estudos de tcnicas baseadas em ma-

nipulao de dispositivos eletrnicos para a criao do conceito de interfaces

tangveis (Ishii e Ullmer, 1997), utilizao de sensores em dispositivos com-

putacionais para a interpretao em aplicaes (Harrison et al., 1998), reco-

nhecimento de voz (Witbrock e Hauptmann, 1998) e de escrita (Schilit et al.,

1998), por exemplo, o alfabeto Grafitti2, da empresa PalmOne 2 (Figura 2.2).

Figura 2.2: Parte do alfabeto Grafitti2, usado nos PDAs da empresa PalmOne.

2 http://www.palmone.com/us/products/input/graffiti2.html

9

http://www.palmone.com/us/products/input/graffiti2.html

Captulo 2 Computao Ubqua

2.2 Captura e acesso

Em diversas atividades do cotidiano, a maior parte do tempo das pessoas

gasto registrando informaes sobre os acontecimentos dos quais participam.

Para isso, necessrio absorver a informao da melhor maneira possvel para

facilitar sua recordao quando esta for necessria. No entanto, os humanos

no so capazes de registrarem e reterem todas as informaes relevantes,

mesmo se tratando de assuntos de grande interesse. Com o advento de recur-

sos como anotaes e gravaes em udio e vdeo, a tarefa de registrar fatos

tornou-se menos rdua. Com a utilizao de multimdia em ambientes com-

putacionais, possvel focar a ateno exclusivamente na atividade de maior

interesse para, posteriormente, revisar a informao armazenada em diversas

mdias, quantas vezes forem necessrias (Abowd e Mynatt, 2000; Abowd et al.,

2002).

A rea de pesquisas de captura e acesso de atividades humanas em com-

putao ubqua responsvel pelo desenvolvimento de solues capazes de

preservar a gravao de alguma experincia para acesso futuro. H diver-

sas aplicaes que visam facilitar a captura e acesso a informaes, como

gravao de udio, vdeo e anotaes de aulas na forma de hiperdocumen-

tos multimdia disponibilizados por meio da Web. Isso explorado no projeto

eClass, desenvolvido no Georgia Institute of Technology 3, como ilustrado naFigura 2.3 (Abowd, 1999; Pimentel et al., 2001). No escopo do mesmo projeto,

Brotherton e Abowd (1998) propem o uso de informaes de contexto para a

inicializao de sesses de captura de aulas no eClass.

2.3 Computao ciente de contexto

Ao interagirmos com outras pessoas, transmitimos idias, pensamentos e

opinies, ou seja, reagimos de maneira apropriada. Fatores que possibilitam

tal interao so uma linguagem rica e compartilhada e h o entendimento

implcito e recproco de diversas maneiras de expresso. Logo, quando conver-

samos com outras pessoas, compartilhamos informaes implcitas referentes

situao, ou seja, referentes ao seu contexto.

No entanto, ao fazerem parte de interaes com pessoas, os computadores

no so capazes de obterem total proveito da situao contextual justamente

por no haver uma troca rica de informaes como ocorre na interao entre

pessoas (Dey, 2001). Portanto, a utilizao de contexto num conceito mais

amplo e direcionado computao torna-se fundamental para melhorar as

interaes humano-mquina.

3 http://www.gatech.edu/

10

http://www.gatech.edu/

2.3 Computao ciente de contexto

Figura 2.3: Aula com os recursos de captura e acesso do projeto eClass.

possvel perceber que, com o uso de informaes de contexto que ante-

riormente no eram utilizadas nos sistemas computacionais, possvel enri-

quecer bastante as interaes entre humano e mquina.

Atualmente, no h muitas pesquisas sobre computao ubqua no Brasil,

de modo que a traduo de termos da rea para o portugus ainda contro-

versa. Os termos context-awareness e context-aware so empregados na reade computao ubqua no sentido de se ter o conhecimento ou estar ciente do

contexto em uma determinada situao. No presente trabalho, tais termos se-

ro traduzidos, respectivamente, como cincia de contexto e ciente de contexto,observando-se o sentido original dos termos no idioma onde as expresses

foram originalmente cunhadas (Webster, 2003).

Dentre os objetivos nas sees a seguir esto a apresentao de alguns tra-

balhos relevantes (Seo 2.3.1), a definio do conceito de cincia de contexto

(Seo 2.3.2), a apresentao de requisitos para aplicaes cientes de contexto

(Seo 2.3.3), a apresentao das maneiras de classificao (Seo 2.3.4) e de

representao de informaes contextuais (Seo 2.3.5).

2.3.1 Projetos relacionados

Um exemplo de projeto pioneiro na rea de computao ciente de contexto

o Active Badge (Want et al., 1992), do Olivetti Research Labs 4. Projetadono incio da dcada de 90, consiste de um sistema que auxilia no reconhe-

cimento da localizao e identificao de pessoas com base em crachs de

4 http://www.uk.research.att.com/ab.html

11

http://www.uk.research.att.com/ab.html

Captulo 2 Computao Ubqua

Figura 2.4: Exemplo de um crach utilizado no projeto Active Badge, durantea dcada de 90, na Universidade da Cambridge.

identificao.

Outro projeto na rea de cincia de contexto de autoria de Dey (2000),

que projetou o Context Toolkit, um framework que fornece servios como des-coberta de recursos, captura, armazenamento, converso, agregao, inter-

pretao, acesso e distribuio de informaes contextuais. Um exemplo de

aplicao do Context Toolkit apresentado por Salber et al. (1999): o In/OutBoard, consistindo de um quadro de avisos que lista, por exemplo, os pesqui-sadores presentes em determinado prdio.

O Context Fabric, de autoria de Hong e Landay (2001), outro projeto narea de computao ciente de contexto. Essa aplicao disponibiliza quatro

tipos de servios para aplicaes cientes de contexto: gerenciamento de senso-

res, criao automtica de caminho, servio de eventos e servios de consulta.

Alm desses servios, o Context Fabric possui uma linguagem declarativa deespecificao de informaes contextuais denominada Context SpecificationLanguage (CSL), que utiliza o padro XML para declarao de informaescontextuais.

Outro exemplo de projeto relacionado o Context Kernel, desenvolvido porArruda Jnior (2003) no ICMC-USP, que consiste de um servio Web para

recuperao e armazenamento de informaes contextuais. O prottipo de

TV Interativa TV-I, desenvolvido por Goularte (2003) tambm no ICMC-USP,

tem como objetivo personalizar contedo multimdia baseado em informaes

de contexto. O trabalho de Goularte ser apresentado em mais detalhes na

12

2.3 Computao ciente de contexto

Seo 2.4.

2.3.2 Definindo cincia de contexto

O primeiro trabalho a adotar o termo cincia de contexto foi o de Schilite Theimer (1994), os quais se referem a contexto como localizao, identida-

des pessoais, objetos e suas alteraes. Outras abordagens definem contexto

como o ambiente ou situao em que uma determinada interao ocorre. Dey

(2001) argumenta que tanto a definio de Schilit e Theimer (1994) a qual

enfatiza que os principais aspectos do contexto so: onde voc est, quem estcom voc, e quais recursos esto prximos quanto a de Pascoe (1998) contexto o subconjunto de estados fsicos e conceituais de interesse de umaentidade particular so muito especficas, j que contexto toda situaorelevante a uma aplicao e seu conjunto de usurios.

Desse modo, Abowd et al. (1999) e Dey (2001) definem contexto como qual-quer informao que possa ser usada para caracterizar a situao de uma enti-dade. Uma entidade uma pessoa, lugar ou objeto que considerado relevantepara a interao entre um usurio e uma aplicao, incluindo ambos. Se umaparte de informao pode ser usada para caracterizar a situao de um par-

ticipante em uma interao, ento tal informao pode ser classificada como

contexto. Informaes como um nome, um documento de identificao, a loca-

lizao, uma ao e o horrio atual so exemplos de informaes contextuais.

Salber et al. (1998) definem contexto como informaes sobre pessoas ou

dispositivos que podem ser utilizados para definir a maneira como um sistema

disponibiliza seus servios, usando por exemplo, informaes como histricos

de acesso, localizao e foco do usurio.

Ainda segundo Abowd et al. (1999), outras definies de contexto podem ser

includas em duas categorias: o uso de contexto e a adaptao ao contexto.

Esses autores acrescentam que, nas duas categorias, as definies so muito

especficas e definem, de maneira geral, um sistema ciente de contexto como

sendo um sistema que utiliza contexto para prover informao relevante e/ouservios ao usurio, onde a relevncia depende da tarefa do usurio.

H autores tambm que apresentam o conceito de contexto primrio (Schilitet al., 1994; Brown et al., 1997; Pascoe, 1998; Abowd et al., 1999; Dey, 2001),

com destaque para alguns grupos de informaes contextuais, incluindo infor-

maes como localizao, atividade, tempo e identidade. Essas informaesso consideradas mais importantes pois, alm de responderem as questes

bsicas para identificao de um contexto (o qu, quando, onde e quem), elas

permitem a descoberta de informaes adicionais como e-mail, nmero de te-

lefone e nmero IP, por exemplo. Alguns requisitos para desenvolvimento de

aplicaes cientes de contexto sero descritos na Seo 2.3.3. Informaes de-

13

Captulo 2 Computao Ubqua

talhadas sobre classificao e representao de informaes contextuais sero

apresentadas respectivamente nas Sees 2.3.4 e 2.3.5.

2.3.3 Aplicaes cientes de contexto

Dey (2000) apresentou em seu trabalho sugestes para um conjunto de

requisitos para o desenvolvimento de aplicaes cientes de contexto e de infra-

estruturas de suporte a tais aplicaes. Os recursos definidos pelo autor so

descritos a seguir:

Especificao de informaes de contexto: deve existir um mecanismo quepermita aos desenvolvedores expressarem informaes de contexto em

fragmentos simples ou mltiplos, expressarem relacionamentos entre in-

formaes contextuais, notificarem a disponibilizao de informaes de

contexto atualizadas e proverem suporte a especificaes originadas de

diversas aplicaes.

Captura e uso de informaes de contexto: aplicaes cientes de contextodevem utilizar tcnicas de implementao eficientes para facilitar o reuso

e generalizao das informaes capturadas, implementando, por exem-

plo, tcnicas de consulta e de notificao de informaes atualizadas. As

informaes devem ser tambm classificadas de acordo com sua relevn-

cia.

Interpretao de informaes de contexto: as informaes de contexto de-vem ser interpretadas antes de serem utilizadas por aplicaes, bem

como devem ser classificadas corretamente para que a recuperao das

informaes seja facilitada quando necessria.

Comunicao distribuda e transparente: os sensores responsveis pela cap-tura de informaes de contexto devem disponibiliz-las de maneira trans-

parente e por meio de protocolos de comunicao e sistemas de codifica-

o e decodificao padronizados.

Disponibilidade de componentes de captura de informaes de contexto:os componentes responsveis pela captura de informaes contextuais

devem estar sempre disponveis, executando a captura de forma indepen-

dente e com capacidade de disponibilizao de informaes para diversas

aplicaes simultaneamente.

Armazenamento de informaes de contexto: a importncia de manter in-formaes histricas um requisito relacionado disponibilidade dos

componentes responsveis pela captura de informaes de contexto. As

14

2.3 Computao ciente de contexto

aplicaes devem ser capazes de inferirem outros valores de contexto

ou estabelecerem tendncias baseadas em histricos. Para manter um

histrico contextual, os componentes devem estar aptos a capturarem

informaes contextuais continuamente, mesmo quando as informaes

no so solicitadas.

Descoberta de recursos: dispositivos de captura de informaes de contextodevem especificar quais tipos de informaes de contexto disponibilizam,

sua localizao e interfaces. O mecanismo de descoberta de recursos

pode ser combinado com o mecanismo de especificao e com os compo-

nentes de captura, com objetivo de determinar quais situaes podem ser

capturadas ou se uma determinada requisio de informao de contexto

pode ser realizada pela infra-estrutura em execuo.

importante observar que no h solues completas para todas as apli-

caes cientes de contexto. Para que as informaes contextuais possam ser

utilizadas de maneira dinmica e personalizada, neste caso, no prottipo TV-I,

necessrio haver uma aplicao que disponibilize as informaes de contexto

de maneira estruturada e padronizada. No escopo deste trabalho, as informa-

es de contexto so disponibilizadas por um mdulo do prottipo TV-I deno-

minado Gerente de Contexto (Santos, 2004). Para efeitos desta pesquisa, foramconsiderados como principais para a validao do Gerente de Segurana os re-quisitos especificao de informaes de contexto e comunicao distribuda etransparente.

2.3.4 Classificao de contexto

As definies de Abowd et al. (1999) incluem a classificao de contexto no

sentido de disponibilizar aos usurios informaes relevantes para que deter-

minadas aes ou servios possam ser executados de maneira personalizada.

Essa classificao considerada relativa ao contexto dos usurios.

De modo diferente definio relativa ao contexto dos usurios no traba-

lho de Abowd et al., os trabalhos de Schilit (1995), Dix et al. (2000), Chalmers

(2002) e Crowley et al. (2002) classificam o conjunto de informaes de con-

texto relativos a Infra-Estrutura, Sistema, Domnio e Ambiente.

O contexto relativo a Infra-Estrutura, segundo Schilit (1995) e Dix et al.(2000), um requisito para a representao de estado da comunicao entre

aplicaes e os dispositivos utilizados para o acesso. Com tal modo de re-

presentao, possvel obter subsdios para que seja diagnosticado qualquer

tipo de mudana ocorrida nas condies da comunicao, como alterao de

dispositivos no ambiente ou mudanas de estado devido a falhas.

15

Captulo 2 Computao Ubqua

O contexto relativo ao Sistema disponibiliza informaes que permitem aosdispositivos receberem informaes de outros dispositivos que se encontram

no mesmo contexto e, relacionado cincia dos dispositivos, quais aplicaes

esto cientes de outras aplicaes que tambm oferecem servios compartilha-

dos aos seus usurios (Dix et al., 2000; Chalmers, 2002; Crowley et al., 2002).

Aplicaes para esse contexto incluem, por exemplo, a possibilidade dos dis-

positivos poderem se combinar, resultando em servios mais avanados. Os

autores destacam ainda que o contexto relativo ao Sistema composto pelo

contexto do usurio acrescido ao estado dinmico de dispositivos e servios.

possvel perceber que no h uma separao clara entre contextos de Sistema

e da Infra-Estrutura, j que ambos podem incluir aplicaes e dispositivos.

O contexto relativo a informaes do Domnio disponibiliza informaesreferentes a semntica do domnio da aplicao. So considerados os rela-

cionamentos entre dispositivos e seus usurios e, a partir dessas relaes,

determinada a natureza das interfaces ou servios a serem apresentados. Dix

et al. (2000) e Abowd et al. (2002), por exemplo, apresentam consideraes de

nveis de exposio de informaes pessoais e privacidade em casos de dispo-

nibilizao de informaes sobre usurios inseridos em um mesmo domnio.

Dix et al. (2000) destacam ainda que o contexto relativo a informaes do

Ambiente deve disponibilizar informaes sobre as caractersticas do ambi-ente onde uma determinada entidade se encontra. Alguns exemplos dessas

caractersticas so luminosidade e umidade, podendo inclusive serem carac-

tersticas para ambientes reais quanto virtuais.

Apesar das classificaes de informaes relativas ao contexto de Infra-

Estrutura, Sistema, Domnio e Ambiente serem relevantes, seus respectivos

autores no apresentaram esforos para uma separao entre os tipos de con-

textos mencionados e para a compatibilidade dos modelos propostos com as

aplicaes cientes de contexto j existentes em outras classificaes.

2.3.5 Representao de contexto

Intrinsecamente relacionada definio de contexto est a questo de como

represent-lo. Sem boas representaes, desenvolvedores de aplicaes cien-

tes de contexto so forados a desenvolverem mtodos limitados de arma-

zenamento e manipulao de informaes relevantes. Com o surgimento de

representaes mais sofisticadas, uma gama maior de capacidades surgir e

a separao da percepo de contexto da reao ser mais fcil (Abowd et al.,

2002).

Diversas pesquisas j foram realizadas na tentativa de definirem a melhor

representao de contexto para cada aplicao ciente de contexto. Para que

seja possvel diferenciar entre o que contexto ou no, Truong et al. (2001)

16

2.3 Computao ciente de contexto

propuseram uma diretriz para auxiliar projetistas de aplicaes a descobri-

rem provveis elementos de contexto, conhecida como os cinco Ws ou cincodimenses semnticas de contexto (Abowd et al., 1999):

Who (quem): os sistemas atuais focam as interaes na identidade de umusurio em particular e raramente incorporam informaes referentes a

outras pessoas tambm pertencentes ao mesmo ambiente;

What (o qu): a interao dos sistemas convencionais supe o qu o usu-rio est fazendo. Perceber e interpretar a atividade humana no um

problema elementar, apesar disso, dispositivos que suportem contexto

devem incorporar interpretaes de atividades humanas para serem ca-

pazes de proverem informao relevante;

Where (onde): referente a localizao e a dimenso mais explorada. Emparticular, pesquisas apontam as relaes de noes das dimenses Wheree When mescladas, com objetivo de agregar novas funcionalidades;

When (quando): embora poucos sistemas tenham suporte a esta dimenso, geralmente utilizada em associao com Where para, por exemplo, deter-minar onde e quando um usurio realizou uma determinada ao;

How (como): relevante para casos de definio de modo de acesso a infor-maes e em associao com outras dimenses contextuais.

Uma dimenso adicional (Why, porqu), que pode ser inferida por associa-o entre as dimenses What e How, geralmente est associada a reconheci-mento de informaes vitais do usurio como humor, batimento cardaco ou

presso arterial.

Apesar de existirem definies de contexto reconhecidas e uma diretriz para

mapeamento de informaes contextuais nas cinco dimenses (Who, What,Where, When e How), os projetistas de aplicaes cientes de contexto neces-sitam de suporte para a modelagem de informaes dentro das dimenses

contextuais.

A maioria dos projetos de pesquisa envolvidos com representao contex-

tual est envolvida na abstrao de informaes contextuais para outras apli-

caes cientes de contexto. Os trabalhos de Salber et al. (1999), Hong e Landay

(2001) e Arruda Jnior (2003), citados na Seo 2.3.1, so alguns exemplos.

Outros projetos tm como objetivo a modelagem de informaes contextu-

ais para aplicaes cientes de contexto, por exemplo, os trabalhos de Schilit et

al. (1994), que utilizam servidores dinmicos para distribuio de informaes

contextuais e Crowley et al. (2002), que representam essas informaes como

um conjunto de varireis relativas a ambientes com cincia de contexto.

17

Captulo 2 Computao Ubqua

Grande parte dos trabalhos citados possuem limitaes quanto a flexibili-

dade no compartilhamento e quanto a ausncia de uma classificao estrutu-

rada e abrangente de informaes contextuais. Para contornar algumas das

limitaes dos modelos em uso atualmente, ser considerada a abordagem

adotada por Goularte (2003), que ser apresentado na Seo 2.4.

2.4 Prottipo de TV interativa

O Projeto de TV interativa TV-I tem como objetivo o desenvolvimento de umprottipo no qual usurios podem interagir com vdeos distribudos a partir de

uma variedade de sistemas, como transmisso terrestre, streaming em redescabeadas ou sem fio e via redes de telefonia celular. Entre as caractersticas

do projeto esto a utilizao de padres como MPEG-4 e MPEG-7 no auxlio

personalizao de contedo de acordo com as preferncias do usurio, ca-

ractersticas dos dispositivos de acesso e condies do sistema (Faria et al.,

2001).

Com a necessidade de adio de caractersticas de mobilidade e cincia de

contexto para o prottipo, novas pesquisas foram desenvolvidas para adici-

onar tais requisitos. Desenvolvido cooperativamente com o trabalho de Gou-

larte (2003), o trabalho de Santos (2004) e esta pesquisa visam adicionar capa-

cidades de cincia de contexto e de gerenciamento de segurana ao prottipo

de TV interativa. Na seo a seguir ser inicialmente apresentada a arquite-

tura do prottipo (Seo 2.4.1). Nas sees seguintes, sero detalhadas sua

representao de contexto (Seo 2.4.2) e o mdulo de gerenciamento de con-

texto (Seo 2.4.3).

2.4.1 Arquitetura

A arquitetura do prottipo de TV interativa modelada por Goularte (2003)

(ilustrada na Figura 5.7) j previa o suporte descrio de mdias e cincia

de contexto em seu trabalho. Tal arquitetura est atualmente dividida em

servios para objetos multimdia e de suas descries (respectivamente Servi-dor de Objetos Multimdia (SOM) e um Servidor de Descries Multimdia(SDM)), alm de um Gerenciador de Servios que atua como interface entrealguns de seus servios, para gerenciamento de contexto (Santos, 2004) e de

segurana, por exemplo.

Neste trabalho, ser adotada somente a representao de contexto do pro-

ttipo do projeto TV-I. Para a implementao do Gerente de Segurana, que a validao do trabalho em questo, ser utilizado como suporte o trabalho de

(Santos, 2004), que implementou o Gerente de Contexto no mesmo projeto.

18

2.4 Prottipo de TV interativa

Figura 2.5: Modelo resumido da arquitetura do prottipo TV-I (Goularte,2003).

O detalhamento do prottipo do projeto TV-I est fora do escopo deste tra-

balho. Para informaes detalhadas sobre esse projeto, a principal referncia

Goularte (2003).

2.4.2 Representao de contexto

Para contornar as limitaes das representaes de contexto encontradas

na literatura, como destacado na Seo 2.3.5, Goularte (2003) classificou as

informaes contextuais e as utilizou para o gerenciamento de interaes en-

tre elementos mveis. O pesquisador tambm levanta questes de vantagens

em relao aos trabalhos ao dele relacionados, por exemplo, em casos de ambi-

entes que permitem a seus usurios definirem preferncias em determinados

servios.

Os trabalhos que provem suporte s aplicaes cientes de contexto men-

cionados na Seo 2.3.1, por exemplo, exploram a representao de contexto.

No entanto, esses trabalhos apresentam limitaes em suas representaes

de contexto, como carncia de flexibilidade para o compartilhamento dessas

informaes entre as aplicaes e falta de estruturao das informaes de

contexto.

Segundo Goularte (2003), a definio de Dey (2000) limitada por restringir

as informaes contextuais a interaes entre usurios e aplicaes. Santos

Jnior (2002) j destacava em seu trabalho a necessidade do conhecimento

de um conjunto de informaes contextuais mais rico, incluindo informaes

do estado da rede de comunicao, informaes de interaes entre aplicaes

19

Captulo 2 Computao Ubqua

e o sistema ciente de contexto e tambm informaes do contexto do usurio

(Santos Jnior et al., 2001). Goularte (2003), por sua vez, adiciona novas

caractersticas ao trabalho de Santos Jnior (2002), definindo contexto como

qualquer informao que possa ser usada para caracterizar a situao de umaentidade. Uma entidade uma pessoa, lugar ou objeto fsico ou software que considerado relevante para a interao entre um usurio e uma aplicao e/ouentre uma aplicao e o sistema, incluindo usurio, aplicao e sistema em si.

Considerando a definio de Goularte (2003) e as definies apresentadas

na Seo 2.3.2, os tipos de contextos so classificados ento como: Infra-Estrutura, Sistema, Usurio, Aplicao, Domnio e Ambiente. A representaode contexto de Goularte (2003) formada por um Elemento Raiz chamadoContext, por Tipos de Contexto e pelo Contexto Primrio. O Elemento Raizencapsula toda a hierarquia de representao de contexto. J os Tipos de

Contexto compem o contexto do Usurio, da Infra-Estrutura, da Aplicao

e do Sistema. A abordagem dos contextos da Aplicao e do Sistema sero

temas de trabalhos futuros. O contexto de Infra-Estrutura o conjunto for-

mado pelos contextos de dispositivos e de rede. Por fim, o Contexto Primrio

responsvel pela caracterizao das entidades contextuais. Por meio do con-

texto primrio, Goularte (2003) representa tipos de informaes contextuais

classificadas na literatura como mais relevantes: informaes de localizao,

identidade, atividade e tempo (Schilit et al., 1994; Brown et al., 1997; Abowd

et al., 1999; Dey, 2001). Demais detalhes sobre o gerenciamento de contexto

no projeto TV-I sero apresentados na Seo 2.4.3.

Goularte (2003) adota a construo de esquemas de descrio por meio

de padres para representao, como XML Schema (Bates, 2003). O objetivo fornecer uma biblioteca extensvel de elementos contextuais estruturados,

pois devido variao das informaes contextuais de aplicao para aplica-

o, torna-se impossvel abranger todas as possibilidades de uso de contexto.

Assim, a representao contextual utilizada deve ser capaz de prover subsdios

aos desenvolvedores de aplicaes cientes de contexto para que seja possvel

a criao de representaes contextuais prprias, caso haja necessidade.

Na Figura 2.6 apresentada uma instncia de representao de contexto

de usurio. O Elemento Raiz encapsula a representao (linhas 1

e 21). Os elementos e evidenciam o Tipo de Contexto, nesse

caso, o contexto do Usurio. Na seqncia o Contexto Primrio apresen-

tado, formado pelos elementos que representam as informaes contextuais

de identidade (elemento , linhas 4 e 10), localizao (elemento

, linhas 11 e 14) e tempo (elemento , linhas 15 e 18). im-

portante esclarecer que a presena de todas as informaes consideradas de

contexto primrio no obrigatria no modelo de representao de contexto

20

2.4 Prottipo de TV interativa

Figura 2.6: Exemplo de representao de contexto de usurio.

(Goularte, 2003).

Esses elementos que formam o Contexto Primrio so compostos por outros

elementos, os quais foram classificados previamente nas devidas categorias.

Por exemplo, o elemento de contexto primrio composto pelos

elementos (linhas 5 e 8) e (linha 9). O elemento , por

sua vez, composto pelos elementos e (linhas 6

e 7). Por meio dessa representao contextual, pode-se concluir que o usurio

(Who) Ayrton Senna, analista (identidade), est (Where) nas dependncias daempresa Interlagos (localizao), num dado momento (When), no caso, no dia26 de maio de 2004, s 8h00 (tempo). Este trabalho baseado no modelo

de representao descrito nesta seo para abordar contexto. Maiores deta-

lhes sobre a representao de contexto utilizada podem ser encontrados em

Goularte (2003).

2.4.3 Gerenciamento de informaes de contexto

Com o desenvolvimento do projeto de TV interativa, houve a necessidade de

adio de caractersticas de adaptao de distribuio multimdia para corres-

ponder s necessidades dinmicas dos usurios, de suas aplicaes e de suas

respectivas infra-estruturas de rede, dispositivos e servios. Devido ao grande

nmero de informaes contextuais que precisam ser capturadas, processa-

das e disponibilizadas aos servios no mesmo projeto, foi desenvolvido parale-

lamente a este trabalho o prottipo de um mdulo responsvel por manipular

essas informaes denominado Gerente de Contexto (Santos, 2004).

O gerenciamento dessas informaes de contexto essencial para permitir

a adaptao de contedo disponibilizado pelo prottipo de TV interativa. Essa

adaptao pode ser feita considerando diversas variveis como preferncias

21

Captulo 2 Computao Ubqua

dos usurios, caractersticas de suas aplicaes de acesso e da infra-estrutura

de comunicao.

As informaes contextuais que so capturadas, processadas e distribu-

das pelo sistema de gerenciamento de contexto do prottipo TV-I so divididas

em trs conjuntos principais: Informaes de usurios, das Aplicaes eda Infra-estrutura de Rede, Dispositivos e Servios. Os tipos de informa-es contextuais de Domnio e Ambiente foram suprimidos da representaode Goularte (2003), apesar de estarem presentes na sua classificao original,

j que os trabalhos baseados no TV-I em desenvolvimento no possuem ob-

jetivos de explorar tais tipos de informaes contextuais. Na Figura 2.7 so

ilustrados os componentes de contexto utilizados no presente trabalho.

Figura 2.7: Diagrama representando os componentes do contexto do Sistema(Goularte, 2003).

O sistema ciente de contexto ilustrado na Figura 2.7 composto por ele-

mentos classificados como usurios, aplicaes e a infra-estrutura de rede,

dispositivos e servios. Os usurios das aplicaes dessa natureza utilizam

dispositivos que, por sua vez, executam aplicaes na infra-estrutura dispon-

vel. A infra-estrutura em questo disponibiliza o acesso rede de comunica-

o, aos dispositivos cientes de contexto e aos servios.

2.5 Consideraes finais

Neste captulo foram apresentados os conceitos de computao ubqua que

so necessrios para a execuo deste trabalho. Foram apresentadas as reas

22

2.5 Consideraes finais

de pesquisa em computao ubqua, com destaque para as pesquisas em ci-

ncia de contexto. Em seguida foi apresentado o projeto de TV interativa TV-I,

do qual foi destacado o modelo de contexto que est sendo utilizado neste

trabalho.

possvel perceber que a rea de pesquisa dentro da computao ubqua

definida para este projeto a cincia de contexto tem como alvo a re-

presentao de informaes de contexto de qualquer tipo de sistema, neste

caso, de um sistema computacional com segurana baseada em informaes

de contexto.

Nos captulos seguintes sero apresentados os conceitos de segurana com-

putacional e pesquisas desenvolvidas em projetos relacionados a computao

ubqua, para em seguida ser apresentado o sistema de gerenciamento de se-

gurana baseado em informaes de contexto.

23

Captulo 2 Computao Ubqua

24

CAPTULO

3

Segurana da Informao

C om as previses e balanos ao fim de cada ano, as publicaes es-pecializadas em tecnologia destacam, com nfase cada vez maior, osriscos contra o maior dos patrimnio das organizaes: a informao.Paralelamente, profissionais de segurana da informao utilizam diversas

maneiras para avaliarem sistemas e metodologias que visam reduzir os riscos

iminentes em suas infra-estruturas de tecnologia da informao e comunica-

o.

Nas sees a seguir sero apresentados os resultados de algumas pesqui-

sas recentes, no Brasil e no exterior, que justificam os crescentes investimen-

tos em segurana da informao (Seo 3.1). Posteriormente sero explanados

os principais conceitos de segurana (Seo 3.2) aplicados nesse trabalho. Fi-

nalmente sero apresentados alguns conceitos relacionados segurana em

computao ubqua (Seo 3.3) e trabalhos relacionados a este e sero apre-

sentadas tambm as consideraes finais desse captulo (Seo 3.4).

3.1 Pesquisas em segurana da informao

Diversas pesquisas do cenrio de segurana da informao foram compi-

ladas durante o ano de 2003 e incio do ano de 2004. Dentre elas, foram

escolhidas trs pesquisas relevantes para ilustrar o cenrio atual nessa rea.

A primeira 2003 CSI/FBI Computer Crime and Security Survey foi reali-zada entre empresas dos Estados Unidos pelo Instituto de Segurana Compu-

tacional CSI (Computer Security Institute)1 e a Agncia Federal de Inteligncia

1 http://www.gocsi.com/

25

http://www.gocsi.com/

Captulo 3 Segurana da Informao

FBI (Federal Bureau of Investigation)2, ambas instituies norte-americanas(Richardson, 2003)3. A segunda Pesquisa Nacional de Segurana da Infor-mao foi realizada entre empresas brasileiras pela Mdulo Security (2003)4

enquanto a terceira pesquisa, The State of IT Security 2003, realizada pela CIOMagazine 5 em parceria com a PricewaterhouseCoopers6, abrangeu 54 pasese mais de 7500 entrevistados (Berinato, 2003).

Exemplos recentes do aumento de investimentos na rea de segurana po-

dem ser extrados da pesquisa do Computer Security Institute. Segundo Ri-chardson (2003), a grande maioria das organizaes entrevistadas afirmou

possuir firewalls (98%) e controle contra vrus (99%). crescente tambm, emrelao aos anos anteriores da pesquisa, a porcentagem de uso de controles

para acesso fsico (91%). Apesar de serem resultados positivos em relao aos

anos anteriores, ainda h uma fatia considervel de entrevistados (15%) que

afirmaram sequer saberem, por exemplo, se a empresa foi alvo de tentativa

bem sucedida ou no de um ataque durante o ano de 2002. Os maiores pre-

juzos, segundo a pesquisa norte-americana, esto concentrados nas ameaas

de roubo de propriedade intelectual e negao de servio, como destacado

na Figura 3.1.

Segundo a pesquisa da Mdulo Security (2003), 35% das empresas entre-

vistadas reconheceram que tiveram perdas financeiras devido a alguma viola-

o de segurana durante o ano de 2003. Apesar disso, 65% das empresas

entrevistadas ainda no conseguem quantificar o valor dos prejuzos causa-

dos pelos problemas com a segurana de suas informaes. Um quinto das

organizaes entrevistadas que contabilizaram os valores do prejuzo em de-

corrncia de incidentes de segurana avaliaram tais perdas em at um milho

de reais.

Alm dos prejuzos crescentes devido a ataques bem sucedidos, na pes-

quisa divulgada pela CIO Magazine, destacada a maneira incipiente como tratada a segurana da informao nas empresas entrevistadas. Segundo Be-

rinato (2003), apesar dos especialistas pregarem o gerenciamento de risco em

tecnologia da informao e a gesto de segurana pr-ativa, a implementao

de processos de segurana ainda baseada nas exigncias governamentais e

de mercado e na cultura popularmente conhecida como FUD (do ingls fear,uncertainty and doubt, que em portugus traduzido por medo, incerteza edvida) (Duffy, 2003).

Com a anlise de alguns resultados das pesquisas apresentadas nessa se-

2 http://www.fbi.gov/3 Somente no perodo de concluso deste trabalho foi lanada a edio 2004 da pesquisa

do CSI/FBI e por essa razo, essa referncia no foi includa no trabalho.4 http://www.modulo.com.br/5 http://www.cio.com/6 http://www.pwc.com/

26

http://www.fbi.gov/http://www.modulo.com.br/http://www.cio.com/http://www.pwc.com/

3.2 Conceitos de segurana da informao

Figura 3.1: Prejuzos devido a incidentes de segurana nos EUA por categorias(em US$) (Berinato, 2003).

o, possvel confirmar a necessidade crescente de investimentos em segu-

rana da informao. Esses estudos apresentam o panorama atual do mer-

cado, no qual a segurana da informao deve ser vista como um requisito e

no mais como um diferencial de negcios.

Este trabalho pretende atuar em algumas frentes de pesquisas em segu-

rana com objetivo de diminuir riscos de aplicaes em computao ubqua

interativa, em especial, utilizando tcnicas de cincia de contexto. Na Se-

o 3.2 sero apresentados os conceitos tcnicos de segurana da informao

que serviram de base para o desenvolvimento deste trabalho.

3.2 Conceitos de segurana da informao

Os trs conceitos principais que caracterizam a segurana da informao

so resumidos pela sigla CIA (do ingls Confidentiality, Integrity and Availa-bility, que em portugus traduzida para confidencialidade, integridade edisponibilidade) 7. No h uma unanimidade na definio dos conceitos de

privacidade, integridade e disponibilidade e, portanto, as definies apresen-

tadas a seguir no devem ser consideradas definitivas e podem passar por

adaptaes dependendo da literatura consultada. Segundo o padro ABNT

(2001) NBR ISO/IEC 17799 de gesto de segurana da informao, os trs

7 Confidencialidade: segundo Houaiss et al. (2001), qualidade do que confidencial. Parafins deste trabalho, confidencialidade e privacidade sero usados indistintamente.

27

Captulo 3 Segurana da Informao

conceitos principais que definem segurana so os seguintes:

Privacidade: consiste na proteo contra leitura ou cpia de informao porquem no est explicitamente autorizado pelo seu proprietrio. Essa pro-

teo deve incluir as informaes de propriedade do usurio bem como

as geradas em razo do uso de algum sistema e que possam permitir a

inferncia de informaes confidenciais, por exemplo, registros de acesso

ou identificaes de estaes de trabalho. Sigilo e confidencialidade so

sinnimos de privacidade. Devido a este ser o requisito de segurana

principal que ser tratado neste trabalho, o Captulo 4 foi dedicado para

privacidade;

Integridade: proteo de qualquer informao ou sistema contra remoo oualterao de qualquer espcie sem a permisso explcita de seu proprie-

trio. Dentre as informaes a serem protegidas podem constar desde o

nome e a identificao de um usurio at, por exemplo, arquivos de sua

propriedade com suas datas de criao e ltima edio;

Disponibilidade: proteo de qualquer servio ou sistema contra degradaoou no disponibilidade sem autorizao. H casos onde a disponibilidade

de informao deve ser considerada vital, por exemplo, em sistemas de

tempo real ou de varejo on-line.

H conceitos adicionais que, em conjunto com a trade privacidade, integri-

dade e disponibilidade, permitem a definio de regras claras para um sistema

computacional seguro uma poltica de segurana. Segundo Garfinkel et al.

(2003), outros conceitos que complementam segurana da informao so:

Consistncia: a certificao de que um sistema se comporta como esperadopor seus usurios autorizados garantia de sua consistncia. Geral-

mente, consistncia pode ser um conceito complementar integridade;

Controle: consiste em regular acesso a um sistema ou informao. A pre-missa de controle de acesso deve consistir em regras de acesso de usu-

rios autorizados a informao ou a um sistema computacional e podem

possuir capacidade de garantir a irretratabilidade de usurios que exe-

cutaram alguma ao no sistema. A autenticao o processo pelo qual

um usurio prova sua identidade e est ligado diretamente com controle

de acesso. A autenticidade um conceito comumente confundido com

o conceito de integridade e consiste na propriedade de algo genuno, de

confiana. O resultado de uma assinatura digital em um arquivo ou pro-

grama garante a sua autenticidade, no entanto, no garante que esse no

possua objetivos contra a integridade;

28

3.3 Segurana em computao ubqua

Auditoria: da mesma forma que um controle deve ser feito para evitar acessono autorizado a um sistema, deve ser feito tambm um controle de aes

de usurios autorizados. Controles de auditoria devem permitir a cria-

o de histricos de acessos vlidos para, eventualmente, verificao de

atividades irregulares executadas por usurios devidamente autorizados.

importante destacar que, alm da trade CIA citada anteriormente, tais

conceitos adicionais de segurana da informao podem ser referenciados por

outra trade, a AAA (do ingls Authentication, Authorization and Accountabi-lity, que em portugus traduzida para autenticao, autorizao e audito-ria).

3.3 Segurana em computao ubqua

Apesar da computao ubqua ser uma rea de pesquisa com mais de uma

dcada de desenvolvimento, os aspectos de segurana e privacidade em siste-

mas dessa natureza tm sido pouco investigados.

Segundo Schneier (1996), durante alguns anos, a criptografia e a garantia

de integridade de dados foram consideradas premissas para a segurana de

um sistema computacional. Com a evoluo dos sistemas computacionais

interligados por redes, o surgimento de novas necessidades e a conseqente

evoluo de paradigmas em segurana computacional (Schneier, 2000), novas

ameaas informao passaram a acompanhar a necessidade primria de

garantia de integridade.

Atualmente, as pesquisas em desenvolvimento em computao ubqua fo-

cam nas questes de construo de infra-estruturas, conexo em redes pere-

nes (ad hoc) ou criao de aplicaes para explorarem as novas funcionalida-des dos ambientes ubquos. No entanto, as questes de segurana no tm

sido tratadas e, segundo pesquisadores da rea de computao ubqua, essas

questes no novo paradigma computacional j so problemticas.

Nessa seo sero descritas algumas das principais consideraes de se-

gurana e privacidade levantadas para sistemas que faam uso das interaes

classificadas para sistemas em computao ubqua: aplicaes cientes de con-

texto, interfaces naturais e captura e acesso de atividades humanas (Abowd e

Mynatt, 2000).

3.3.1 Trabalhos relacionados

H diversos trabalhos relacionados visando apresentar novos meios de ga-

rantir a segurana de usurios e sistemas ubquos. Algumas pesquisas em

desenvolvimento nas reas relacionadas foram analisadas e a seguir sero

29

Captulo 3 Segurana da Informao

destacados os trabalhos considerados relevantes e relacionados com os requi-

sitos deste trabalho.

A primeira rea de pesquisas relacionada com o trabalho trata de geren-

ciamento de propriedade intelectual e comrcio de contedo digital. Koenen

(2001) apresenta os esforos do grupo de pesquisas MPEG (Motion Picture Ex-perts Group) 8 na definio de padres multimdia com caractersticas de ge-renciamento de propriedade intelectual e proteo de sinais de udio e vdeo.

No padro MPEG-2, por exemplo, so apresentadas solues de codificao

diferenciada de parte do sinal e troca de mensagens de controle de forma crip-

tografada para controle de acesso (ECM - Encryption Control Message e EMM- Encryption Management Message).

Apesar de no serem tema freqente de pesquisas na rea de computao

ubqua, as consideraes de privacidade, uma das principais preocupaes em

segurana, j so analisadas por alguns pesquisadores. Langheinrich (2001),

por exemplo, alerta para o contnuo desenvolvimento de pesquisas nas reas

de computao ubqua sem as definies de requisitos de privacidade, en-

quanto Stajano (2002) destaca que mesmo as vulnerabilidades mais simples,

que j possuem contra-medidas nos paradigmas tradicionais de segurana,

esto sendo exploradas facilmente em sistemas ubquos inseguros.

Diversos trabalhos tambm tratam do equilbrio entre personalizao de

servios on-line e riscos segurana e privacidade pessoal. Ralph e Searby

(2004) dedicaram um livro para descrever os principais desafios e pesquisas

nas reas de servios baseados em localizao (LBS ou Location-Based Ser-vices), privacidade em servios de personalizao automtica de contedo,servios emergenciais de localizao pessoal, publicidade personalizada, per-

sonalizao de servios on-line e minerao de dados, entre outras considera-

es.

Kagal et al. (2002) admitem tambm que estratgias para segurana e pri-

vacidade em sistemas ubquos exigem desafios adicionais, pois os mesmos

recursos que podem facilitar a interao entre humano e mquina podem po-

tencializar as ameaas.

Nas sees a seguir sero apresentados alguns dos principais conceitos de

segurana relacionados a computao ubqua e as principais pesquisas em

desenvolvimento envolvendo consideraes de segurana e privacidade com

ubiqidade.

Integridade e controle

A integridade e o controle so alguns dos requisitos que devem ser garan-

tidos para que um sistema de natureza ubqua possa estar em conformidade

8 http://mpeg.telecomitalialab.com/

30

http://mpeg.telecomitalialab.com/

3.3 Segurana em computao ubqua

com um nvel de risco aceitvel. A garantia de integridade das mensagens e

o controle de acesso e autenticao das partes que se comunicam em um sis-

tema computacional, especialmente em sistemas ubquos, uma tarefa difcil.

H novas condies que devem ser consideradas na segurana de sistemas

desta natureza, por exemplo, a ausncia de servidores centralizados para au-

tenticao.

A primeira opo nesses casos a adoo de criptografia por par de chaves

ou de chaves pblicas (Garfinkel et al., 2003). Dessa forma, cada entidade

mvel e independente dever possuir uma chave pblica assinada por uma

autoridade certificadora e que no necessariamente precisar estar on-line

para garantir a autenticao de cada elemento do sistema. Apesar de ser um

mtodo de criptografia e assinatura digital que tambm garante o controle

de acesso e a irretratabilidade de aes das partes em comunicao, alguns

problemas devem ser tratados.

Segundo Stajano (2002), um dos problemas do uso de par de chaves crip-

togrficas em computao ubqua a ausncia de uma entidade central e

confivel que garanta a validade das identificaes das entidades clientes. Em

intervalos de tempo entre a revogao e a emisso de um novo certificado (ou

a sua negao), entidades mal intencionadas podem usar a identificao por

certificados antigos para atividades teoricamente autnticas (Figura 3.2).

Figura 3.2: O perodo de validade de um certificado digital.

Uma soluo para este problema diminuir o prazo de validade dos cer-

tificados para um nvel de risco aceitvel. Deve ser observado tambm que,

nessa soluo, as entidades ubquas devem possuir relgios sincronizados, o

que adiciona outro item para processamento. Um equilbrio entre o gasto em

processamento na gerao de novos certificados, sincronizao dos relgios e

o nvel de risco aceitvel deve ser analisado para cada caso.

31

Captulo 3 Segurana da Informao

Privacidade

Segundo Schneier (2000), h alguns anos vm se desenvolvendo protocolos

de criptografia que visam garantir, dentro de nveis de risco calculados, a segu-

rana das informaes durante o trajeto ou armazenamento. Assim, pode-se

dizer que os protocolos de criptografia deixaram de ser o elo mais fraco em

cadeias que visam garantir a segurana da informao (Stajano, 2001).

Em sistemas ubquos e mveis, geralmente compostos de dispositivos de

tamanho reduzido e de menor capacidade de processamento e armazenamento

se comparados com computadores pessoais, h restries, por exemplo, na

complexidade que pode ser usada em algoritmos criptogrficos. Alm da ga-

rantia de sigilo de informaes transmitidas, deve ser considerado o trata-

mento especfico das informaes que so armazenadas nos dispositivos por-

tteis.

Um sistema ubquo deve estar ciente s preferncias do usurio e sensvel

sua presena, devendo servir ao usurio como um mordomo, reconhecendo

informaes sensveis e mantendo-as em segredo. A seguir so apresentadas

algumas ameaas a privacidade de usurios de sistemas ubquos (Stajano,

2001):

Se a computao ubqua permite a tecnologia pervasiva e de forma trans-parente, cada vez mais atividades comuns devem ento ser conduzidas

atravs de dispositivos eletrnicos. Desta forma, ser mais fcil coletar

informaes de comportamento e preferncias de usurios, facilitando o

dia-a-dia, bem como reduzindo a sua privacidade;

Se sistemas ubquos permitem que nossos ambientes sejam sensveis epersonalizados, um dos objetivos principais destes sistemas obter o

mximo de informaes possvel sobre ns e nossas preferncias, o que

pode ser crtico se no for bem controlado. Um exemplo desta caracters-

tica pode ser observado na obra de Dick (1992) The Minority Report quando o personagem John Anderton entra em um centro comercial e recepcionado por sistemas que detectam sua presena e, de acordo com

suas preferncias, apresentam ofertas de produtos;

A computao ubqua adiciona a questo da escala de uso das infor-maes. Se forem consideradas dados pessoais parciais que podem ser

coletados em sistemas computacionais, geralmente no possvel inferir

muito sobre tal pessoa, por exemplo, em contas de banco e operaes

com carto de crdito. No entanto, se houver uma integrao entre esses

sistemas, com objetivo de criao de um sistema ubquo, grande parte

da informao que precisaria ser inferida em sistemas no monolticos j

estar disponvel;

32

3.4 Consideraes finais

No ser incomum o uso de tecnologias criadas originalmente para umuso aceitvel de forma ilegal, como por exemplo, para espionagem ou

mensagens no solicitadas spam.

3.4 Consideraes finais

O Gerente de Segurana em questo possui integrao com informaes decontexto do sistema TV-I e as estrutura de forma a permitir seu uso em um

sistema integrado de proteo privacidade. Foram apresentados diversos

trabalhos relacionados a este que visam tratar os requisitos de segurana.

Pde-se perceber que dentre as maiores ameaas, o acesso no autorizado

a informaes pessoais violao de privacidade mostrou-se o de maior

preocupao. No Captulo 4 sero apresentados os conceitos relacionados a

privacidade em maior detalhe, bem como estratgias de controle de exposio

de informaes pessoais.

33

Captulo 3 Segurana da Informao

34

CAPTULO

4

Privacidade naSociedade da Informao

A privacidade ou sigilo uma preocupao antiga, principalmente, decientistas sociais, filsofos e advogados. Com o desenvolvimento desolues de tecnologia da informao e de comunicao, as amea-as privacidade pessoal aumentaram, especialmente no escopo do que se