Visão Geral da Tecnologia de Segurança AAA · tecnologias disponíveis no mercado, como...

-

Upload

hoangquynh -

Category

Documents

-

view

213 -

download

0

Transcript of Visão Geral da Tecnologia de Segurança AAA · tecnologias disponíveis no mercado, como...

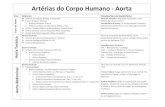

Segurança de Acesso à rede com AAA

n A Arquitetura de Segurança AAA: Authentication, Authorization, Accounting

n AAA e o tráfego de acesso

Autenticação

n Um IP identifica um único equipamento ou uma rede, mas o usuário que está num equipamento usando esse endereço, precisa ser uma pessoa válida, autêntica na rede.

n Autenticação é a capacidade de garantir que alguém, ou algum equipamento, é de fato quem diz ser, dentro de um contexto definido.

Contextos de Autenticação : Exemplos

n Passaporte n Cartão de identificação de uma empresa. n Cartão bancário. n Habilitação de motorista. n CPF n Carteira de Identidade de uma pessoa. n Cartão do INSS. n Mundo virtual: sistemas de computação.

Autenticação

n Entre duas entidades: q O USUÁRIO. q O AUTENTICADOR.

n Categorias de Informação de Autenticação: q Algo que sabemos. q Algo físico que temos. q Algo que somos. q Algum lugar onde estamos.

Métodos de Autenticação

n Métodos de Autenticação são definidos e implementados considerando um ou mais categorias de informação de autenticação.

Autenticação

n Contexto q Identificação Temporária (Iniciando

estação móvel/mudança de área). q Registro de Localização q Receber Chamadas

n Problema q Como prevenir o acesso, não autorizado

ou fraudulento, de estações móveis ilegais utilizando identificação falsa?

Autenticação

n Forças q O identificador do usuário pode ser capturado

se nenhum forma de encriptação for usada. q Sem uma forte verificação da identificação de

uma estação móvel, uma estação fraudulenta pode realizar chamadas utilizando um identificador de usuário válido.

q Senhas limitam apenas o acesso físico à estação móvel.

q Um método robusto de validação de usuário num ambiente sem fio, não requer intervenção do usuário nem trocas de chaves e algoritimos através do ar.

Autenticação

n Solução q Executar a operação de autenticação tanto

na estação móvel como na MSC, baseado num algoritimo de encriptação e chave secreta.

q Entradas do algoritimo: 1. Numero randômico gerado pela MSC 2. Chave Secreta 3. Numero eletrônico serial 4. Identificação do usuário

q Os resultados da execução do algoritimo na estação móvel e na MSC são comparados.

Identificam a estação móvel

Autenticação

n Motivação q Necessidade de verificar a autenticidade de

toda estação móvel que tenta acessar a rede para evitar problemas como a clonagem.

q Autenticação combina a verificação de identidade da estação móvel no lado da MSC, com a troca de números randômicos entre as entidades ao invés de usar a identidade real do usuário.

Autenticação

n Contexto resultante q Um ambiente de comunicação móvel seguro é

oferecido antes do Registro de Localização ou de uma tentativa de realizar chamada ou quando ocorre uma requisição de recebimento de chamada.

Autenticação

n Usos conhecidos q ANSI-41-C mobile applicatiton part(MAP)

1. Cellular Authentication and Voice Encryption(CAVE). 2. Duas chaves secretas: A-Key e SSD.

Autenticação

n Padrões Relacionados(Software de criptografia) q Secure-channel communication q Sender authentication(authentication) q Secrecy with sender authentication q Authenticator

Esquemas de Autenticação

n Two-Party Authentication q One-way – somente o cliente é autenticado. q Two-Way – autenticação mútua entre cliente e

servidor.

n Trusted Third-Party Authentication

Esquemas Two-Party Athentication

q Password q Challenge/Response q One-Time Password (OTP) – S/Key q One-Time Password by Tokens q Smartcards q Biometria

Introdução

Imagem retirada de http://www.internetlegal.com.br/

- Identidade Digital

- Necessidade de administração

Autenticação Métodos atuais de autenticação Outras condições para existir o acesso ao sistema

Imagem retirada de http://www.sxc.hu Imagem retirada de http://www.captcha.net/

n Os sistemas biométricos são vantajosos frente às tradicionais senhas pela maior segurança de confiar em características próprias do corpo humano, o que facilita a vida do usuário e dificulta tentativas de invasão.

n Na prática, um sistema biométrico analisa uma amostra de corpo do usuário. No caso do olho, ele analisa 265 pontos diferentes para formar uma imagem que será usada para comparação toda vez que o usuário tentar se autenticar. Caso apenas um ponto na íris do usuário à frente do sensor não bata com o molde guardado, o sistema biométrico barra sua entrada.

n O mesmo exemplo acontece com as outras tecnologias disponíveis no mercado, como reconhecimento de voz, geometria da palma da mão, leitura do rosto, posicionamento das veias dentro da mão e a tradicional impressão digital.

Impressão Digital

n Mais conhecido e popular entre os sistemas de identificação biométrica, a tecnologia utiliza a impressão digital do dedo do usuário como senha e é amplamente usado atualmente para simples autenticações.

n A autenticação é simples – após o dedo ser posicionado, o sensor biométrico rastreia de 50 a 100 pontos específicos na impressão digital para montar o “molde” do usuário.

n O sistema de impressão digital é também atrativo para pequenas empresas por não pedir uma infra-estrutura tecnológica grande ou cara, já que apenas compara impressões digitais inseridas em tempo real com um banco de dados.

ÍRIS

n O sistema de identificação pela íris do usuário justifica o alto grau de precisão com altíssimo preço cobrado por sensores do tipo.

n Sistemas que mapeiam a parte interna do olho podem sair por até 19,5 mil dólares cada, mas empresas com dinheiro que precisam de bastante segurança deverão aproveitar cada centavo.

n Junto ao preço, o escaneamento da íris do usuário pode fazer com que o sistema seja considerado intrusivo demais, já que um raio de luz é responsável por mapear o olho.

n Segundo José Henrique Nascimento, gerente sistemas de segurança da Siemens; “Em testes, muitos usuários acharam estranha a luz que analisa a íris e se sentiram desconfortáveis em colocar o olho dentro de um aparelho não conhecido”

Voz

n A principal vantagem do sistema, que reconhece palavras a médias distâncias e até mesmo remotamente, se confunde com uma de suas maiores falhas – a baixa precisão por confiar em algo facilmente imitável, no que os técnicos chamam de biometria comportamental.

n Em vez de confiar em uma característica realmente do usuário, o sistema de identificação de voz se apóia nas particularidades do som, como freqüência, ruídos e até afinação.

n Por este motivo, a biometria por voz é considerada em decadência por especialistas do setor, mesmo com o baixo preço comparável com sensores de impressão digital.

Veias das mãos

n A nova sensação do mercado de biometria, é a tecnologia de identificação do usuário pelas veias das mãos.

n O sistema identifica usuários por um fator extremamente único e difícil de ser falsificado: o posicionamento das veias e artérias dentro das mãos do usuário.

n O sensor PalmSecure, desenvolvido pela Fujitsu, bombardeia a mão do usuário com raios infravermelhos, que rastreiam todo o fluxo sangüíneo dentro do membro.

n Segundo Nelson Osanai, diretor de biometria da Fujitsu, “Na verdade, a identificação não é pelas veias, mas pelo fluxo do sangue.”

n Aliado à precisão, Osanai também destaca o conforto do usuário em usar o sistema, já que a mão precisa ficar a cerca de dez centímetros do pequeno sensor para que o reconhecimento aconteça.

Rosto n O reconhecimento biométrico pela face do usuário alia

baixos preços com alto conforto, mas apresenta brecha parecida com a voz: a segurança.

n Ao se posicionar na frente do sensor, a tecnologia mapeia 80 pontos do rosto do indivíduo, destacando traços na expressão e características próprias, como nariz e olhos, para montar o molde.

n Não pense, porém, que a falsificação apurada de um rosto, como faz o personagem de Tom Cruise na trilogia “Missão Impossível”, por meio de máscaras de látex, arrisque a segurança dos seus dados.

n A capacidade de reconhecer mais de um milhão de amostras por segundo junto à amplitude de registrar usuários à distância fazem da biometria por rosto um sistema potencialmente malicioso.

O F

uturo da Biom

etria, conta com reconhecim

ento por odor e calor hum

ano

Odor, arquitetura da orelha, comparação de DNA e ondas cerebrais. Essas são novas técnicas biométricas que estão sendo pesquisadas. Será que um dia viram realidade?

n Odor – Por mais que suscite centenas de piadinhas, a identificação pelo odor não tem relação nenhuma com um perfume usado ou a quantidade de suor impregnada no corpo humano.

n O sistema desenvolvido pela empresa Mastiff Electronic Systems, e ainda em testes, usa um sensor eletrônico extremamente sensível que imita o sentido do olfato humano para detectar partículas de odor liberadas por cada indivíduo.

n De tão sensível que é, o sistema, que ganhou o nome temporário de “Scentinel”, cheira a palmão da mão do usuário e “ignora” outras fragrâncias que não a detectada como a expelida pelo corpo

humano.

Arquitetura da orelha n O sistema de arquitetura de orelha é similar ao que

registram o formato da mão, mas conta com uma grande vantagem: em vez de tocar no sensor, o sistema registra à distância particularidades do membro, como lóbulo e as formações dentro da concha auricular.

n Além de ser pouco intrusivo ao corpo humano, como é a tecnologia de reconhecimento de íris, por exemplo, a biometria por reconhecimento de orelha apresenta como vantagem a baixa mudança do membro no decorrer da vida do usuário.

n O presidente da consultoria de segurança biométrica ID-Tech, Ricardo Yagi, vê com desconfiança o sistema, pela suposta facilidade em fraudes, pois pode-se fazer um molde da orelha, com uma máscara por cima e que o sistema pode autenticar. Segundo ele: “Se o sistema rastreasse a circulação de sangue dentro da orelha, a possibilidade de fraudes cai”

COMPARAÇÃO DE DNA

n O uso de DNA como amostra biométrica é apontado como um sistema completamente seguro, já que seria praticamente impossível fraudar material genético humano.

n Críticos da tecnologia, no entanto, alegam que a obtenção de DNA seria um processo bastante intrusivo, com o usuário obrigado a ser tocado, e que não se basearia numa reprodução humana, mas sim em uma amostra.

n Métodos de identificação pelo DNA, porém, contam com a desvantagem da agilidade – material genético humano leva atualmente meio hora, no mínimo, para que seja “decifrado” a ponto de poder se comparado com outras amostras.

Ondas cerebrais n Mais do que qualquer outro parte do corpo, o cérebro

humano carrega características individuais que dificilmente batem com as de outros indivíduos. Por que não, então, explorar essas particularidades?

n Os especialistas apostam em sistemas biométricos que medem ondas eletromagnéticas emitidas pelo cérebro humano.

n Em vez de se aproximar ou encostar-se no sensor, a tecnologia conseguiria medir os pulsos provenientes do cérebro sem que o usuário movesse um músculo.

n Mesmo que ainda não existam sistemas do tipo em desenvolvimento, pesquisas sobre o funcionamento elétrico do cérebro apontam para o reconhecimento biométrico pelo padrão das ondas geradas, porém estados mentais fora do normal, como crises de stress e depressão, podem

influenciar diretamente nos resultados da autenticação.

Curiosidades da biometria no Brasil

Exemplos de empresas brasileiras que estão investindo em biometria n Bradesco n Unimed Paulistana n A biometria também será usada em salas de aulas e em

urnas eletrônicas.

- Um único Provedor de Identidades - Ponto Único de Falha

Modelo Tradicional Modelo Centralizado

- Provedor de Serviço funciona também como Provedor de Identidade;

Serviços

Serviços

Modelo Federado

- Domínios Administrativos; - Provedor de Serviço com

acesso à Provedores de Identidade de outros domínios

Modelo Centrado no Usuário

- Não há Provedor de Identidades; - Dispositivo físico;

Serviços

Domínios

Métodos: Uso dos esquemas

n Como estes esquemas se encaixam dentro de protocolos de autenticação ponto-a-ponto?

PPP – Point-to-Point Protocol

n O PPP foi criado para superar as limitações do SLIP (Serial Link Internet Protocol) e para atender à necessidade de um protocolo de encapsulamento para linhas seriais com base em padrões Internet.

PPP – Point-to-Point Protocol

n Os aprimoramentos do PPP incluem criptografia, controle de erros, endereçamento IP dinâmico, suporte a vários protocolos e negociação da conexão e autenticação.

Métodos de Autenticação em PPP

n Two-Party Athentication

q Password Athentication Protocol (PAP) q Challege Handshake Authentication Protocol

(CHAP) q Extensible Authentication Protocol (EAP) q TACACS q RADIUS q Session Key (S/Key)

PAP - Password Athentication Protocol

n Esquema de autenticação muito utilizado entre duas entidades.

n Mais fraco, em matéria de segurança. n O usuário e o servidor conhecem

previamente a senha (segredo) e cabe ao servidor armazenar, numa base de senhas, esse segredo para ser comparado no momento da autenticação.

Challenge-Response

n É o esquema de autenticação em que o servidor lança um desafio ao usuário, esperando uma resposta, previamente acordada entre eles.

n A informação de autenticação é dinâmica, podendo haver diversos desafios-respostas possíveis.

n Sempre quem inicia a pergunta-desafio é o servidor, que irá escolher o desafio aleatoriamente, e cabe ao usuário fornecer a resposta correta.

n O servidor é que determina quantas perguntas-desafios irá fazer.

EAP – Extensible Authentication Protocol

n Suporta múltiplos mecanismos de autenticação.

n Existem duas fases: q Controle do enlace (link) q Escolha do método de autenticação

n MD5 – perguntas e respostas são chaves construídas com Hash MD5.

n One-Time Password – uma senha gerada uma única vez para cada sessão.

n Token – gera uma combinação numérica aleatoriamente para cada sessão.

Two-Party Athentication: TACACS

n Terminal Access Controller Access Control System.

n Cisco, anos 80. n TACACS n É um servidor de controle de acesso. n XTACACS, Cisco, 1990. n Autenticação, controle de níveis de acesso,

contabilidade. n Sem privacidade entre cliente e servidor.

Servidor TACACS+

n Protocolo redesenhado e incompatível com os anteriores.

n O servidor adiciona níveis de permissão, estatística de uso, uma base de dados de usuários e permissões (BD).

n Gera logs de acesso. n Permite com restrições a determinados

usuários. n Tem um BD de segurança.

Papéis de clientes TACACS+

n Clientes q NAS (Network Access Server). q Um roteador de entrada para a rede

corporativa.

n O NAS e um roteador fazem o papel de clientes do servidor TACACS+ que tem o BD de segurança.

Acesso Remoto

n Usuário disca para um modem em um pool de modems, conectados ao NAS.

n Quando é estabelecida a conexão, o NAS solicita o nome e a senha do usuário para autenticação.

n Recebido o nome e a senha, o NAS cria um pacote chamado Requisição de Autenticação, com essas informações.

Acesso Remoto

n O pacote identifica o NAS, a porta do modem, o usuário (nome, senha).

n NAS é configurado para suportar diferentes tipos de autenticação, autorização e contabilidade da sessão.

Pedido de Autenticação

n NAS o envia esse pacote para o servidor TACACS+, que tem o BD de segurança, para autenticação.

n Se o nome e a senha conferem, o servidor TACACS+ devolve para o NAS uma autorização.

Autorização do Servidor TACACS+

n Essa autorização consiste de: q informações da rede do cliente. q serviço que o cliente pode utilizar.

Servidor de segurança TACACS+

n O servidor TACACS+ pode avisar ao NAS que o cliente irá encapsular pacotes IPX sobre o protocolo PPP para se conectar à rede interna corporativa.

O servidor de segurança TACACS+

n Se o nome e senha não conferem, o servidor TACACS+ envia ao NAS uma notificação de acesso negado, que será encaminhada ao usuário remoto.

NAS

n O NAS pode pedir informações adicionais sobre a sessão para o usuário remoto, no início da sessão.

n Se o usuário usar um comando para entrar na modalidade PPP, o NAS emite um pedido ao servidor TACACS+ para autorização do PPP e propõe um IP para esse usuário.

Acesso Remoto

n É função do NAS fazer a contabilidade para cada sessão.

n Contabilidade: q Tempo de cada sessão. q Nome do usuário, senha. q Largura de banda. q Quantidade de bytes enviados e recebidos. q Porta do modem. q Telefone utilizado. q Data e hora de início e fim de cada sessão.

De TACACS+ para outra entidade de autenticação ...

n O servidor de segurança TACACS+ recebe o pacote de Requisição de Autenticação.

n Esse pacote recebido pode ser enviado para uma outra entidade de autenticação, como o Kerberos.

Two-Party Athentication: RADIUS

n Remote Authentication Dial-In User Service. n Livingston (divisão da Lucent Technologies) n Cliente/Servidor n Utiliza o NAS com papel de cliente do

RADIUS. n Função do NAS:

q Permitir conexão remota via linha discada. q Gerenciar as conexões. q Liberá-las ou não.

RADIUS

n Usuário disca para um modem em um pool de modems, conectados ao NAS.

n Ou como no ADSL, .....

n Quando é estabelecida a conexão, o NAS solicita o nome e a senha do usuário para autenticação.

n Recebido o nome e a senha, o NAS cria um pacote chamado Requisição de Autenticação, com essas informações.

NAS

n O pacote identifica o NAS, a porta do modem, o usuário (nome, senha).

n NAS envia esse pacote, criptografado, via Internet, para o servidor RADIUS, para autenticação.

Autorização RADIUS

n Se o nome e a senha conferem, o servidor RADIUS devolve para o NAS uma autorização.

n Essa autorização consiste de: q informações da rede do cliente. q serviço que o cliente pode utilizar.

RADIUS

n O servidor RADIUS pode avisar ao NAS que o cliente irá encapsular pacotes IPX sobre o protocolo PPP para se conectar à rede interna corporativa.

RADIUS

n Se o nome e senha não conferem, o servidor RADIUS envia ao NAS uma notificação de acesso negado, que será encaminhada ao usuário remoto.

Arquitetura Distribuída RADIUS

n Os provedores de acesso à Internet e as empresa de telecomunicações, podem utilizar a arquitetura distribuída do RADIUS.

n Arquitetura RADIUS distribuída na Internet: q Proxy q Servidor RADIUS na Empresa A. q Servidor RADIUS na Empresa B.

Arquitetura Distribuída RADIUS

n Cada empresa é um contexto de autenticação.

n Com o NAS, com suporte para autenticação em domínios diferentes,

a requisição de autenticação é enviada ao Proxy RADIUS que irá redirecioná-la para um servidor RADIUS na operadora de telecomunicações.

ADSL – Assymetrical Digital Subscribe Line

n É uma tecnologia baseada em modems específicos que aproveita o par de fios de cobre que transporta as chamadas telefônicas, de sua casa, até a central telefônica mais próxima.

n Possibilita o acesso de dados e voz simultaneamente, sem interferências entre os serviços.

ADSL – Assymetrical Digital Subscribe Line

n Uma conversa telefônica utiliza menos de 1% da capacidade da linha telefônica.

n A tecnologia ADSL utiliza os 99% restantes para transmitir dados 50 a 150 vezes mais rápido que um modem convenional de 56 Kbps.

ADSL – Assymetrical Digital Subscribe Line

n Portanto, os usuários podem usar a linha telefônica para conectar-se à Internet e usar o telefone / fax ao mesmo tempo, sem necessidade de infra-estrutura (cabeamento) nova.

n Para a utilização da linha telefônica, fax ou extensões, deverá ser instalado um microfiltro para cada aparelho.

ADSL – Assymetrical Digital Subscribe Line

n Hardware mínimo: q Microprocessador de 133 MHz de clock. q RAM de 32 MB. q CD-ROM. q Resolução de vídeo SVGA. q Espaço livre em HD de 50 MB q Placa de rede Ethernet 10Base-T ou Porta USB. q Software de reinstalação e/ou recuperação dos

sistemas e periféricos.

ADSL – Assymetrical Digital Subscribe Line

Provedor UFSC à Brasil Telecom q Cadastro no RAS (Remote Access Server

n http://www.ras.npd.ufsc.br/ n Acesso Discado para navegação na Internet.

n ADSL para apenas navegar na Internet.

n VOIP com VPN

ADSL – Assymetrical Digital Subscribe Line

n Um modem ADSL é colocado em sua casa, enquanto, um outro modem (DSLAM – Digital Subscribe Line Assymetrical Modem) é colocado na central telefônica.

n Esses dois modems estão permanentemente conectados.

ADSL – Assymetrical Digital Subscribe Line

n O modem divide digitalmente a linha telefônica em três canais separados.

n É como se uma avenida fosse dividida em três faixas para permitir um maior fluxo de veículos.

ADSL – Assymetrical Digital Subscribe Line

n O primeiro canal é usado para transmissão de voz (POTS).

n O segundo canal é utilizado para o fluxo de informações no sentido usuário-Internet (Upstream).

n O terceiro canal, para o fluxo de informações no sentido Internet-usuário (Downstream).

PPOE – Point-to-Point Over Ethernet

n É um protocolo para ADSL (Assyncronous Digital Signature Line) que conecta o modem ADSL de um usuário, ao RAS que fica situado no provedor (no caso NPD-UFSC).

n Do NPD-UFSC, um pedido de autenticação, via o protocolo RADIUS, é enviado à Brasil Telecom, para o servidor de segurança (usando RADIUS) fazer a autenticação do usuário.

Métodos de Autenticação

n Trusted Third-Party Authentication q Kerberos

q X.509 Public Key Infrastrutcture (PKI) n Não explicado neste capítulo. n Necessita entendimento de assinaturas e

certificados digitais.

Trusted Third-Party Authentication:

Kerberos n Desenvolvido no MIT nos anos 80 [Steiner et al.

1988] para prover uma gama de facilidades de autenticação e segurança, para uso na rede de computação do campus no MIT.

n Kerberos Version 5 [Neuman and Ts’o 1994] está nos padrões Internet na RFC 1510.

n Usado por muitas empresas e universidades.

Kerberos

n O código fonte para uma implementação está disponível no MIT [ web.mit.edu I ].

n Era incluído no OSF Distributed Computing Environment (DCE) [OSF 1997].

n Microsoftware Windows 2000 OS como serviço de autenticação default.

n Tem sido proposta uma extensão para uso de certificados de chaves públicas, para a autenticação inicial [Neuman et al. 1999].

System architecture of Kerberos

ServerClient

DoOperation

Authenticationdatabase

Loginsession setup

Ticket- granting

service T

Kerberos Key Distribution Centre

Serversession setup

Authen-tication

service A1. Request for

TGS ticket

2. TGSticket

3. Request forserver ticket

4. Server ticket5. Service request

Request encrypted with session key

Reply encrypted with session key

Servicefunction

Step B

Step A

Step C

C S

Kerberos

n Distribuir, para cada aluno, uma cópia da página 310, Cap.7 - Security, do livro Distributed Systems: Concepts and Design, Coulouris et al., Fourth Edition, 2005 que resume todo o funcionamento do Kerberos.

Servidores de Segurança AAA

n AAA com BD de segurança local.

n AAA com BD de segurança remoto.

n BDs de segurança remoto: q TACACS+ q RADIUS q Kerberos

Autenticação

Marcos Dantas Ortiz [email protected]

Universidade Federal do Ceará - UFC Curso de Mestrado em Ciência da Computação Disciplina: Redes Móveis e Sem Fio Professor: Rossana Maria de Castro Andrade

Autenticação

n Contexto q Identificação Temporária (Iniciando

estação móvel/mudança de área). q Registro de Localização q Receber Chamadas

n Problema q Como prevenir o acesso, não autorizado

ou fraudulento, de estações móveis ilegais utilizando identificação falsa?

Autenticação

n Forças q O identificador do usuário pode ser capturado

se nenhum forma de encriptação for usada. q Sem uma forte verificação da identificação de

uma estação móvel, uma estação fraudulenta pode realizar chamadas utilizando um identificador de usuário válido.

q Senhas limitam apenas o acesso físico à estação móvel.

q Um método robusto de validação de usuário num ambiente sem fio, não requer intervenção do usuário nem trocas de chaves e algoritimos através do ar.

Autenticação

n Solução q Executar a operação de autenticação tanto

na estação móvel como na MSC, baseado num algoritimo de encriptação e chave secreta.

q Entradas do algoritimo: 1. Numero randômico gerado pela MSC 2. Chave Secreta 3. Numero eletrônico serial 4. Identificação do usuário

q Os resultados da execução do algoritimo na estação móvel e na MSC são comparados.

Identificam a estação móvel

Autenticação

n Motivação q Necessidade de verificar a autenticidade de

toda estação móvel que tenta acessar a rede para evitar problemas como a clonagem.

q Autenticação combina a verificação de identidade da estação móvel no lado da MSC, com a troca de números randômicos entre as entidades ao invés de usar a identidade real do usuário.

Autenticação

n Contexto resultante q Um ambiente de comunicação móvel seguro é

oferecido antes do Registro de Localização ou de uma tentativa de realizar chamada ou quando ocorre uma requisição de recebimento de chamada.

Autenticação

n Usos conhecidos q ANSI-41-C mobile applicatiton part(MAP)

1. Cellular Authentication and Voice Encryption(CAVE). 2. Duas chaves secretas: A-Key e SSD.

Autenticação

n Padrões Relacionados(Software de criptografia) q Secure-channel communication q Sender authentication(authentication) q Secrecy with sender authentication q Authenticator

Bibliografia

[1] DOS SANTOS, Alfredo Luiz. Gerenciamento de Identidades, 2007 [2] REED, Archie. The Definitive Guide to Identity Management, 2004, Realtime publishers. [3] BERTINO,Elisa and TAKAHASHI, Kenji. "Identity Management - Concepts, Technologies, and Systems", 2011, Artech House [4] MYLLYNIEMI, Annu. "Identity Management Systems - A Comparison of Current Solutions", TKK T-110.5290 Seminar on Network Security, 2006 [5] http://pt.scribd.com/doc/58484404/Gerencia-de-Identidade-na- Internet-do-Futuro,Minicurso 4, MC4: Gerência de Identidade na Internet do Futuro, XXIX Simpósio Brasileiro de Redes de Computadores e Sistemas Distribuídos (SBRC 2011). [6] Andy Powell, David Recordon. "OpenID: Decentralised Single Sign- on for the Web". April 2007, Ariadne Issue 51http://www.ariadne.ac.uk/issue51/powell-recordon/

Imagem retirada de http://www.sxc.hu

Perguntas

1) Por que a autenticação se faz necessária no Gerenciamento de Identidades?

2) Qual a vantagem da utilização do CATCHA como um

método de autenticação?

3) Quais são os modelos de Sistema de Gerenciamento de Identidades?

4) Cite uma vantagem e uma desvantagem do Modelo Centrado no Usuário.

5) Explique o projeto single sign-on utilizado por alguns

SGI’s como o OpenSSO.

1. Resposta: Porque, utilizando a autenticação do usuário e do Provedor de Serviço, os Sistemas de Gerenciamento de Identidades conseguem aumentar a segurança da interação entre o usuário, que foi autenticado, e o Provedor de Serviço, também autenticado.

2. Resposta: Com esse método, evita-se que um software automatizado invada um sistema, tendo em vista que um computador não reconhece um texto dentro de uma imagem.

3. Resposta: Modelos Tradicional, Centralizado, Federado e Centralizado no Usuário.

4. Resposta: Uma vantagem desse modelo é a maior privacidade para usuário. Já uma desvantagem é a dependência de um dispositivo físico.

5. Resposta: Um projeto single sign-on é aquele em que, uma vez que o usuário conecte-se em um sistema, ele terá acesso a todos os outros sistemas relacionados aquele em que se conectou inicialmente.

Respostas